Según la empresa de gestión de riesgos y vulnerabilidades Vulcan Cyber, Los atacantes pueden manipular ChatGPT para distribuir paquetes maliciosos a desarrolladores de software..

Déjame recordarte que también dijimos que ChatGPT se ha convertido en una Nueva herramienta para los Ciberdelincuentes en Ingeniería Social, y también eso ChatGPT provoca una nueva ola de Lana.

Los especialistas del EI también notaron que Los piratas informáticos aficionados utilizan ChatGPT para crear malware.

El problema está relacionado con las alucinaciones de IA que ocurren cuando ChatGPT genera información objetivamente incorrecta o sin sentido que puede parecer plausible.. Vulcano Los investigadores notaron que ChatGPT, posiblemente debido al uso de datos de entrenamiento obsoletos, Bibliotecas de códigos recomendadas que no existen actualmente..

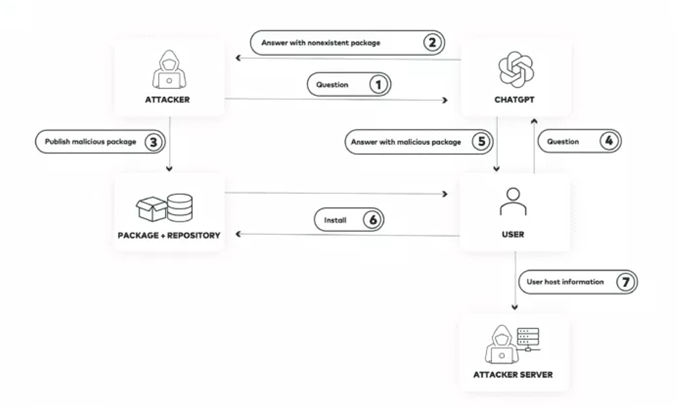

Los investigadores advirtieron que los ciberdelincuentes podrían recopilar los nombres de dichos paquetes inexistentes y crear versiones maliciosas que los desarrolladores podrían descargar según las recomendaciones de ChatGPT..

En particular, Los investigadores de Vulcano analizaron preguntas populares sobre el Desbordamiento de pila plataforma y formulé estas preguntas de ChatGPT en el contexto de Python y Node.js.

Esquema de ataque

Los expertos preguntaron a ChatGPT 400 preguntas, y sobre 100 de sus respuestas contenían enlaces a al menos un paquete Python o Node.js que en realidad no existe. En total, más que 150 Se mencionaron paquetes inexistentes en las respuestas de ChatGPT..

Conociendo los nombres de los paquetes recomendados por ChatGPT, un atacante puede crear copias maliciosas de ellos. Porque es probable que la IA recomiende los mismos paquetes a otros desarrolladores que hagan preguntas similares., Los desarrolladores desprevenidos pueden encontrar e instalar una versión maliciosa de un paquete subido por un atacante a repositorios populares..

Cibernético Vulcano ha demostrado cómo funcionaría este método en un entorno del mundo real creando un paquete que puede robar información del sistema de un dispositivo y cargarla en el registro de NPM.

Teniendo en cuenta cómo los piratas informáticos atacan la cadena de suministro mediante la implementación de paquetes maliciosos en repositorios conocidos, Es importante que los desarrolladores verifiquen las bibliotecas que utilizan para asegurarse de que sean seguras.. Las medidas de seguridad son aún más importantes con la aparición de ChatGPT, que puede recomendar paquetes que realmente no existen o que no existían antes de que los atacantes los crearan.