Un malware de Windows diseñado para robar criptomonedas y contenido del portapapeles instala una extensión maliciosa de Chrome VenomSoftX en los usuarios’ máquinas. La extensión funciona como una RAT. (Troyano de acceso remoto), robando víctimas’ datos y criptomonedas.

Déjame recordarte que también dijimos que Extensión maliciosa de Ledger Live para Cromo roba datos de la billetera Ledger, y también eso 295 Las extensiones de Chrome inyectaron anuncios en los resultados de búsqueda.

La existencia de ViperSoftX Los expertos en seguridad conocen el malware desde 2020, por ejemplo, Cerbero y Fortinet ya he hablado de ello. Ahora, El malware ha sido estudiado en detalle por Avast expertos. Informan que el malware ha cambiado notablemente desde entonces.

El informe de la empresa dice que desde principios de 2022, Avast ha detectado y detenido 93,000 Intentos de ataque de ViperSoftX contra sus clientes, Afectando principalmente a usuarios de Estados Unidos., Italia, Brasil e India. Al mismo tiempo, Se sabe que el principal canal de distribución de malware son los archivos torrent de cracks de juegos y activadores de diversos programas..

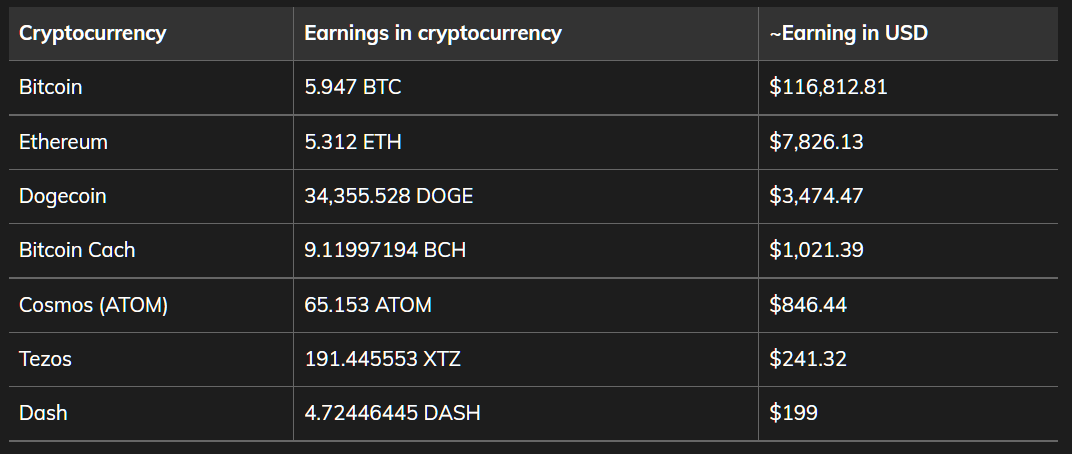

Después de examinar las direcciones de billetera que están codificadas en ViperSoftX y VenomSoftX muestras, los expertos encontraron que a partir de noviembre 8, 2022, los atacantes «ganado» acerca de $130,000. Además, la criptomoneda robada se obtuvo únicamente redirigiendo transacciones de criptomonedas en dispositivos pirateados, eso es, Esta cantidad no incluye las ganancias de otras actividades de los piratas informáticos..

Las nuevas variantes de ViperSoftX no difieren mucho de las estudiadas anteriormente, eso es, pueden robar datos de billeteras de criptomonedas, ejecutar comandos arbitrarios, descargar cargas útiles desde el servidor de control, etcétera. La principal diferencia entre las nuevas versiones de ViperSoftX es la instalación de una extensión maliciosa adicional de VenomSoftX en los navegadores de la víctima. (Cromo, Corajudo, Borde, Ópera).

Para esconderse de la víctima, la extensión se hace pasar por Hojas de cálculo de Google 2.1, supuestamente creado por Google, o como un determinado administrador de actualizaciones.

Aunque VenomSoftX duplica en gran medida la funcionalidad de ViperSoftX (Ambos programas maliciosos apuntan a los activos de criptomonedas de las víctimas.), la propia extensión lleva a cabo el robo de forma diferente, lo que aumenta las posibilidades de que los atacantes tengan éxito.

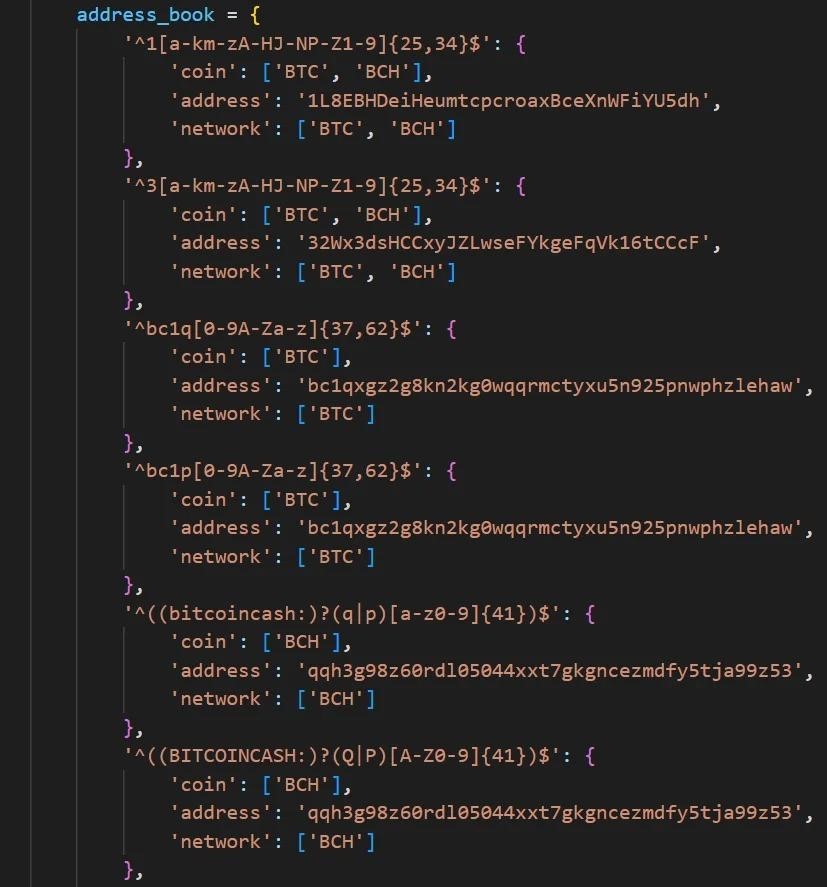

En particular, Los objetivos de VenomSoftX son Blockchain.com, binance, Coinbase, puerta.io y Kucoin, y la extensión monitorea el portapapeles del usuario y reemplaza cualquier dirección de billeteras de criptomonedas (como Grupo Carabank hizo, por ejemplo) que llegue allí, con las direcciones de los atacantes.

Además, la extensión puede cambiar el código HTML en los sitios para detectar la dirección de la billetera de criptomonedas del usuario, mientras manipula elementos en segundo plano y redirige pagos a atacantes.

Para determinar el patrimonio de la víctima, la extensión VenomSoftX intercepta todas las solicitudes API a los servicios de criptomonedas antes mencionados, y luego establece el monto máximo de transacción disponible, robando todos los fondos disponibles.

Además, en el caso de Blockchain.info, la extensión intentará robar la contraseña ingresada en el sitio.

Los investigadores dicen que es fácil detectar Google Sheets falsos: Las Google Sheets reales suelen instalarse en Chrome como una aplicación. (cromo://aplicaciones/) y no como una extensión, lo cual es bastante fácil de verificar en dicha página. Si la extensión está presente en el navegador, deberías eliminarlo lo antes posible, borrar los datos, y probablemente cambiar las contraseñas.