Según investigadores de seguridad, El grupo de ransomware Clop ha estado buscando una manera de explotar una vulnerabilidad en MOVEit Transfer desde 2021. Los piratas informáticos dicen que cientos de empresas se han visto comprometidas en ataques recientes, con la aerolínea irlandesa Aer Lingus, British Airways, La BBC y la cadena de farmacias británica Boots ya confirmaron el hack.

¿Qué es el incumplimiento de día 0 de MOVEit??

Un 0-día vulnerabilidad (CVE-2023-34362) en el Transferencia MOVEit solución de gestión de transferencia de archivos se conoció a finales de mayo. Todas las versiones de MOVEit Transfer se vieron afectadas por el problema, y se informó que los ataques contra ellos comenzaron ya en mayo. 27, 2023.

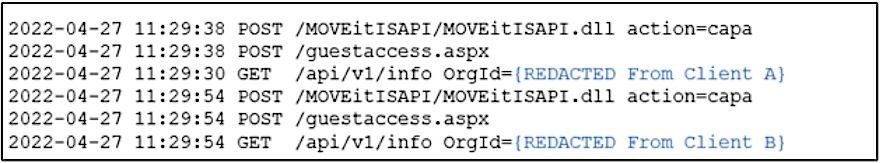

El error en sí era un inyección SQL que conduce a la ejecución remota de código. Por ejemplo, La explotación de una vulnerabilidad puede conducir a una escalada de privilegios y otorgar a terceros acceso no autorizado al entorno de MOVEit Transfer.. Los atacantes utilizaron la vulnerabilidad para implementar shells web personalizados en los servidores afectados, permitiéndoles enumerar archivos almacenados en el servidor, descargar archivos, y robar Almacenamiento de blobs de Azure credenciales y secretos de la cuenta, incluida la cuenta AzureBlobStorage, Clave de AzureBlob, y configuración de AzureBlobContainer.

La semana anterior, Microsoft Los analistas vincularon estos ataques con la Clope grupo de pirateo de ransomware (alias Tempestad de encaje, TA505, FIN11, o DESARROLLO-0950). Entre otras cosas, Este grupo es conocido por el hecho de que Los operadores de ransomware Clop filtraron datos de dos universidades.

Vieja vulnerabilidad

Como expertos de la empresa de seguridad de la información Kroll ahora informe, Parece que los piratas informáticos han estado buscando formas de explotar la mencionada vulnerabilidad de día cero mucho antes del inicio de los ataques masivos., y más precisamente desde 2021.

También descubrieron que los atacantes estaban probando diferentes formas de recopilar y robar datos confidenciales de los servidores MOVEit Transfer comprometidos en abril. 2022.

La actividad maliciosa automatizada aumentó notablemente en mayo 15, 2023, justo antes del inicio de ataques masivos a la vulnerabilidad de día 0.

Recopilación de datos de las víctimas

Dado que una actividad similar se realizó manualmente en 2021, Los expertos creen que los atacantes conocían el error desde hacía mucho tiempo., pero estábamos preparando las herramientas necesarias para automatizar ataques masivos..

Víctimas del ataque

Los piratas informáticos dijeron a los periodistas el fin de semana pasado que la vulnerabilidad les permitió ingresar a los servidores de MOVEit Transfer propiedad de «cientos de empresas.» Aunque después los medios instaron a no creer en la palabra de los hackers., desafortunadamente, algunas víctimas ya han confirmado el hecho del compromiso.

zellis, un proveedor de soluciones de nómina y recursos humanos con sede en el Reino Unido cuyos clientes incluyen Cielo, Harrods, Jaguar, Land Rover, Dyson y crédito suizo, fue uno de los primeros en confirmar la violación y filtración de datos de clientes.

Algunos clientes importantes de Zellis ya han hecho declaraciones oficiales sobre el hack.. Entre ellos: agencias gubernamentales en Nueva Escocia (incluyendo la Autoridad de Salud, que utiliza MOVEit para intercambiar información confidencial y clasificada), la Universidad de Rochester, British Airways y el bbc, que denunció el robo de empleados’ información personal y que había otros clientes de Zellis entre las víctimas – aerolínea irlandesa Aer Lingus y la cadena de farmacias británica Botas.

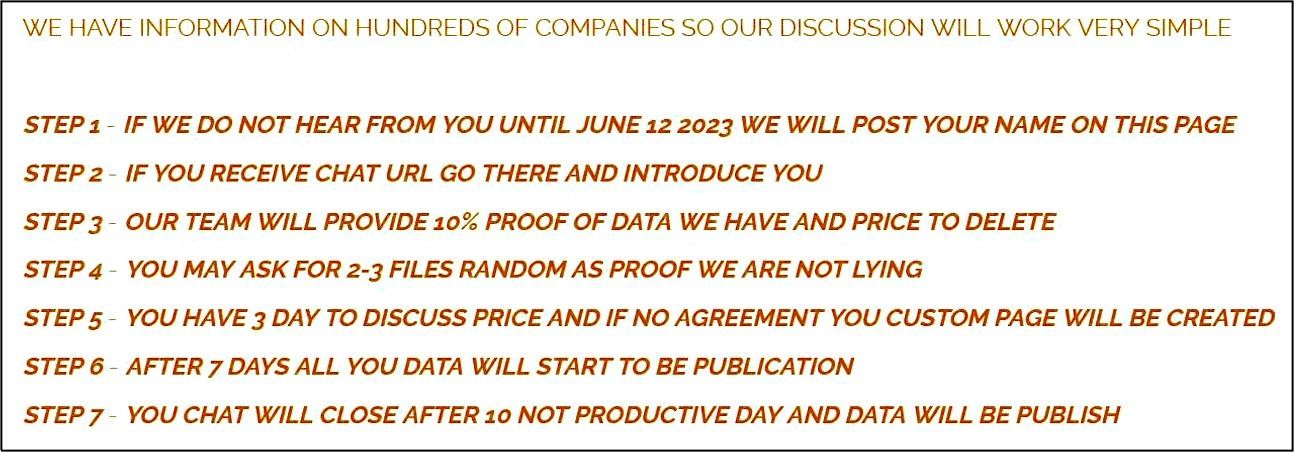

Actualmente, Clop aún no ha comenzado a publicar información robada a empresas. En su sitio web oscuro, Los atacantes dieron a las víctimas hasta junio. 12, afirmando que si las empresas no se ponen en contacto con ellos e inician negociaciones sobre el pago de un rescate para ese momento, Seguirán las filtraciones de datos..