Los medios informaron que Clop ransomware continúa funcionando: sus operadores han comenzado nuevamente a publicar datos robados a las víctimas en su sitio web.

El caso es que la semana pasada, como resultado de una operación conjunta llevada a cabo con la asistencia y coordinación de Interpol por los organismos encargados de hacer cumplir la ley de Ucrania, Corea del Sur y Estados Unidos, seis sospechosos fueron detenidos, de alguna manera conectado con Clop, pero, obviamente, esto no afectó la «trabajar» del grupo.

La policía ucraniana informó que habían realizado 21 búsquedas en la capital del país y en la región de Kiev, en las casas de los acusados y en sus coches. Como resultado, fueron incautados: equipo de computadora, carros (tesla, Mercedes y Lexus) y sobre 5,000,000 grivnas ($182,900) en efectivo, cual, según las autoridades, fueron recibidos de las víctimas como rescate. los sospechosos’ propiedad fue confiscada.

Al mismo tiempo, según la empresa de seguridad de la información Intel 471, Las autoridades ucranianas arrestaron a personas que solo estaban involucradas en el blanqueo de dinero para los operadores de Clop., mientras que los principales miembros del grupo de piratería probablemente se esconden en Rusia.

Aunque tras las detenciones de Clop «trabajar» fue suspendido por aproximadamente una semana, ahora computadora que suena informes que el ransomware se ha reactivado y ha publicado datos sobre dos nuevas víctimas en su sitio web en la red oscura.

Los investigadores no revelaron los nombres de las empresas afectadas., pero informa que los datos personales de los empleados fueron revelados, incluyendo documentos que confirmen el empleo (para solicitudes de préstamo), así como documentos sobre retención de salarios..

También hay que decir que hoy el intercambio de criptomonedas Binance anunció que participó en una reciente operación policial y ayudó a identificar a los delincuentes..

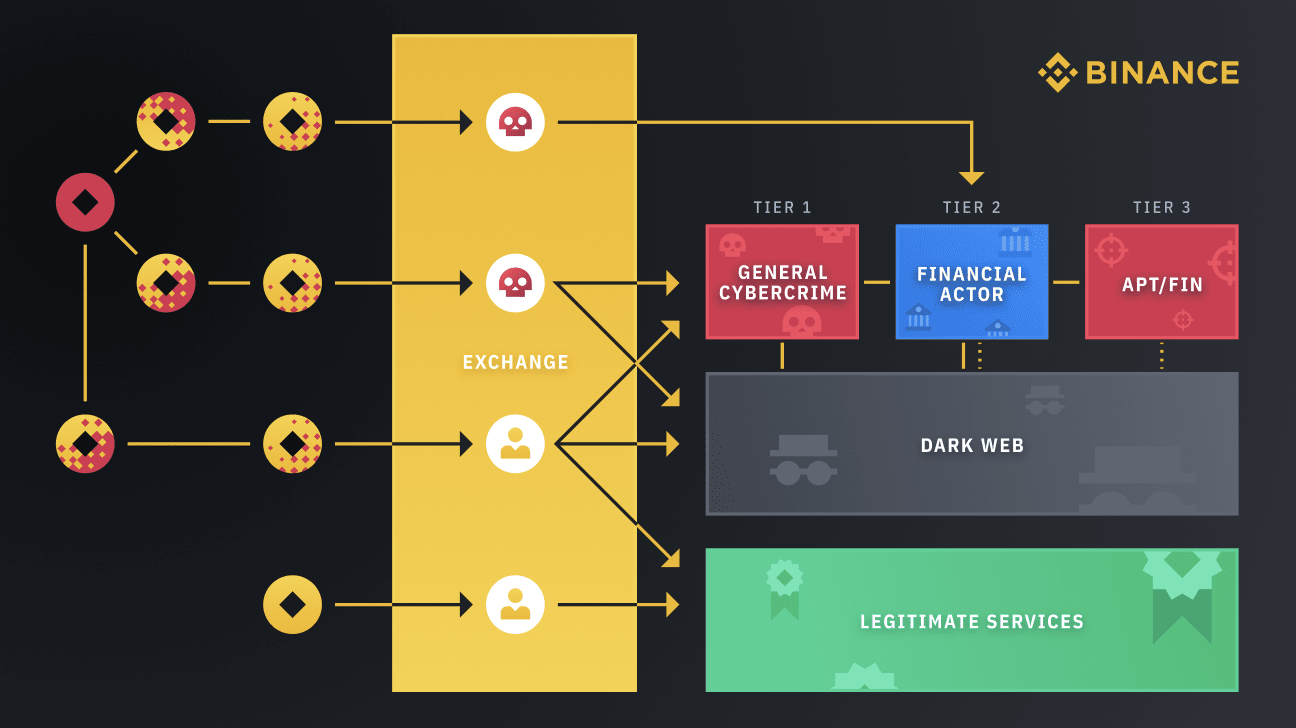

Los representantes de la bolsa dijeron que rastrearon al grupo FANCYCAT., que se dedica a diversas actividades delictivas, incluyendo la gestión de un «alto riesgo» intercambio de criptomonedas. Este grupo lavó dinero para ransomware como Clop y Petya y generalmente es responsable de más de $500,000,000 en daños relacionados con ransomware, así como lavar millones de dólares asociados a otro tipo de delitos cibernéticos.

Binance afirma haber descubierto FANCYCAT junto con las firmas analistas de blockchain TRM Labs y Crystal (BitFury), y luego proporcionó toda la información que recopiló a las autoridades., lo que llevó al arresto del grupo a principios de este mes..

Déjame recordarte que yo también escribí eso. Francia busca desarrolladores de ransomware LockerGoga en Ucrania.