El código fuente del troyano de acceso remoto CodeRAT ha sido publicado en GitHub. Esto sucedió después de que los investigadores de seguridad identificaron al desarrollador del malware y lo pidieron cuentas por los ataques en los que este «herramienta» se utilizó.

Incumplimiento seguro los expertos dicen que los ataques usando CódigoRAT fueron construidos de la siguiente manera: la campaña estaba dirigida a desarrolladores iraníes de habla farsi. Fueron atacados con un documento de Word que contenía un Explotación DDE.

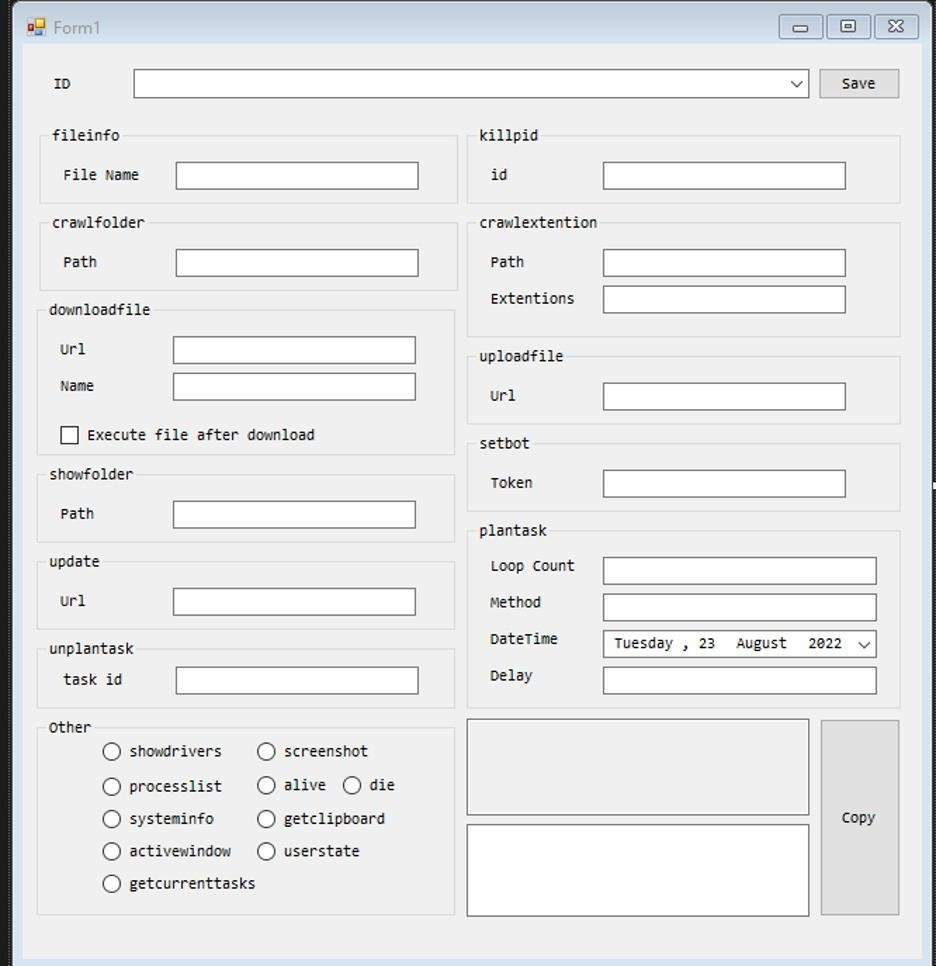

Estos exploits descargaron y ejecutaron CodeRAT desde el servidor del atacante. GitHub repositorio, brindando al operador remoto una amplia gama de opciones después de la infección. En particular, CodeRAT admite aproximadamente 50 comandos, incluyendo la creación de capturas de pantalla, copiar el contenido del portapapeles, obtener una lista de procesos en ejecución, terminando procesos, comprobar el uso de la GPU, subiendo, descargar y eliminar archivos, ejecutando programas, etcétera.

Déjame recordarte que también escribimos eso. ZuoRat Hacks troyanos Asus, cisco, DrayTek y NETGEAR Enrutadores, y también eso Trojan Qbot Se aprovechó de los famosos follina Vulnerabilidad.

El malware CodeRAT también tiene amplias capacidades para monitorear el correo web., oficina de microsoft documentos, bases de datos, redes sociales, IDE para Windows Android, así como sitios porno y sitios individuales (por ejemplo, la empresa iraní de comercio electrónico peces digitales o el No mensajero web En farsi). Además, El malware espía las ventanas de herramientas como Visual Studio., Pitón, PHPStorm, y Verilog.

Interfaz de usuario de CodeRAT

Comunicarse con su operador y robar los datos recopilados., CodeRAT utiliza un Telegrama-Mecanismo basado en una API pública de carga de archivos anónimos. (en lugar de la tradicional C&infraestructura C).

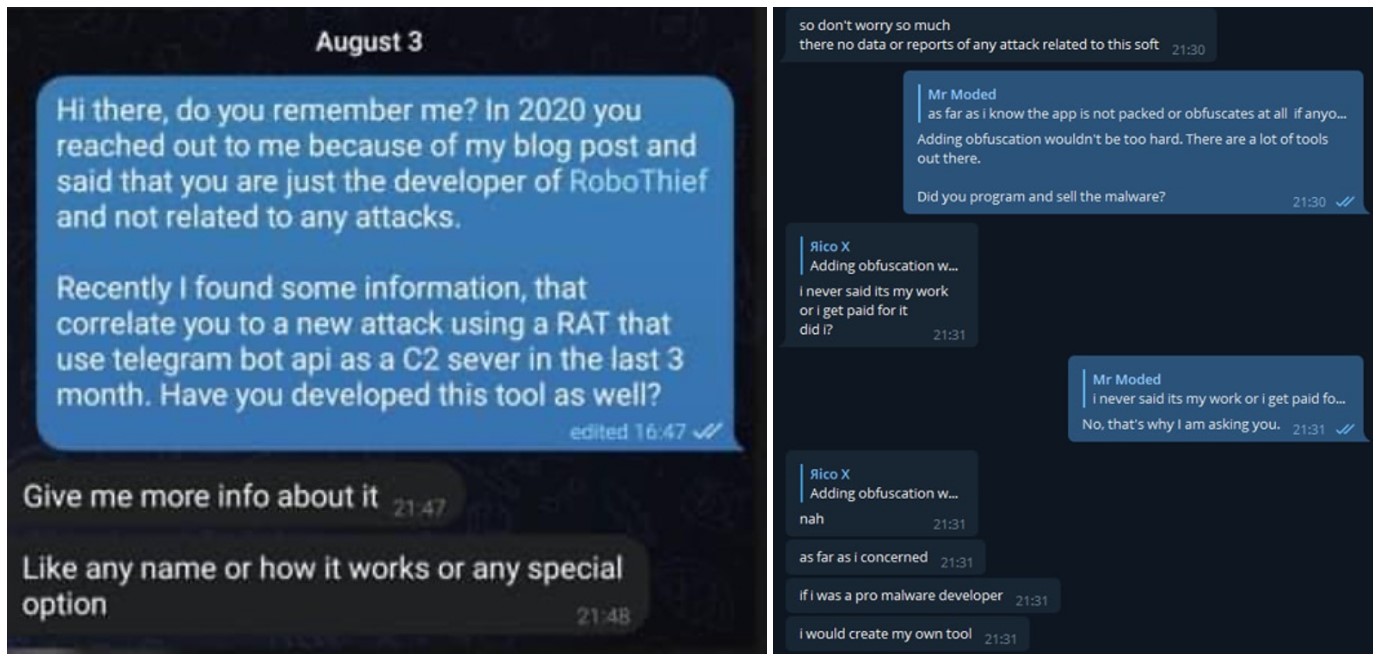

Aunque esta campaña fue abruptamente interrumpida, Los investigadores pudieron localizar al desarrollador de malware detrás del apodo. Señor. modelado. Cuando SafeBreach se puso en contacto con el desarrollador de CodeRAT, Inicialmente no negó sus acusaciones, sino que pidió más información a los expertos..

Después de que los expertos proporcionaran al Sr.. Modificado con evidencia que lo vincula con CodeRAT, no estaba perdido y publicó el código fuente del malware en su GitHub.. Los investigadores advierten que ahora, con la publicación del código fuente, CodeRAT puede extenderse más.