Los grupos de ransomware van y vienen, pero las personas detrás de ellos continúan usando sus habilidades de piratería y extorsión en nuevas operaciones.. Por ejemplo, Los ex miembros del ahora desaparecido grupo de ransomware en ruso Conti continúan realizando sus negocios sucios. bajo muchos otros «submarcas».

Conti Ransomware en pocas palabras

Cuentas de ransomware, liderado por actores de amenazas con sede en Rusia, apareció en febrero 2020 y pronto se convirtió en uno de los grupos más activos en el espacio del ransomware.. Ellos usan un modelo de ataque de ransomware como servicio y pagar a los afiliados para una implementación exitosa. La estructura de Conti quedó al descubierto en agosto 2021 cuando un excompañero filtró documentos de entrenamiento. Además, hay indicios de que el mismo grupo operates the Ryuk ransomware, pero aún no se han observado pruebas definitivas. Conti ransomware es conocido por sus capacidades avanzadas. Sin embargo, una característica clave es que Es difícil tratar con las personas detrás de esto.. A menudo incumplen las promesas hechas a las víctimas., incluso si aceptan pagar. Esto significa que el cumplimiento aún puede resultar en datos filtrados o archivos cifrados..

La muerte del Conti

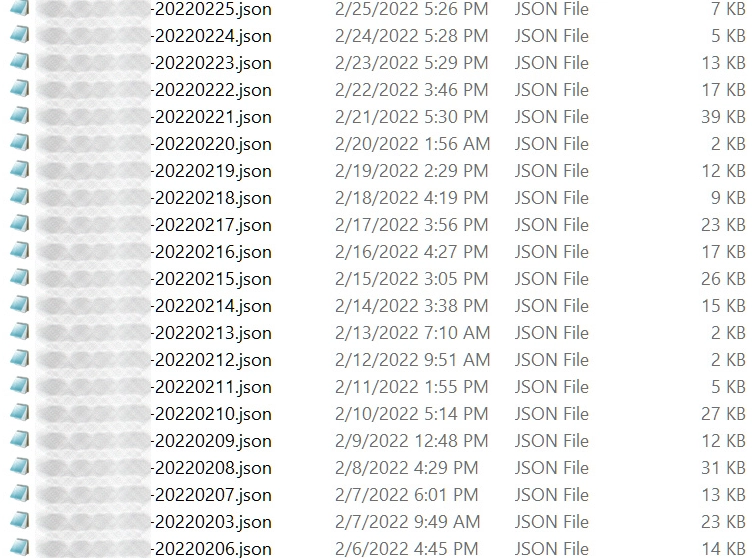

La guerra Rusia-Ucrania ha contribuido a la caída del grupo de ransomware Conti desde, en febrero 2022, Conti apoyó plenamente la invasión rusa de Ucrania. Como resultado, tales acciones fueron recibidas con negatividad desde cualquier lugar, como miembros y el público. Además, la información privilegiada se filtró Decenas de miles de registros de chat internos al público apenas cuatro días después del inicio oficial de la guerra entre Rusia y Ucrania., tras el anuncio de Conti de su apoyo a Rusia. Internal chat logs leaked al público revelar las operaciones y la estructura del día a día de Conti. Su estructura se parecía a la de una organización ordinaria., incluyendo estructuras salariales y procedimientos de contratación de recursos humanos..

Además, Algunos empleados no sabían que trabajaban para ciberdelincuentes.. Sin embargo, A los que sospechaban lo que estaba pasando se les ofrecían bonificaciones por permanecer en silencio.. Además del hecho de que la filtración incluía el código fuente del ransomware Conti, Se encontraron indicios de que el final estaba más cerca para el grupo incluso antes de la filtración..

El veredicto está firmado.

Un anuncio de tan alto perfil al grupo sobre el apoyo a Rusia y la amenaza de actuar en su nombre hizo casi imposible que las empresas víctimas negociaran con ellos.. Como resultado, Casi no se realizaron pagos al grupo en los meses siguientes.. Esto suele discutirse con las autoridades antes de decidir pagar el rescate.. Esto es necesario para asegurarse de que sean legítimos.. Aún, La alineación de Conti con Rusia hizo que el apoyo financiero al grupo fuera ilegal y extremadamente riesgoso.. Esto redujo significativamente los ingresos del grupo y debilitó su capacidad para funcionar..

¿Qué será de los miembros del grupo??

Los expertos informan que el grupo de ransomware Conti ha cesado sus actividades. Su infraestructura ha sido cerrada., y Los líderes del grupo han afirmado que la marca ya no existe.s. Después, el mercado de la extorsión se dividió entre bit de bloqueo, que dominó, y grupos más pequeños. Aunque la marca Conti ya no existe, Los expertos creen que este sindicato criminal desempeñará durante mucho tiempo un papel esencial en la industria de la extorsión..

De este modo, Los expertos creen que en lugar del tradicional cambio de marca. (y posterior transformación en un nuevo grupo) de grupos de hackers, Conti se dividió en grupos más pequeños de extorsionadores para realizar ataques.. Como parte de esto «transformación,» Los pequeños grupos de hackers reciben una afluencia de pentesters experimentados., negociadores, y operadores de entre los miembros de Conti. Y el sindicato Conti, dividiéndose en más pequeños «células» controlado por un solo líder, gana movilidad y la capacidad de evadir la atención de las autoridades.

Grupos post-Conti

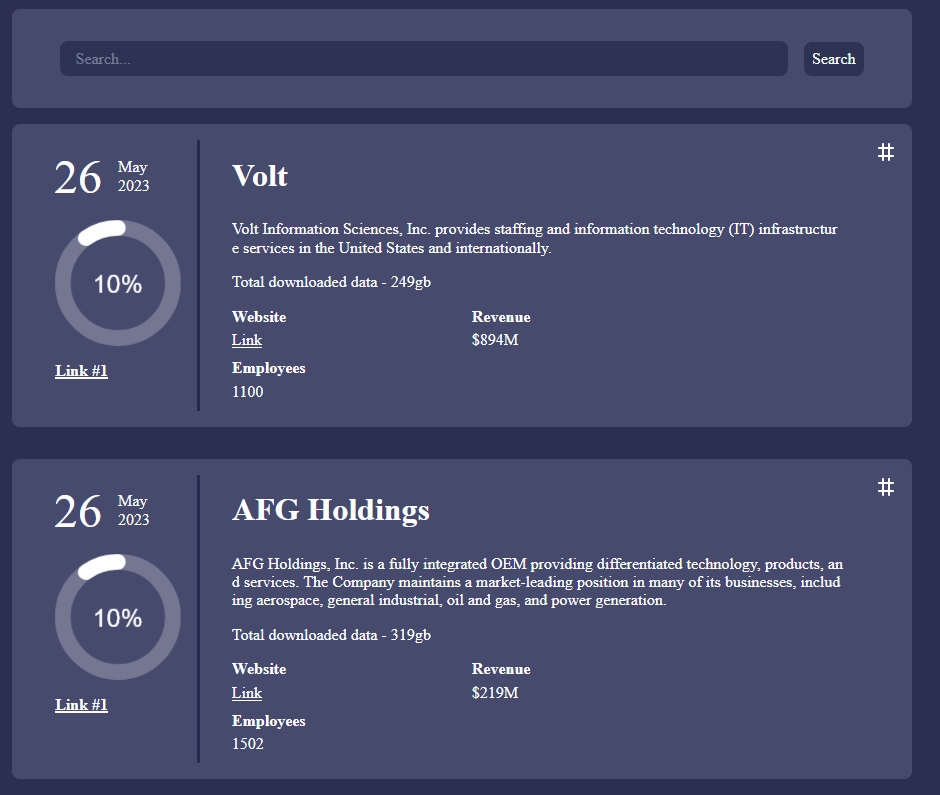

El último ataque de Conti fue menos potente que ruidoso. «El único objetivo que Conti quería conseguir con el último ataque era utilizar la plataforma como herramienta de promoción., organizar su propia 'muerte',’ y luego revivirse de la manera más plausible posible,» los expertos dicen. Además, según los investigadores, Conti tiene varias filiales, tal como real, Lo suficientemente negro, Grupo de rescate silencioso, Hello kitty, AvosLocker, en zeón, Colmena, Gato negro, y Blackbyte.

ransomware real

El grupo de ransomware Royal ha apuntado a más de 1,000 organizaciones con un ataque de ingeniería social, engañar a las víctimas para que confíen en los atacantes. El esquema implica presionar a las víctimas para que abran un expediente eso es en realidad un cargador de malware. Si tiene éxito, las víctimas pueden ser víctimas de ransomware. Es posible que el grupo incluso haya creado una versión falsa del Midnight Group para engañar aún más a las víctimas. Esta variación de una táctica conocida como BazarCall implica asustar a las víctimas haciéndoles pensar que sus sistemas han sido bloqueados por ransomware y manipularlas para que instalen el ransomware real.. Royal es un grupo de ransomware escindido de Conti después de respaldar la guerra del Kremlin contra Ucrania.. El grupo apunta a empresas de atención médica y corporaciones de primer nivel para exigir rescates que van desde $250,000 para acabar $2 millón. Usan estrategias de BazarCall y recientemente se han dirigido a sistemas Linux.. Su esquema de cifrado está implementado correctamente., hacer copias de seguridad recientes o un descifrador la única forma de recuperar archivos perdidos.

Lo suficientemente negro

Black Basta es un grupo anteriormente llamado Conti Team Three.. Normalmente utilizan QBot para obtener acceso inicial y luego deploy the main payload known as Black Basta ransomware. Además, Los grupos BlackByte y Karakurt se dedican a la exfiltración de datos.. El grupo es relativamente nuevo en 2022 y se ha hecho un nombre. En unos meses desde que se descubrió por primera vez su ransomware, Black Basta ha actualizado su conjunto de herramientas y ha aumentado el número de víctimas en todo el mundo. Funciona según el principio de ransomware como servicio.. El número de detecciones de ransomware Black Basta es actualmente bajo, Probablemente por lo recientemente que fue descubierto..

Como la mayoría de los ransomware modernos, Black Basta tiene un enfoque más específico para seleccionar a sus víctimas en lugar de depender de tácticas de rociar y orar.. Sin embargo, La velocidad con la que los autores de malware aumentaron su arsenal de ataques y desarrollaron una nueva versión de Linux merece una mayor investigación por parte de la banda de ransomware detrás de esto..

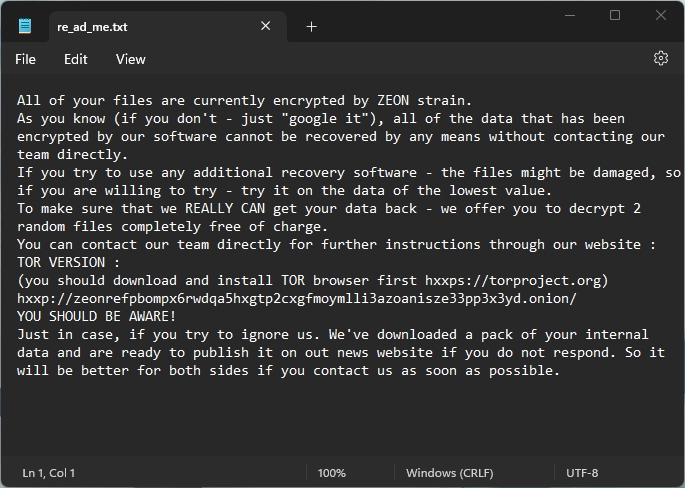

ransomware Zeon

El ransomware Zeon se detectó por primera vez a finales de enero 2022 y se caracteriza como Poco sofisticado a nivel de producción en masa.. El ransomware Zeon incita a las víctimas a visitar un portal de pago basado en TOR. Zeon es un precursor del ransomware Royal. ZeonThanos se dirige a las pequeñas y medianas empresas (Pymes). Se propaga a través de correos electrónicos de phishing, servicios such as Remote Desktop Protocol (RDP), y plataformas de terceros (p.ej., Imperio, metasploit, Golpe de cobalto).

Grupo de rescate silencioso

Polilla lunar, también conocido como el Grupo Silent Ransom, comenzó con una campaña para hackear organizaciones con renovaciones de suscripciones falsas. El grupo utilizó campañas de phishing que proporcionaban herramientas de acceso remoto para robar datos corporativos.. Haber robado datos sensibles, El grupo ha amenazado con compartir los archivos públicamente a menos que se pague un rescate.. Luna Moth participa en phishing de devolución de llamada, Un ataque de ingeniería social que requiere que el atacante interactúe con el objetivo para lograr sus objetivos.. Este estilo de ataque requiere más recursos pero es menos complejo que los ataques basados en scripts y se dice que tiene una tasa de éxito mucho mayor..

AvosLocker

AvosLocker es otra variante que funciona en el modelo RaaS.. Visto por primera vez en julio 2021, y se han lanzado varias variantes. Una característica notable de las campañas de AvosLocker es el uso de AnyDesk.. Esta es una herramienta de administración remota. (RATA) para conectarse a las computadoras de las víctimas. De este modo, El operador puede controlar e infectar manualmente la máquina.. También puede ejecutarse de forma segura como parte de una táctica de piratería evasiva.. Los atacantes venden los datos robados en su sitio web además de su doble esquema de extorsión.. Esta podría ser una forma de monetizar aún más un ataque exitoso o salvar un ataque fallido..

Los expertos también creen que los miembros de Conti han creado grupos nuevos y autónomos que se centran exclusivamente en robar datos en lugar de cifrarlos.. Estos grupos incluyen Karakurt, negrobyte, y Bazarcall.

Cómo protegerse contra el ransomware?

Basado en lo anterior, Entendemos que el ransomware puede causar problemas a usuarios individuales y empresas.. Por lo tanto, proteger contra ransomware requiere un enfoque holístico e integral y medidas preventivas. Las siguientes recomendaciones ayudarán a prevenir infecciones de ransomware y, en general, serán útiles al navegar por Internet..

Para usuarios

Para prevenir una infección de ransomware, basta con seguir la ciberhigiene, que es el siguiente:

- Solo haga clic en enlaces y abra archivos adjuntos en un correo electrónico si está seguro de la confiabilidad del remitente..

- No utilices software pirateado. A menudo hay una sorpresa desagradable en forma de virus y una verificación de licencia deshabilitada en el instalador..

- Actualiza a tiempo el sistema operativo y el software que utilizas. Así solucionan los desarrolladores las vulnerabilidades detectadas.

- Usar software antivirus confiable. Si el malware llega a su computadora, la herramienta de protección lo neutralizará antes de que se despliegue y comience sus acciones sucias.

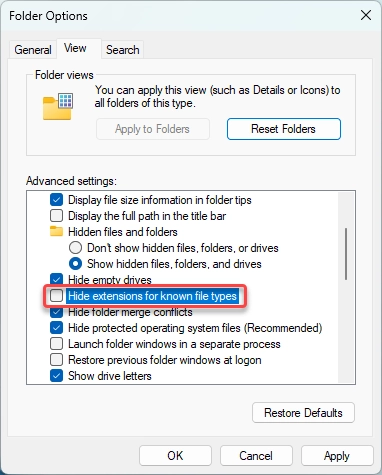

Pista: Puede habilitar la visualización de extensiones de archivos en la configuración del Explorador. Esto le ayudará a reconocer archivos falsos que son ejecutables pero se hacen pasar por archivos de documentos..

Por negocios

Los siguientes consejos pueden ayudar a prevenir un ataque de ransomware en su organización:

- hacer copias de seguridad. Utilice una copia de seguridad y recuperación de datos para toda la información crítica. Tenga en cuenta que las copias de seguridad conectadas a la red también pueden verse afectadas por ransomware. Por lo tanto, sus archivos de respaldo deben estar adecuadamente protegidos y almacenados sin conexión para que los atacantes no puedan usarlos. Idealmente, implementar el 3-2-1 regla, conservar tres copias de su información. Los datos se almacenan en dos tipos diferentes de almacenamiento., y uno de esos medios está fuera del sitio. También es esencial probar las copias de seguridad periódicamente para garantizar que funcionen y mantengan la integridad de los datos..

- Lista segura de aplicaciones. Una lista segura identifica qué aplicaciones se pueden descargar y ejecutar en la red. Cualquier programa o sitio web no autorizado no en la lista segura será restringido o bloqueado. Limitar usuarios’ capacidad (permisos) instalar y ejecutar aplicaciones de software innecesariamente. Aplica el «privilegios mínimos» a todos los sistemas y servicios. Restringir estos privilegios puede evitar que se ejecute software malicioso o limitar su propagación por la red..

- Puesto final de Seguridad. A medida que las empresas comienzan a expandirse, el número de usuarios finales aumenta. Esto crea más puntos finales, como portátiles, teléfonos inteligentes, y servidores, que hay que proteger. Desgraciadamente, Cada punto final remoto crea la oportunidad para que los delincuentes obtengan acceso a la red principal.. Cuando trabaja desde casa o para una empresa más grande, considere la detección y respuesta de endpoints (EDR) para todos los usuarios de la red.

- entrenar al equipo. Porque los usuarios finales y los empleados son las puertas de entrada más comunes a los ciberataques, La formación en seguridad es clave para prevenir la propagación del ransomware.. Todos protegen la organización cuando los empleados saben cómo detectar y evitar correos electrónicos maliciosos. Además, La capacitación en seguridad puede enseñar a los miembros del equipo a qué prestar atención. en un correo electrónico antes de hacer clic en un enlace o descargar y abrir un archivo adjunto.