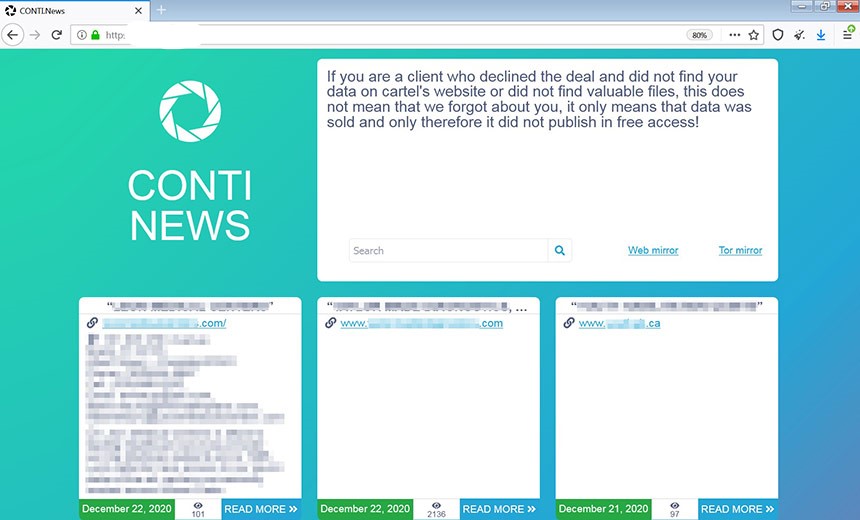

Los operadores de Conti cerraron los restos de la infraestructura pública. Dos servidores de la red Tor que se utilizaron para publicar víctimas’ los datos y la negociación de rescates están caídos. El panel de administración del sitio web de Conti News y el almacenamiento de información robada se cerraron hace un mes, y la lista de morosos no se ha actualizado en todo este tiempo.

Se notó la salida de los últimos servidores de Conti fuera de línea El miércoles, Junio 22, por los participantes del proyecto DarkFeed (monitoreo de ransomware). El viernes, según BleepingComputer, todavía no estaban disponibles.

Conti completó el cierre

En la segunda quincena de mayo, El grupo detrás de Conti comenzó to wind down operations relacionado con este ransomware. Los servidores utilizados para las comunicaciones y el almacenamiento de datos. fueron sacados de servicio, Se deshabilitó el servicio de negociación con las víctimas., y la información sobre ataques exitosos no se cargó en el sitio.

El grupo del crimen organizado puso una cortina de humo para ocultar estas obras a los forasteros. Un solo participante todavía estaba activo en el sitio.. Continuó publicando algunos datos robados. (en realidad, los resultados de ataques anteriores) y se burló de una de las últimas víctimas. – el gobierno de costa rica. Un ataque masivo de Conti Sobre agencias gubernamentales en Costa Rica ocurrieron en abril.. Los atacantes lograron robar 672 GB de datos de 27 organizaciones y detener varios servicios vitales. Como resultado, se declaró el estado de emergencia en el país.

La decisión de abolir la marca Conti está retrasada, principalmente debido a una mayor atención por parte de la comunidad de ciberseguridad y las agencias de aplicación de la ley. Los ataques de los malhechores se volvieron demasiado audaces y ruidosos.. La reciente filtración de datos internos de grupos del crimen organizado empujó a algunos usuarios de Twitter a recopilar expedientes sobre delincuentes.. Las autoridades estadounidenses, por su parte, anunció una recompensa de hasta $10 millones para las cabezas de los líderes del sindicato del crimen.

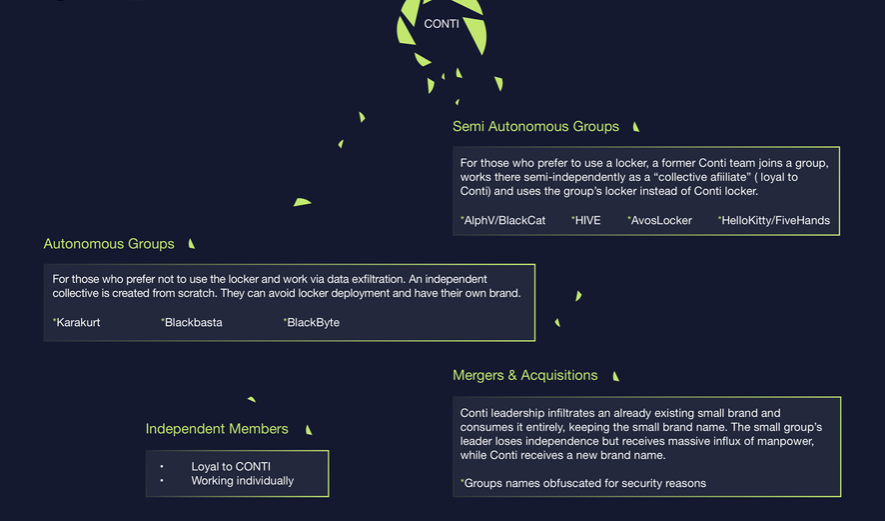

Los operadores de Conti han establecido activamente asociaciones y voluntariamente han acogido bajo su protección a colegas menos afortunados., ahora pueden permitirse el lujo de trabajar con otras marcas. Podrían unirse a grupos más pequeños y mantener relaciones amistosas con sus líderes y especialistas. – probadores, desarrolladores, y programadores. De todos modos, la decisión de acabar con la marca Conti fue correcta – para evitar repitiendo el destino del grupo REvil.

Acerca del grupo Conti

El grupo de ransomware Conti fue uno de los primeros "renacidos" de un grupo de ransomware más antiguo. Ryuk ransomware, que apareció en verano 2018, decidió detenerse bruscamente después de dos años de una actividad exitosa que llevó al grupo encima 400 btc. Sin embargo, no apuntaban a una jubilación – en cambio, eligieron cambiar de marca. Después de tres meses de vacaciones en otoño 2020, aparecieron bajo el nombre del grupo Conti.

Durante el próximo 19 meses de actividad, Conti alcanzó rápidamente las posiciones más altas en clasificaciones de ransomware. Sus competidores eran nombres muy grandes., como REvil, BloquearBit, Materia Negra y Lado Oscuro. Algunos de ellos están cerrados en este momento.. Algunos cambiaron de marca y actúan con un nombre diferente.. Sin embargo, nunca todos alcanzaron la misma cuota de mercado – en un momento, Conti contabilizó por casi 50% de todos los ataques de ransomware contra corporaciones.

Buen comienzo, mal final

Es obvio que un éxito tan grande de los ciberdelincuentes es objeto de interés para las autoridades ejecutivas.. Este último se alegró de afrontar cualquier posible debilidad., Lo que ocurrió al comienzo de la guerra Rusia-Ucrania.. Aparentemente, el grupo estaba formado por ucranianos y rusos – y después de que comenzó la guerra, los jefes de grupo (probables rusos) afirmaron su pleno apoyo a una “operación militar especial en Ucrania”. La parte ucraniana del grupo decidió hacer una gran travesura. – by leaking the source codes of ransomware. Esto permitió utilizarlo no sólo para atacar a empresas rusas – El ransomware NB65 lo hizo casi instantáneamente después de la filtración, pero también para rastrear a los jefes del grupo.. Para evitar una mayor desanonimización y captura, decidieron cerrar su actividad. Y en los últimos días, eliminaron el resto de su infraestructura de la página Darknet.

¿Volverán?? Nadie sabe, pero estoy seguro de que los analistas descubrirán rápidamente tal regreso.. Conti tenía varias características únicas que permitían rastrear su software sin errores.. El resto del grupo se encuentra en Rusia., y después del cease any cooperation with the USA en el espacio de la ciberseguridad, este país es probable el lugar más seguro para los ciberdelincuentes. A menos que critiquen a Putin, por supuesto. Aún, hay una pregunta sin respuesta – ¿Qué pueden hacer las víctimas si no se pusieron en contacto con los delincuentes antes de desconectarse?? Otros grupos suelen soltar las llaves tras reclamar el cierre. Este no dijo una palabra.