El spam por correo electrónico se ha convertido en la forma predominante de phishing y propagación de malware durante mucho tiempo.. Entre ellos, El robo de credenciales sigue siendo el tipo más común, aunque no es el más rentable.. Hoy en día, Estos ataques obtuvieron otro objetivo: comprometer cuentas comerciales.. Pero, como trabajan? Y cómo protegerse contra el robo de credenciales? Vayamos a ello uno por uno..

¿Qué es el robo de credenciales??

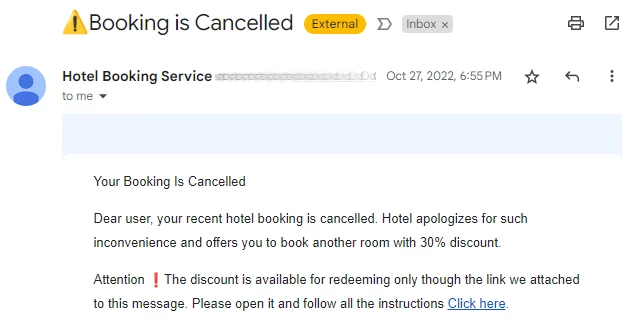

El robo de credenciales habla por sí solo, pero en el contexto del spam de correo electrónico, las cosas no son tan sencillas. Siendo la subcategoría de phishing, El robo de credenciales supone el uso de un sitio web falsificado que contiene un formulario de inicio de sesión.. Además de repetir el diseño de un formulario de inicio de sesión, Los piratas informáticos intentan crear un mensaje convincente que obligue a la víctima a seguir el enlace.. La justificación para eso puede ser diferente.. Un mensaje de este tipo puede solicitarle que se una a la reunión en línea o que envíe las fechas de vacaciones. Intentan lucir naturalmente.. Una vez que la víctima escribe sus credenciales en el formulario y presiona el botón de inicio de sesión, Los hackers reciben todos los datos.. Aún, es tan fácil como puedas imaginar.

El único vector particular de robo de credenciales que se ha vuelto excepcionalmente popular durante el último año son los correos electrónicos comerciales.. Como puedes adivinar, comprometer el correo electrónico personal no es tan rentable, aunque todavía prevalece entre los ataques de robo de credenciales. Robando cuentas o correos electrónicos comerciales, los hackers abren nuevos, vectores de ataque más efectivos, such as spear phishing y la caza de ballenas. No obstante, Las cuentas comerciales comprometidas rara vez son utilizadas por los mismos delincuentes que roban credenciales.. En cambio, tales datos se vende en la Darknet en una base de datos de las mismas cuentas comprometidas por una suma considerable.

Métodos modernos de robo de credenciales

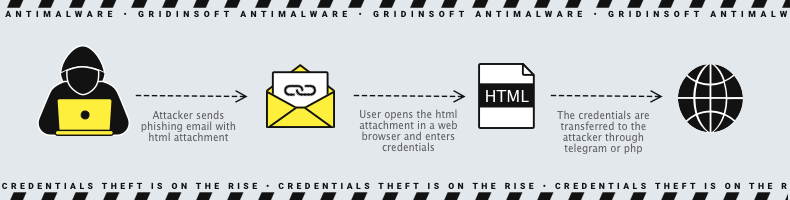

Personalizar los correos electrónicos para que se ajusten a la agenda actual., incitar al usuario a seguir el enlace – todas estas cosas no han cambiado mucho desde el comienzo del uso de spam en el correo electrónico para el robo de credenciales. Pero esa no es la historia de la forma en que los hackers extraer las credenciales desde el formulario de inicio de sesión falsificado. He mencionado que extraer los datos no se trata sólo de “haga clic en el botón – envíe los créditos”. De hecho, las cosas tienen un giro inesperado.

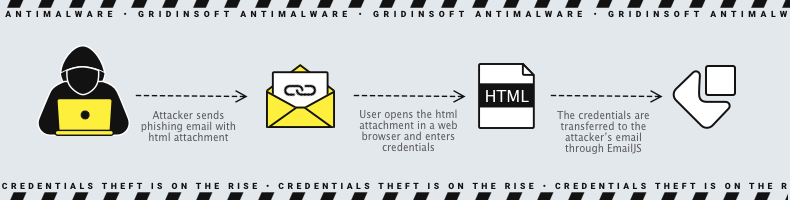

Forma popular de enviar datos al servidor desde el pasado: un archivo PHP formado en el sitio – es bastante fácil de bloquear. La mayoría de las aplicaciones de seguridad de red ahora bloquean esta forma de envío de datos., ya que se considera inseguro incluso cuando no se sospechan intenciones maliciosas. Enfoque más novato – mediante el uso de la API de Telegram Messenger – es bastante fácil de bloquear. Para evitar los posibles bloqueos de soluciones de seguridad avanzadas, Los piratas informáticos comenzaron a utilizar una API de un servicio de correo legítimo, EmailJS..

La API de EmailJS permite el envío automatizado de correos electrónicos, usando solo las credenciales y el código del lado del cliente. Es bastante conveniente para difundir correos electrónicos predefinidos con plantillas.. Sin embargo, algunos hackers implementó la API para enviar el correo electrónico con los datos del formulario de inicio de sesión desde el sitio comprometido directamente a su correo electrónico. Dado que el servicio es reconocido como legítimo., y se usa con bastante frecuencia, bloquearlo no es una opción. Sin embargo, mientras tanto, Los piratas informáticos siguen recibiendo credenciales de correo electrónico. sin ningún defecto.

Peligros del robo de credenciales

Obviamente, compartir el acceso a la cuenta de correo electrónico con un tercero es una situación bastante mala. Las cosas empeoran aún más cuando hablamos de correos electrónicos empresariales comprometidos, y son atacados con bastante frecuencia., como ya he mencionado. Depending on the type de cuenta comprometida, la aplicación puede diferir, Aunque los instrumentos que los piratas informáticos utilizan para utilizar cuentas comprometidas son los mismos en la mayoría de los casos..

Las cuentas de usuarios domésticos o empleados ordinarios son, eventualmente, el menos valioso. Los piratas informáticos pueden utilizarlos para difundir spam aleatorio. La eficiencia de este tipo de correo puede ser ligeramente mayor que durante el uso aleatorio de la cuenta, simplemente porque estos tipos’ colegas y familiares pueden morder el anzuelo pensando que el mensaje es legítimo.

Cuentas de empleados de alto nivel., Las celebridades locales o incluso los altos ejecutivos son de mayor valor.. A veces, estas cuentas se negocian solas., con el precio de cientos de dólares. Y esos precios están justificados., ya que la apariencia de las personas mencionadas puede generar mucho más dinero para los piratas informáticos a cambio. En este caso, more sophisticated email messages are sent, a menudo personalizado según el tema que el destinatario puede esperar del remitente.

Métodos de prevención del robo de credenciales

Pozo, La cuestión de prevenir el robo de credenciales y proporcionar una protección adecuada contra él existe desde hace mucho tiempo.. Por esta razón, No repetiré consejos triviales como “cambiar contraseñas” o “no seguir enlaces de phishing”. En cambio, Intentaré dar consejos menos populares pero efectivos..

Aplicar utilizando herramientas de protección de correo electrónico. Hay un montón de ellos, aunque estas soluciones se distribuyen como complementos de un software antimalware independiente. Estas herramientas controlan todos los elementos adjuntos., tanto enlaces como archivos, para detectar si contienen elementos maliciosos. El problema aquí es que estos complementos están disponibles en su mayoría para soluciones de seguridad corporativa..

Otro enfoque para disminuir la probabilidad de éxito del phishing es usando herramientas de seguridad de red. Particularmente, Las soluciones NDR pueden detectar y eliminar eficazmente el tráfico potencialmente peligroso. Se prefieren aquellos que aplican confianza cero y abordarán eficazmente el uso indebido de la API antes mencionada.. En general, Se recomienda la implementación de NDR en redes grandes, ya que puede resultar problemático controlarlo con herramientas menos avanzadas.

Para usuarios individuales: Utilice programas antimalware con un filtro de red avanzado.. Detectar páginas de phishing como las que se utilizan en el robo de credenciales puede no ser fácil manualmente, por lo que es mejor entregárselo a un software de seguridad especializado. GridinSoft Anti-Malware may offer you such functionality – su filtro de red se actualiza cada hora, para que no se pierda ningún sitio maligno.