Palo Alto Networks advierte a sus clientes sobre una vulnerabilidad en sus PAN-OS, que conduce a la inyección de comando. Residiendo en su función GlobalProtect, y requiere algunas configuraciones específicas, esta falla aún logra alcanzar la puntuación CVSS máxima de 10/10. Ya se están desarrollando soluciones para el problema., la empresa dice.

Vulnerabilidad de inyección de comandos PAN-OS explotada en la naturaleza

En abril 12, 2024, Palo Alto Networks publicó un informe sobre CVE-2024-3400, una vulnerabilidad crítica en su PAN-OS. Este sistema operativo es la base de la empresa. soluciones de firewall, que a su vez es una opción bastante popular para la protección de la red entre empresas de todo el mundo.. Explotando el defecto, Los adversarios obtienen la capacidad de ejecutar código arbitrario con el máximo. (raíz) privilegios. Esto explica la puntuación CVSS extremadamente alta., así como el hecho de que la ciberseguridad es un hervidero al respecto.

La peor parte de este defecto es que ya se explota en ataques del mundo real. Palo Alto Networks no menciona ningún caso de ataque específico, pero el hecho de que el vendedor lo confirme hace que el hecho sea poco dudoso.. La empresa también especifica que para la explotación exitosa, la instancia de PAN-OS afectada debe tener dos cosas configuradas: función de telemetría del dispositivo y la puerta de enlace GlobalProtect.

Vulnerabilidades de ejecución de código arbitrario Se puede utilizar tanto para obtener acceso inicial como para realizar movimientos laterales.. En el caso de su residencia en el software firewall, el resultado puede provocar una mala configuración de la protección de la red o su desactivación completa. Aunque lo primero es lo más probable, ya que permite crear un canal de comunicación sigiloso(s) con el ambiente infectado.

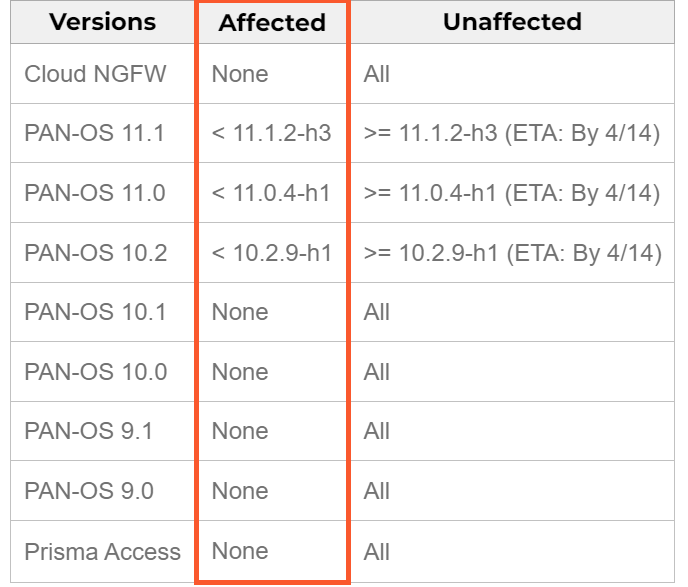

Versiones y parches afectados

Redes de Palo Alto confirma que la vulnerabilidad está presente en el gran total de 3 Versiones PAN-OS – 10.2, 11.0 y 11.1. Versiones anteriores, así como parte del software auxiliar utilizado junto con el firewall no se ven afectados. El problema es que no hay parches disponibles para las versiones defectuosas en este momento..

La compañía promete publicar las correcciones correspondientes para todas las versiones vulnerables en abril. 14, 2024. También ofrecen la posible mitigación del problema., mediante la desactivación de la función de telemetría del dispositivo. Esto disminuirá el impacto potencial de una explotación exitosa.. Para los suscriptores de su servicio de Prevención de amenazas, la empresa ofrece la posibilidad de bloquear la posible explotación casos.

Protección contra la explotación de la vulnerabilidad

Cualquier software puede contener vulnerabilidades., e incluso las soluciones de primer nivel de proveedores conocidos en todo el mundo no son una exclusión. No hay adivinos entre nosotros, por lo que predecir qué programa tendrá una vulnerabilidad es bastante difícil. Por esta razón, Las medidas reactivas son la mejor manera posible de evitar los ataques que utilizan la explotación de vulnerabilidades..

Manténgase en contacto con las últimas noticias de seguridad. Cada vez que se hace pública una falla en un software ampliamente utilizado, aparece en los títulos de todos los boletines de ciberseguridad. La cuestión es que la gran mayoría de la explotación de vulnerabilidades ocurre después de que la información al respecto se vuelve pública.. Reacción rápida al nuevo descubrimiento y reparación del defecto como dice la instrucción. Definitivamente protegerá su entorno..