CSRF y XSS: Definición

Falsificación de solicitudes entre sitios (CSRF) es un ataque dirigido a la vulnerabilidad en la seguridad informática, lo cual es uno de los mayores problemas para la información y las cuentas de los usuarios porque hace que el navegador web realice acciones no deseadas en la aplicación y, por lo tanto, daña al usuario que ya ha iniciado sesión en el sistema.. Un ataque exitoso puede resultar en transferencias de dinero no autorizadas, data theft, cambio de contraseñas, y daños a las relaciones con los clientes.

secuencias de comandos entre sitios (XSS) es un Vulnerabilidad de seguridad web a través del cual un atacante separa sitios web, poniendo así en peligro la interacción del usuario con la aplicación.. Pero para evitar ser visto por el atacante., hay que evitar las mismas políticas de origen.

Algoritmo de trabajo de CSRF y XSS

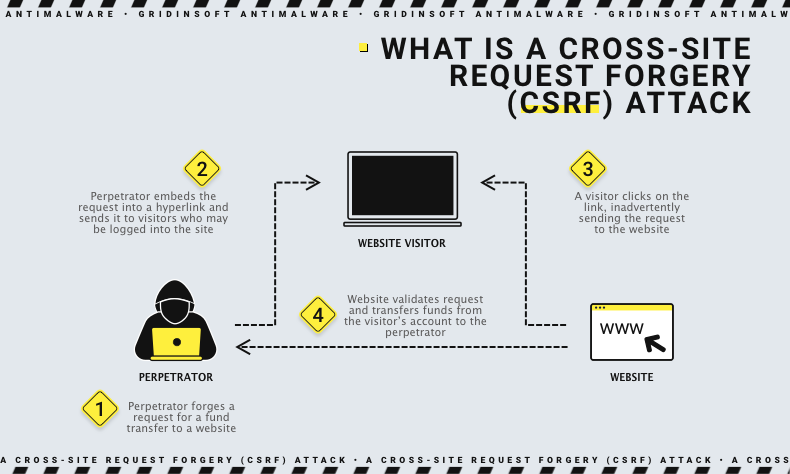

Falsificación de solicitudes entre sitios (CSRF)

Los ataques CSRF a menudo utilizan ingeniería social para realizar un ataque exitoso. Desgraciadamente, la aplicación no puede distinguir entre una solicitud legítima y una falsa, ya que el usuario ya está autenticado durante el ataque. Para que el ataque tenga éxito, el atacante utiliza tres claves principales, que presentamos a continuación:

- Acción relevante: Cualquier acción con datos del usuario.

- Manejo de sesiones basado en cookies: Esta clave incluye el envío de una o más solicitudes HTTP., y la aplicación utiliza únicamente cookies para identificar al usuario.

- Sin parámetros de solicitud impredecibles: Para evitar que un atacante conozca o adivine el valor de una consulta, la consulta no contiene ningún parámetro.

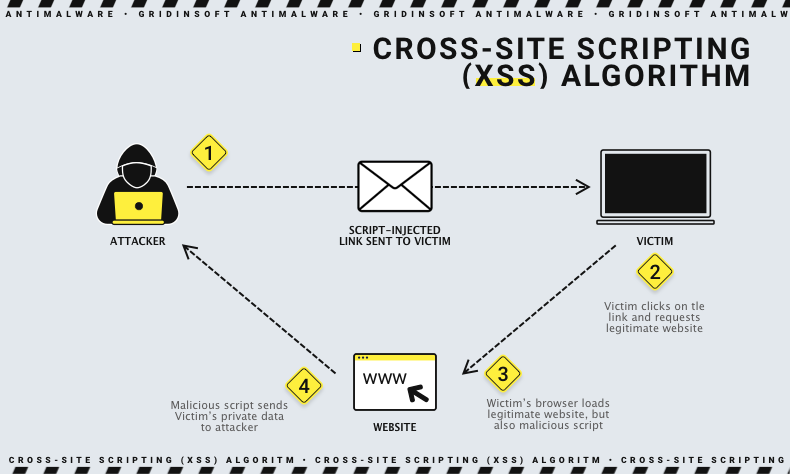

secuencias de comandos entre sitios (XSS)

Para hacer este ataque, el atacante utiliza dos etapas:

- Antes de lanzar el código malicioso en el navegador de la víctima, el atacante busca una manera de incrustar código malicioso en la página web visitada por el usuario.

- Si el atacante envía código malicioso a una víctima específica, lo hace mediante phishing o ingeniería social. Una vez que el código malicioso está incrustado en el navegador web, la víctima debe visitar este sitio web infectado.

¿Cuál es la diferencia entre XSS y CSRF??

Si ya conocemos el significado y cómo funcionan XSS y CSRF, Entonces consideremos la diferencia entre ellos.:

- XSS – permite a un atacante realizar cualquier acción en el navegador del usuario que desea atacar. CSRF – en este caso, el atacante toma todas las formas posibles para que el propio usuario realice acciones que no tenía intención de realizar.

- XSS – una explotación exitosa de esta vulnerabilidad puede hacer todo lo posible para garantizar que el usuario realice cualquier acción, independientemente de la funcionalidad de la vulnerabilidad. CSRF – A menudo se aplica sólo a aquellas acciones que el usuario puede realizar..

- XSS es una vulnerabilidad bidireccional. Esto significa que un script que ha implementado un atacante puede leer respuestas., filtrar datos a un dominio externo, y emitir consultas arbitrarias. CSRF – pero esta vulnerabilidad se llama unilateral porque el atacante puede hacer todo lo posible para que el usuario ejecute la solicitud HTTP., pero no puede obtener una respuesta.

¿Pueden los tokens CSRF prevenir ataques XSS??

Si utiliza tokens CSRF efectivos, puede evitar ataques XSS. Supongamos que el servidor aún valida el token CSRF correctamente, en cuyo caso el token puede prevenir una vulnerabilidad XSS. Si pensamos detenidamente en el nombre «secuencias de comandos entre sitios», podemos entender que oculta una pista de que podemos ver la consulta entre sitios en el formulario reflejado. La aplicación evita el uso trivial de una vulnerabilidad XSS, evitando así que un atacante falsifique una solicitud entre sitios. Aquí hay algunas advertencias importantes.:

- La existencia de un supuesto espejo., sin token Vulnerabilidad XSS, en algún lugar dentro de una función, se puede utilizar de la forma habitual.

- si un ficha CSRF protege acciones, todavía pueden ser realizados por el usuario, con una vulnerabilidad XSS en algún lugar que podría ser explotada. En cuyo caso, el script del atacante puede solicitar la página correspondiente para obtener un token válido. Luego puede usar el token para realizar cualquier acción protegida..

- Si Vulnerabilidades XSS ya estan almacenados, Los tokens CSRF no pueden protegerlos. Solo puede usar la página que es el punto de salida de la vulnerabilidad XSS almacenada protegida por el token CSRF.. Al mismo tiempo, la carga útil XSS se realizará cuando el usuario visite la página.