Palo Alto Networks informa que los operadores de ransomware Cuba han comenzado a utilizar nuevas tácticas en sus ataques, incluido el uso de un troyano de acceso remoto previamente desconocido (RATA) llamado RATA ROMCOM.

Déjame recordarte que informamos que Nuevo Cuba ransomware La variante implica un plan de doble extorsión.

en su informe, los investigadores hablan sobre el grupo de hackers Escorpio tropical, cual, aparentemente, es un “socio” del ransomware Cuba. Permítanme recordarles que los especialistas en seguridad conocen este ransomware desde 2019. Fue más activo al final de 2021, cuando el estaba vinculado a los ataques a 60 organizaciones en cinco sectores de infraestructura crítica (incluyendo el sector financiero y público, cuidado de la salud, fabricación y TI), como resultado de lo cual los piratas informáticos recibieron al menos $ 43.9 millones en forma de rescates.

La última actualización notable de Cuba fue grabado en el primer trimestre de 2022, cuando los operadores de malware cambiaron a una versión actualizada del ransomware con configuraciones más precisas y agregaron quTox apoyo para comunicarse con sus víctimas.

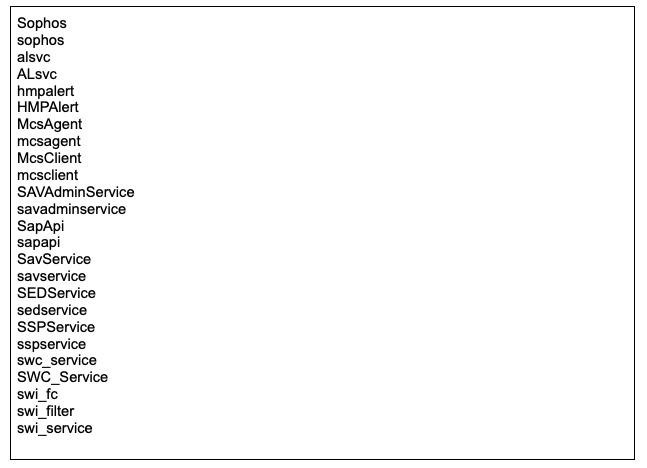

Como Redes de Palo Alto Los analistas ahora dicen, El grupo Tropical Scorpius antes mencionado utiliza una carga útil estándar de Cuba que no ha cambiado mucho desde entonces. 2019. Una de las pocas actualizaciones en 2022 Implica el uso de una información legítima pero inválida. NVIDIA certificado (previamente robado de la empresa por Caer piratas informáticos) para firmar el controlador del kernel, que se utiliza en las etapas iniciales de la infección. La tarea de este controlador es detectar procesos que pertenecen a productos de seguridad y eliminarlos para ayudar a los atacantes a evitar la detección..

Tropical Scorpius utiliza una herramienta de escalada de privilegios local basada en un exploit para CVE-2022-24521, cual fue parcheado en abril 2022.

La siguiente fase de ataque de Tropical Scorpius implica cargar ADBuscar y Escaneo de red realizar un movimiento lateral. Junto con esto, Los atacantes implementan una herramienta en la red de la víctima que les ayuda a obtener información almacenada en caché. Kerberos cartas credenciales. También, Los piratas informáticos pueden utilizar la herramienta para explotar el notorio Inicio de sesión cero vulnerabilidad (CVE-2020-1472) para obtener privilegios de administrador de dominio.

Al final del ataque, Los operadores de Tropical Scorpius finalmente se despliegan ROMCOM DE RATA malware en la red de la víctima, que se comunica con servidores de comando y control a través de solicitudes ICMP realizadas a través de funciones API de Windows.

ROMCOM RAT admite diez comandos principales:

- obtener información sobre el disco conectado;

- obtener listas de archivos para el directorio especificado;

- ejecute el shell inverso svchelper.exe en la carpeta %ProgramData%;

- cargar datos al servidor de administración como un archivo ZIP usando IShellDispatch para copiar archivos;

- descargue datos y escriba en trabajador.txt en la carpeta% ProgramData%;

- eliminar el archivo especificado;

- eliminar el directorio especificado;

- crear un proceso con suplantación de PID;

- procesar solo el ServiceMain recibido del servidor de control y “dormir” durante 120,000 EM;

- recorrer procesos en ejecución y recopilar sus ID.

Los expertos señalan que los piratas informáticos de Tropical Scorpius compilaron la última versión de ROMCOM y la subieron a VirusTotal en Junio 20, 2022. Esta versión contiene diez comandos adicionales., dando a los atacantes más control sobre la ejecución y descarga de archivos y la finalización de procesos.

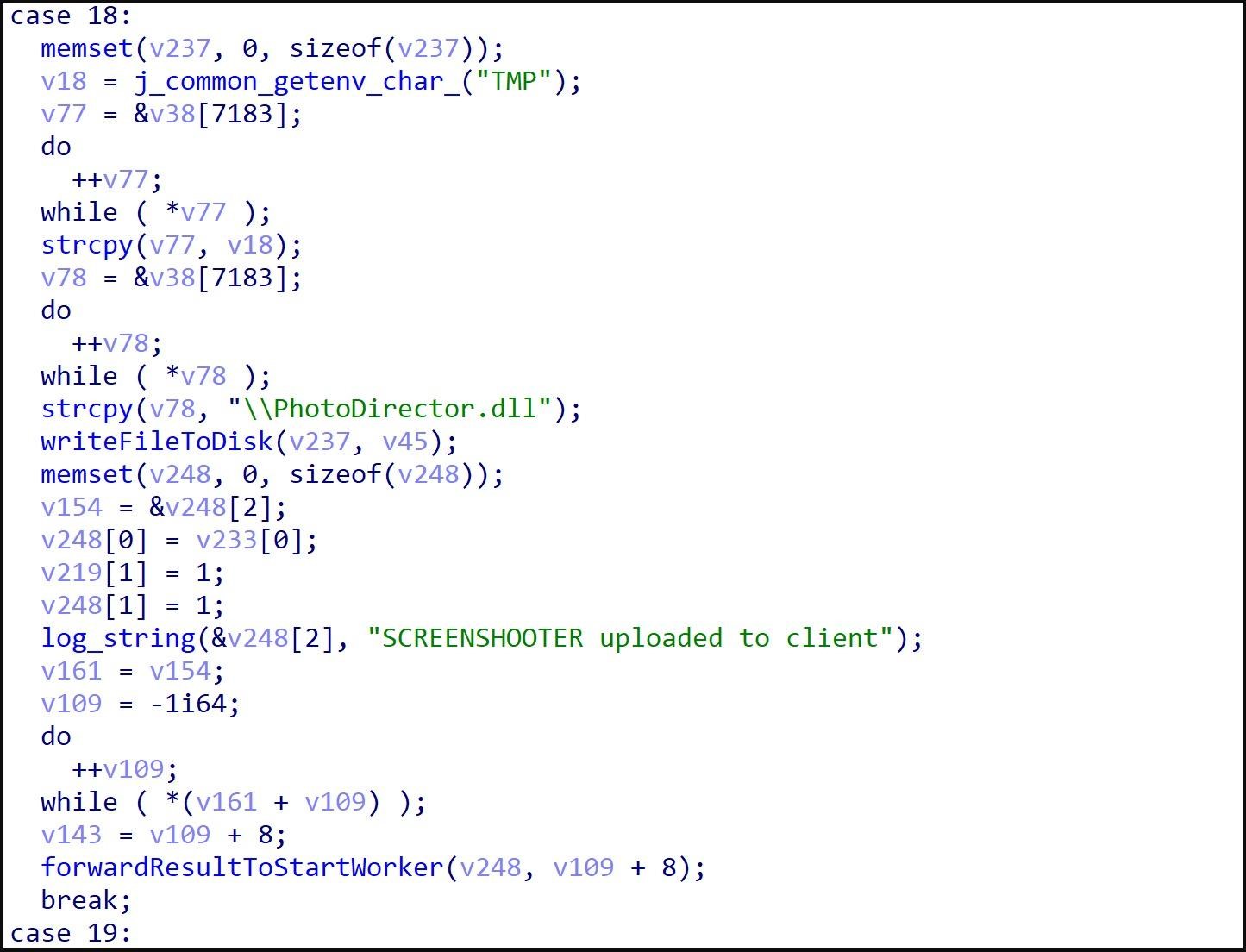

Además, la nueva versión admite la recepción de cargas útiles adicionales desde C&servidor C, como la herramienta de captura de pantalla Screenshooter.

Los investigadores concluyen que con la aparición de Tropical Scorpius, El ransomware Cuba se está convirtiendo en una amenaza más grave., aunque en general este ransomware no puede presumir de tener un gran número de víctimas.