Las empresas modernas se enfrentan diariamente a amenazas de ciberseguridad. Si bien la mayoría son efectivamente neutralizados, un ataque exitoso puede tener consecuencias desagradables. Por lo tanto, es crucial para las organizaciones comprender claramente su vulnerabilidad a los riesgos cibernéticos y cómo pueden evaluar con precisión este riesgo. Este artículo explorará la evaluación cuantitativa de las amenazas cibernéticas., sus beneficios, y cómo pueden ayudar a influir en las partes interesadas clave.

¿Qué es el riesgo de ciberseguridad??

El mundo digital es tal que Los piratas informáticos exploran constantemente las redes empresariales y las cadenas de suministro en busca del eslabón más débil.. En caso de incumplimiento exitoso, pueden permanecer sin ser detectados durante un período prolongado. Además, comienzan a moverse lateralmente para buscar información valiosa o realizar vigilancia para un mayor despliegue de cargas útiles maliciosas. El riesgo cibernético es la suma de vulnerabilidades y riesgos asociados con la huella digital de su organización.. El riesgo cibernético es el potencial de amenazas, daños y perjuicios, o perdidas relacionados con el uso de tecnología de la información y activos digitales. Esto incluye sistemas locales y en la nube., aplicaciones, datos, redes, y dispositivos remotos. El riesgo cibernético abarca riesgos relacionados con:

- Ataques ciberneticos

- Crímenes cibernéticos

- Violaciones de seguridad de datos

- Fugas de información confidencial

- Violaciones de datos personales

Así que, La medición del riesgo cibernético es esencial en la sociedad de la información actual., y su gestión y protección son cada vez más importantes para las organizaciones.

Evaluación de riesgos cibernéticos

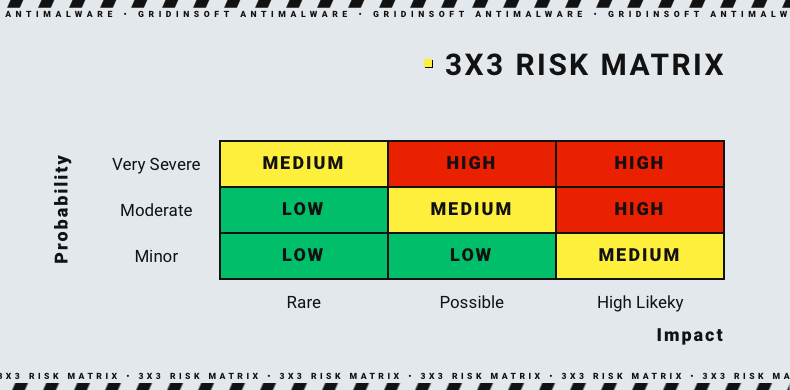

Calificar los riesgos como altos, medio, y bajo se puede interpretar de manera diferente. Además, saber en qué riesgos centrarse primero es difícil, especialmente cuando los riesgos múltiples se clasifican como un riesgo medio.. Sin embargo, puede inyectar precisión y claridad en sus evaluaciones midiendo la exposición al riesgo cibernético en términos monetarios. Esto ayuda a determinar qué riesgos abordar y dónde asignar recursos de ciberseguridad para lograr el máximo impacto.

Cómo gestionar el riesgo de ciberseguridad

Si cree que lidiar con tal multitud de vulnerabilidades cibernéticas será una tarea desafiante, la verdad es, tienes razón, pero es posible. Gestionar la exposición a los riesgos cibernéticos es un proceso continuo que implica una identificación continua, priorización, informar, y solución de problemas de seguridad. También reduce el riesgo de vulnerabilidades en third-party supply chain links. Comprender la superficie de ataque en expansión le permitirá gestionar su exposición a las amenazas cibernéticas. Los siguientes pasos ayudarán a priorizar la gestión y remediación de vulnerabilidades utilizando una combinación de personas., procesos, y Tecnología:

Herramientas para escanear e inventariar automáticamente la superficie de ataque

Las herramientas de escaneo automatizadas evalúan y catalogan posibles vulnerabilidades en su infraestructura digital., Detectar debilidades en su red, sistemas, aplicaciones, y dispositivos. ellos generan informes que destacan las debilidades identificadas, ahorrando tiempo y garantizando resultados precisos. Estas herramientas son adecuadas para organizaciones de todos los tamaños y facilitan el monitoreo continuo para detectar nuevas vulnerabilidades a medida que surgen.. Sin embargo, Deben ser parte de una estrategia integral de ciberseguridad que incluya parches regulares y capacitación en concientización sobre seguridad.. Tener muchos activos digitales puede aumentar las posibilidades de vulnerabilidades. Además, La TI en la sombra puede complicar aún más la seguridad. El escaneo de la superficie de ataque puede ayudar a identificar riesgos ocultos y priorizar la remediación.

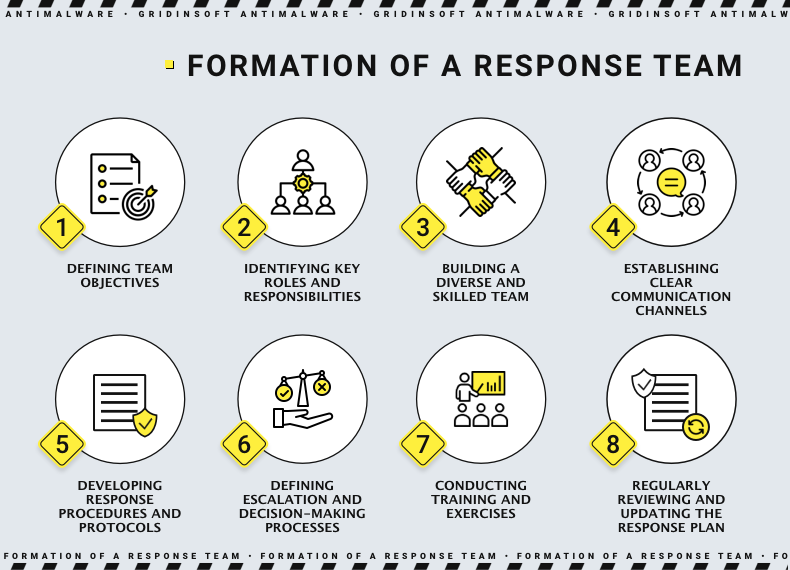

Formación de un equipo de respuesta.

Formar un equipo de respuesta a la exposición cibernética es esencial para responder eficazmente a las amenazas e incidentes cibernéticos.. Incluye definir los objetivos del equipo., identificar roles y responsabilidades clave, Construyendo un equipo diverso y capacitado., establecer canales de comunicación claros, desarrollar procedimientos y protocolos de respuesta, definir procesos de escalamiento y toma de decisiones, realizar entrenamientos y ejercicios, y revisar y actualizar periódicamente el plan de respuesta. Como podemos ver, Lidiar con las amenazas cibernéticas es un esfuerzo de equipo que involucra a diferentes departamentos..

Las organizaciones pueden detectar y responder mejor a las amenazas y exposiciones cibernéticas con un equipo dedicado. Por ejemplo, Los equipos SOC manejan la amenaza inmediata, mientras que los equipos legales y de gestión de riesgos gestionan datos y cuestiones regulatorias.. Los equipos de comunicación y éxito del cliente trabajan para comunicarse con las partes interesadas., y los gerentes de recursos humanos manejan las preguntas de los empleados. Los simulacros regulares y los procesos de respuesta a incidentes mantienen al equipo preparado.

Monitoreo continuo

El monitoreo continuo de la exposición al riesgo cibernético implica evaluar y evaluar periódicamente los sistemas., redes, y activos digitales para identificar posibles amenazas y vulnerabilidades. Puede hacerlo a través de herramientas de monitoreo automatizadas., inteligencia de amenazas en tiempo real, evaluaciones periódicas de vulnerabilidad, gestión de parches y actualizaciones. Otras opciones útiles son el seguimiento de registros y eventos., análisis del comportamiento del usuario, y capacitación para la preparación para la respuesta a incidentes y la concientización sobre la seguridad.. Monitoreando proactivamente los riesgos cibernéticos, Las organizaciones pueden mitigar amenazas potenciales. y mejorar su postura general de seguridad.

Evaluar el riesgo de terceros

Recuerde evaluar minuciosamente el riesgo cibernético de sus proveedores externos. Muchas intrusiones e interrupciones en la red provienen de ellos.. Auditorías y seguimiento de seguridad periódicos con herramientas de evaluación de riesgos puede ayudarle a mantenerse proactivo y prevenir ataques a la cadena de suministro. Utilice la tecnología para identificar rápidamente señales de alerta, rastrear cambios de seguridad, y detectar vulnerabilidades emergentes. Evaluar el riesgo de terceros es crucial para una gestión eficaz del riesgo cibernético.

- llevar a cabo una debida diligencia exhaustiva

- establecer acuerdos contractuales claros

- Desarrollar un proceso formal de evaluación de riesgos de proveedores.

- implementar un monitoreo continuo

- colaborar en la planificación de respuesta a incidentes

- implementar fuertes medidas de protección de datos

- evaluar la continuidad del negocio y los planes de recuperación ante desastres

- garantizar el cumplimiento de las regulaciones pertinentes

Al hacerlo, Las organizaciones pueden identificar vulnerabilidades potenciales., implementar medidas apropiadas para proteger datos confidenciales y minimizar el riesgo cibernético general asociado con las relaciones con terceros.

Seguridad de datos

Para proteger información valiosa de las amenazas cibernéticas, Implementar cifrado robusto para datos en reposo y en tránsito., hacer cumplir fuerte controles de acceso con MFA, y realizar copias de seguridad y probar periódicamente los procedimientos de recuperación de datos. Revisar y actualizar periódicamente las prácticas de seguridad. para adelantarse a las amenazas en evolución. La integración de datos fortalece la seguridad de los datos al consolidar fuentes dispares en una sola plataforma. Este enfoque unificado reduce el riesgo de filtraciones de datos y acceso no autorizado., en última instancia, minimizando la exposición cibernética. Los CISO pueden mejorar la reputación de seguridad de su empresa siendo proactivos y utilizando enfoques innovadores para fortalecer la seguridad.. Las integraciones brindan capacidades adicionales para obtener información y datos enriquecidos de los socios a través de puntos de datos secundarios relacionados con vulnerabilidades y puntuaciones de seguridad para cada activo..

Implementar una estrategia de integración de datos mejora la seguridad, mejora la calidad, y agiliza los flujos de trabajo. Además, garantiza el cumplimiento y obtiene conocimientos para empresas B2B en un mundo basado en datos.