Especialistas en puntos de control habló sobre un peligroso error que descubrieron en la función de procesamiento de imágenes de WhatsApp, que podría dar lugar a la divulgación de datos del usuario.

El problema ayudó a desactivar la aplicación., además, aplicando ciertos filtros a una imagen especialmente creada y enviándola a una víctima potencial, un atacante podría aprovechar la vulnerabilidad y obtener acceso a información confidencial de la memoria de WhatsApp.

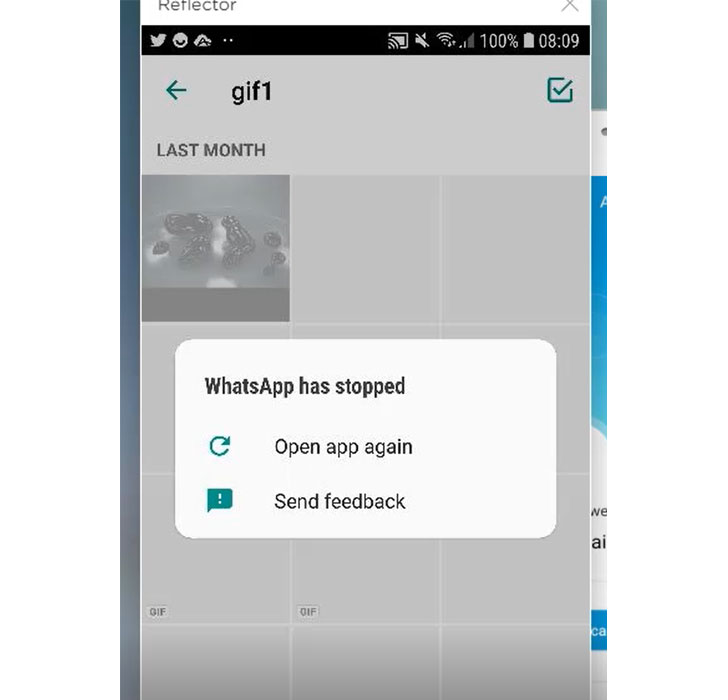

En noviembre 2020, Los expertos descubrieron que cambiar entre diferentes filtros en GIF especialmente preparados provocaba que WhatsApp fallara.

Los investigadores identificaron una de las fallas como una violación de la integridad de la información en la memoria e inmediatamente informaron del problema a los desarrolladores., OMS asignado la identificación del problema CVE-2020-1910 (7.8 en la escala CVSS), detallarlo como una vulnerabilidad de lectura/escritura fuera de rango (lectura-escritura fuera de límites).

Como resultado, en febrero 2021, Los desarrolladores de WhatsApp lanzaron una versión revisada de la aplicación. (2.21.1.13), que introdujo dos nuevos controles para imágenes originales y modificadas.

La raíz del problema está en la «aplicarFilterIntoBuffer ()» función, que funciona con filtros de imagen: toma la imagen original, le aplica el filtro seleccionado por el usuario, y luego copia el resultado al buffer.

Mediante ingeniería inversa de la biblioteca libwhatsapp.so, Los investigadores descubrieron que la función vulnerable funciona basándose en el supuesto de que las imágenes originales y modificadas tienen las mismas dimensiones y el mismo formato de color RGBA..

Dado que cada píxel RGBA se almacena como 4 bytes, una imagen maliciosa con solo 1 El byte por píxel se puede utilizar para obtener acceso a la memoria fuera de los límites, ya que la función intenta leer y copiar cuatro veces más datos del búfer..

Déjame recordarte que también informé que Peligrosas vulnerabilidades en WhatsApp permitieron comprometer a millones de usuarios.