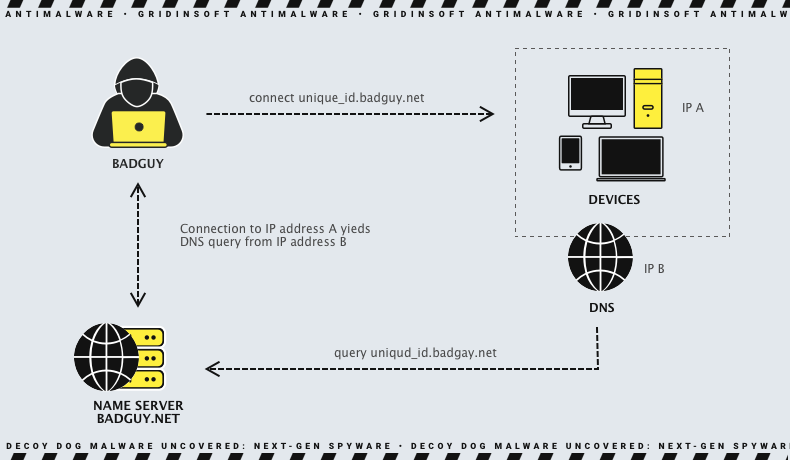

Un grupo de piratas informáticos, presumiblemente patrocinado por el estado, está desarrollando activamente y comenzando a utilizar un sofisticado kit de herramientas para Decoy Dog. Probablemente se haya utilizado durante más de un año en operaciones de ciberinteligencia.. Utiliza el sistema de nombres de dominio (DNS) Gestionar y controlar un número mínimo y limitado de clientes activos..

¿Qué es el malware para perros señuelo??

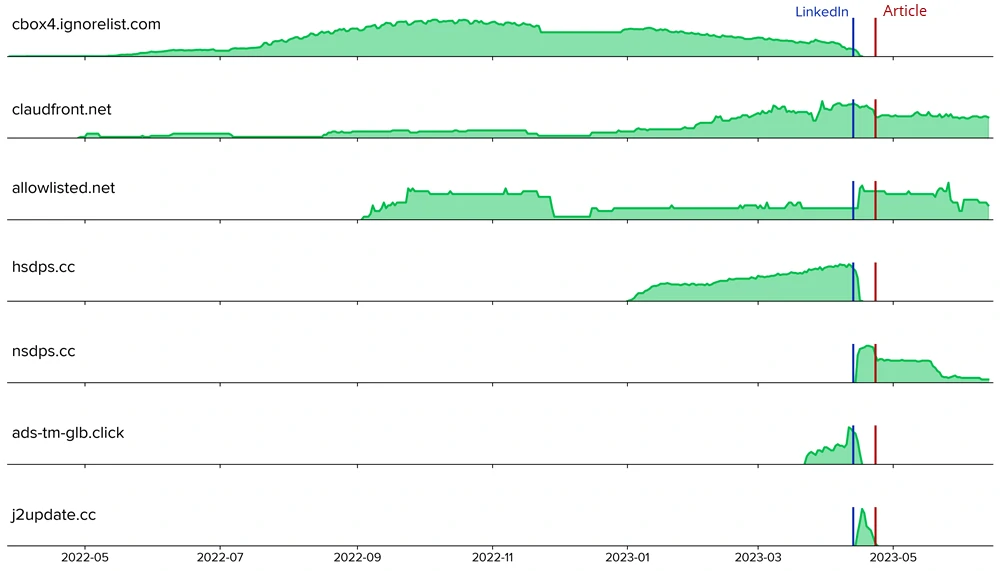

En abril, Los investigadores descubrieron el perro señuelo, un troyano de acceso remoto (RATA) kit de herramientas que utiliza dominios DNS que actúan como comando y control (C2) servidores para el malware. Causó firmas DNS anormales en redes empresariales en varias regiones., y algunas comunicaciones se están enviando a un controlador en Rusia. Luego, los investigadores descubrieron patrones de consulta de DNS en redes empresariales que no estaban vinculadas a dispositivos de consumo.. Confirmaron que las consultas provinieron de dispositivos de red en solo unas pocas redes de clientes.. A pesar del anuncio de los investigadores y del análisis técnico de la similitud de este malware con el RAT de código abierto Pupy, Los operadores del kit de herramientas continuaron su actividad.. En ese tiempo, tenía los siguientes dominios, qué expertos recomendaron a las organizaciones bloquear:

- claudio[.]neto

- listado permitido[.]neto

- atlas-upd[.]com

- anuncios-tm-glb[.]hacer clic

- cbox4[.]lista de ignorados[.]com

- hsdps[.]cc

Sin embargo, una nueva investigación revela que Decoy Dog mejora significativamente desde Pupy, utilizando nuevos dominios, comandos únicos, y configuraciones que no están disponibles públicamente. Pupy es un conjunto de herramientas de acceso remoto posterior a la penetración de código abierto que surgió en 2015. Su propósito principal era desempeñar un papel de RAT en penetration testing simulations. Las configuraciones que mencioné como no disponibles estuvieron ocultas hasta 2019, y están relacionados con la forma en que el malware resuelve el DNS C2. Pero incluso teniendo el código, era necesario realizar una configuración exhaustiva del servidor de nombres para cada ejecución de malware, lo cual es una tarea complicada digna de los ingenieros de redes..

El perro señuelo es un mejor cachorro de rata

Los investigadores han estado investigando las diferencias entre Decoy Dog y Pupy desde abril.. Configuraron su propio servidor C2 para que Pupy analizara su protocolo de comunicación DNS. De este modo, podrían crear firmas DNS para detectar nuevos controladores de este malware. Pupy y Decoy Dog utilizan nonces para identificar sesiones con clientes y establecer el orden de los mensajes.. Sin embargo, el sujeto usa la misma estructura de consulta que Pupy. Así que, Los investigadores decodificaron valores nonce y consultas correlacionadas en el mismo dispositivo comprometido..

Además, Los investigadores podrían rastrear la actividad de cada controlador., incluyendo las sesiones’ Longitud y número de clientes activos.. Desgraciadamente, El cifrado impidió que los investigadores vieran los datos específicos comunicados., pero Identificaron los tipos de mensajes enviados y perfilaron el comportamiento de comunicación general de ambos clientes.. Decoy Dog responde a las repeticiones, mientras que Pupy no lo hace y tiene un conjunto más rico de comandos y respuestas. El malware también muestra más variación en la longitud de la carga útil de los mensajes que Pupy..

De esto, Los investigadores confirmaron que Decoy Dog es un refactor importante de Pupy con capacidades avanzadas que han cambiado con el tiempo.. Incluye un algoritmo de generación de dominio y la capacidad de que los clientes ejecuten código Java arbitrario.. Estas características indican sofisticación e intencionalidad más allá de muchos actores de amenazas.. Los detectores de proveedores de seguridad aún identifican a Decoy Dog como Pupy, posiblemente porque los ingenieros inversos asumieron que las muestras binarias eran idénticas.

La actividad de hoy

Los creadores de Decoy Dog ajustaron rápidamente su sistema en respuesta a su divulgación inicial.. El malware ha ampliado su alcance, con al menos tres actores diferentes usándolo ahora. De este modo, Garantizaron operaciones ininterrumpidas y aún acceso a dispositivos previamente comprometidos.. Aunque basado en RAT Pupy de código abierto, los investigadores tienen identificó a Decoy Dog como una forma de malware nueva y previamente desconocida con características avanzadas que le permiten persistir en máquinas comprometidas. La investigación actual muestra cómo Decoy Dog mejoró significativamente con respecto a Pupy. El primero utiliza comandos y configuraciones únicos que no están disponibles públicamente.. Las AT lo utilizan en ataques cibernéticos en curso a estados nacionales a través de DNS establecer mando y control.

Si bien mucho sobre Decoy Dog aún no está claro, Los especialistas determinaron que el malware sólo puede ser detectado a través de Algoritmos de detección de amenazas DNS. Se han identificado al menos tres actores de amenazas utilizando este malware basado en el troyano de acceso remoto de código abierto llamado Pupy.. Sin embargo, cambios significativos en el código sugieren la participación de un sofisticado sombrero negro. La firma de seguridad afirmó que el sujeto puede responder a solicitudes DNS complejas que no siguen la estructura de comunicación típica.. Además, ellos especificaron ese cachorro, que está asociado con el perro señuelo, es un encubrimiento de las capacidades reales del programa.

Los actores de amenazas utilizan un perro señuelo para piratear con precisión

Basado en el análisis del tráfico DNS pasivo., Los analistas tienen dificultades para determinar el número exacto de objetivos de Data Dog y dispositivos afectados.. Sin embargo, El número más bajo y más alto de conexiones simultáneas activas detectadas por los investigadores en cualquier controlador fueron 4 y 50, respectivamente. Además, el número de dispositivos comprometidos es inferior a unos pocos cientos. Esto indica una lista mínima de objetivos., típico de una operación de reconocimiento. En todo caso, Los expertos sugieren que atacantes sofisticados y bien protegidos están utilizando el malware.

Es probable que los atacantes se dirijan a organizaciones específicas con un alto valor informativo.. Como se ha mencionado más arriba, existe la posibilidad de que las víctimas se encuentren en Rusia. Sin embargo, Los expertos no descartan que los atacantes dirigieron a las víctimas’ el tráfico a través de esta región como cebo o limitar las solicitudes a las relevantes. Dado que es bastante difícil cambiar este sistema en las redes modernas., Decoy Dog se comporta de manera similar a Pupy y utiliza el solucionador recursivo predeterminado para conectarse al DNS.

Recomendaciones de seguridad

Las medidas de seguridad contra Decoy Dog son generalmente similares a las recomendaciones básicas de ciberseguridad.. Sin embargo, hay puntos clave a considerar primero. Aquí algunas recomendaciones de seguridad contra este malware:

- Mantenga su software actualizado. La actualización automática debe estar habilitada de forma predeterminada porque incluye parches de seguridad que pueden ayudar a proteger sus dispositivos contra el malware..

- Utilice un firewall y un software antivirus. Un firewall puede ayudar a bloquear el tráfico no autorizado para que no llegue a sus dispositivos, y software antivirus puede ayudar a detectar y eliminar malware.

- Ten cuidado en la web. Mira qué sitios web visitas y en qué enlaces haces clic. Decoy Dog se puede propagar a través de sitios web y enlaces maliciosos.

- Utilice contraseñas seguras y cámbielas periódicamente. Si bien esta es una recomendación general, Es esencial porque las contraseñas seguras pueden proteger sus cuentas del acceso no autorizado..

- Esté atento a los signos de infección de malware. Algunos síntomas incluyen que la computadora funciona lentamente., ventanas emergentes y nuevos programas que aparecen que usted no inició, la configuración de su navegador cambia, y archivos desapareciendo.

Si cree que su computadora puede estar infectada con Decoy Dog, póngase en contacto con su equipo de seguridad de TI inmediatamente. Podrán ayudarle a eliminar el malware y proteger su organización de futuros ataques..

Consejos de seguridad web

A continuación se ofrecen algunos consejos adicionales que le ayudarán a mantenerse seguro mientras navega por Internet:

- Utilice VPN cuando se conecte a una red Wi-Fi pública. Esto ayudará a proteger su tráfico para que no sea interceptado por actores maliciosos..

- Tenga cuidado con la información que comparte en línea. No compartas tu información personal, como su número de Seguro Social o de tarjeta de crédito, con sitios web o personas en las que no confías.

- Infórmese sobre el malware y como protegerte de ello. Prevenido vale por dos. Hay mucha ayuda, Información valiosa de dominio público hoy para ayudarle a mantenerse actualizado con los últimos avances en ciberseguridad..

Siguiendo estos consejos, Puedes ayudar a protegerte de Decoy Dog y otros programas maliciosos..