El foro Bleeping Computer publicó claves maestras para descifrar datos afectados por Maze, Ataques de ransomware Egregor y Sekhmet. Aparentemente, las llaves fueron «filtrado» por uno de los desarrolladores del malware.

Los periodistas recuerdan que el ransomware Maze está activo desde mayo 2019 y rápidamente ganó gran popularidad, cuando a sus operadores se les ocurrió por primera vez la idea de utilizar la táctica de “doble extorsión”. Entonces los piratas informáticos comenzaron no solo a cifrar los datos de sus víctimas, pero también comenzó a publicar archivos robados de las empresas atacadas, si se negaron a pagar. Los operadores de laberintos crearon un sitio web dedicado a estas filtraciones, y otros grupos pronto siguieron su ejemplo., incluyendo Sodinokibi, DopplePaymer, Clope, Sejmet, Nefilim, mespinoza, y caminante de red.

cuando laberinto anunció su cierre en octubre 2020, el ransomware Egregor entró en escena, que era básicamente solo un cambio de marca de Maze. Sin embargo, no duró mucho, tan pronto las autoridades ucranianas detenido algunos de los criminales asociados con él.

El ransomware Sekhmet se destaca un poco en esta lista, como apareció en marzo 2020, cuando Maze todavía estaba activo.

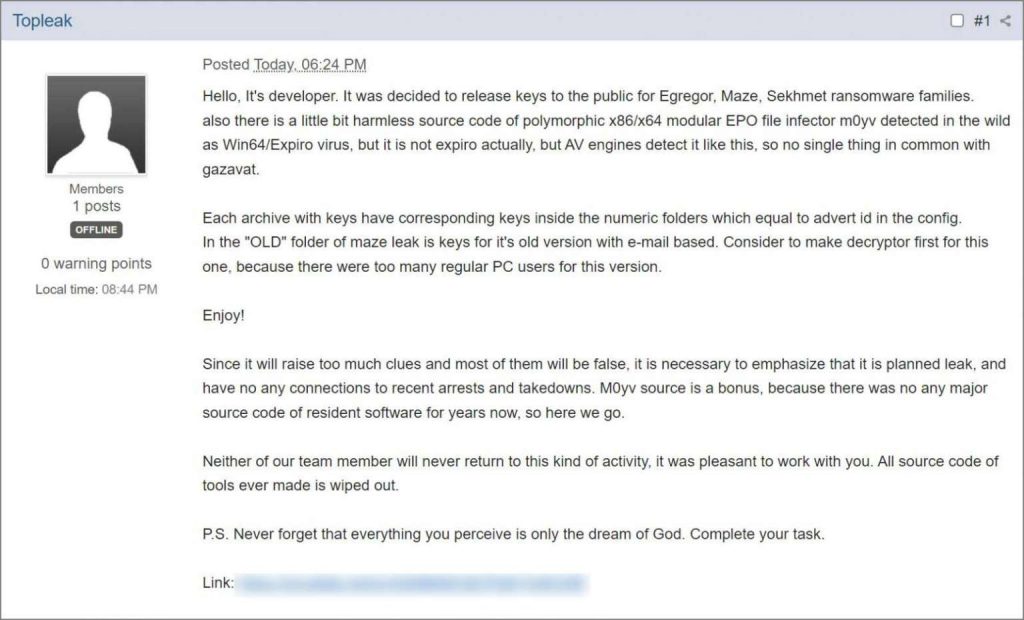

Computadora que suena escribe que las llaves maestras fueron publicadas en el foro por un usuario llamado Topleak, quien afirma haber participado en el desarrollo de los tres programas maliciosos. Al mismo tiempo, el hacker escribe que esto es un «fuga planificada» Eso no tiene nada que ver con las recientes operaciones policiales que llevaron a la incautación de servidores y las detenciones de «socios» de varios grupos de extorsión.

Topleak también destacó que en el futuro, Ninguno de los miembros de su grupo de hackers volverá al desarrollo de ransomware., y generalmente destruyeron todos sus códigos fuente..

El mensaje va acompañado de un archivo 7zip con cuatro archivos., que contienen las claves de descifrado para Maze, Egregor y Sejmet, así como el código fuente del malware M0yv, que el hacker llamó un bono.

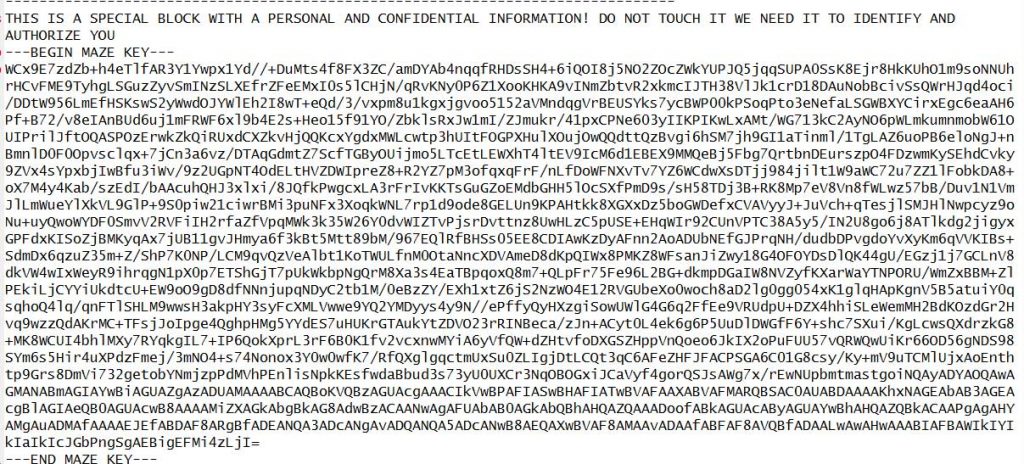

Las claves proporcionadas por Topleak ya han sido comprobadas por los expertos en seguridad de la información Michael Gillespie y Fabian Vosar de Emsisoft., confirmando que efectivamente se pueden utilizar para descifrar archivos.

Emsisoft ya ha lanzado el suyo herramienta de descifrado gratuita que permite a las víctimas de Maze, Egregor y Sejmet (que han estado almacenando los archivos afectados todo este tiempo) para recuperar sus datos. Para utilizar esta utilidad, las víctimas necesitarán una nota de rescate creada durante el ataque, ya que contiene la clave cifrada necesaria para «rescate» Los archivos.

Déjame recordarte que escribimos eso. Se publicó un descifrador gratuito para el ransomware BlackByte, y eso Expertos vinculados BlackCat (ALPHV) ransomware a los grupos BlackMatter y DarkSide.