Esta semana, Los investigadores han demostrado dos formas interesantes de extraer datos de máquinas que están físicamente aisladas de cualquier red y periféricos potencialmente peligrosos a la vez.. El método GAIROSCOPE sugiere utilizar el giroscopio del teléfono inteligente más cercano para estos fines., y el método ETHERLED sugiere utilizar LED en tarjetas de red.

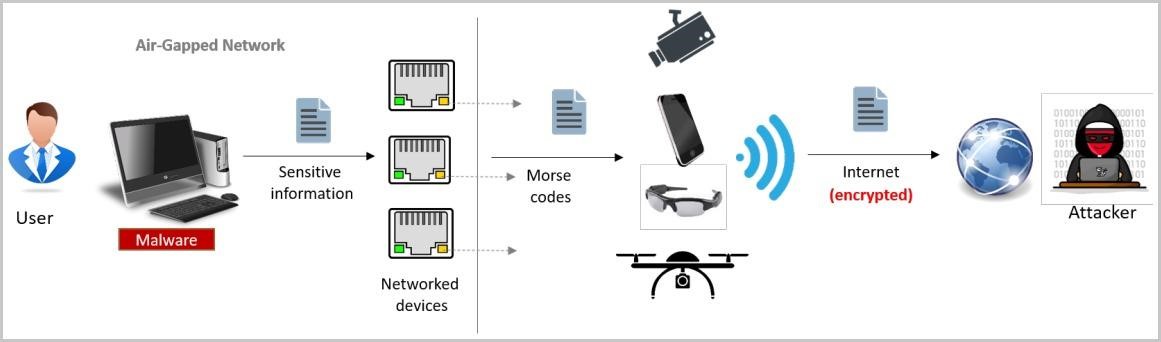

Como otros ataques a máquinas aisladas, GAIROSCOPIO y ETERNO Confíe en la capacidad potencial de un atacante para comprometer el entorno de destino de antemano e instalar malware en la máquina utilizando unidades USB infectadas., a abrevadero ataque o compromiso de la cadena de suministro. Aunque esto no es una tarea fácil, Los investigadores dejan su solución "fuera de paréntesis", Centrándose completamente en el proceso de extracción de información..

Permítanme recordarles que también hablamos sobre el hecho de que especialistas de la Universidad Ben-Gurion presentó un nuevo tipo de ataque ciberbiológico que puede llevar la guerra biológica a un nuevo nivel.

Dr. Mordejai Guri, un especialista en seguridad de la información israelí y el jefe de la R&Departamento D del Centro de Investigación en Ciberseguridad de la Universidad Ben-Gurion, desarrolló y demostró el método de minería de datos ETHERLED. ETERNO convierte diodos parpadeantes en código Morse, que luego puede ser decodificado por un atacante.

Por supuesto, para interceptar tales señales, Necesitará una cámara ubicada directamente a la vista de los indicadores LED en la tarjeta de red de la computadora de destino.. A alguien le puede sorprender que una máquina aislada de cualquier red utilice una tarjeta de red., pero el experto señala que ETHERLED también puede utilizar otros dispositivos periféricos que tengan indicadores LED. Por ejemplo, enrutadores, NAS, impresoras, escáneres, y demás son adecuados para un ataque.

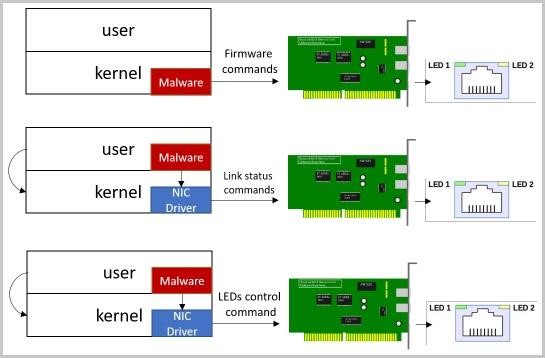

El ataque comienza con la instalación de un malware especial en el ordenador objetivo., que contiene una versión modificada del firmware para la tarjeta de red. Los cambios permiten al atacante controlar la frecuencia., duración y colores de los LED que parpadean. Además, El malware Guri es capaz de cambiar el estado de la conexión o modular los LED necesarios para la señalización..

El hecho es que un controlador malicioso puede utilizar funciones de hardware documentadas e indocumentadas para controlar la velocidad de una conexión de red., así como para habilitar o deshabilitar la interfaz Ethernet, lo que hace que los indicadores de estado parpadeen y cambien de color.

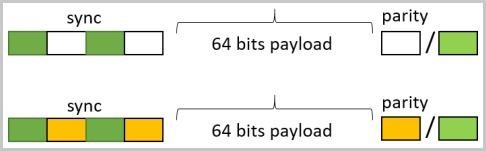

Cada cuadro de datos comienza con la secuencia. «1010», indicando el inicio de un paquete, seguido de una carga útil de 64 bits.

Para extraer datos a través de LED individuales, el experto generó puntos y guiones en código Morse (de 100 a 300 EM) separados por pausas de apagado del indicador (de 100 a 700 EM). Se observa que si se desea, la velocidad se puede cambiar y aumentar hasta diez veces.

Para capturar dichas señales de forma remota, un atacante potencial puede usar cualquier cosa, desde simples cámaras de teléfonos inteligentes (hasta 30 metros), drones (hasta 50 metros), cámaras web pirateadas (10 metros) y cámaras de vigilancia pirateadas (30 metros), y terminando con telescopios o cámaras con potentes teleobjetivos (más que 100 metros).

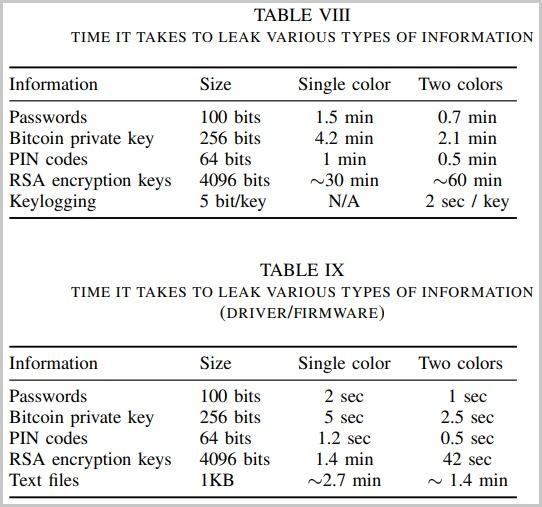

El tiempo necesario para transferir datos a través de ETHERLED varía de 1 segundo a 1.5 minutos para contraseñas; de 2.5 segundos para 4.2 minutos para claves privadas de bitcoin; 42 segundos a una hora para claves RSA de 4096 bits.

Todos iguales, especialistas de la Universidad Ben-Gurion, bajo el liderazgo del Dr.. Mordejai Guri, demostró el segundo concepto para robar datos de máquinas aisladas. El GAIROSCOPIO El ataque se basa en la generación de frecuencias resonantes que pueden ser interceptadas por el sensor giroscópico de un teléfono inteligente ubicado cerca de la máquina objetivo. (hasta 6 metros).

Los investigadores dicen que esta vez, El ataque puede requerir infectar los teléfonos inteligentes de los empleados que trabajan en la organización víctima con una aplicación especial para que el ataque funcione..

En la siguiente etapa del ataque., el atacante debe recopilar datos confidenciales (por ejemplo, claves de cifrado, cartas credenciales, etcétera) en una máquina aislada usando malware preinstalado, y convertir esta información en ondas sonoras indistinguibles para el oído humano, que se transmitirá a través de los parlantes o altavoz de los autos infectados.

Esta transmisión debe ser interceptada por un teléfono inteligente infectado ubicado muy cerca de la máquina aislada., o por alguien de dentro. Una aplicación maliciosa especial en un teléfono inteligente "escucha" el sensor giroscópico integrado en el dispositivo, después de lo cual los datos se demodulan, decodificado y transmitido al atacante a través de Internet. Curiosamente, la aplicación maliciosa en el teléfono inteligente receptor (en este caso, Uno más 7, samsung galaxy s9 y Samsung Galaxy S10 fueron probados) sólo tiene acceso al micrófono y no despierta sospechas innecesarias entre los usuarios.

Los experimentos han demostrado que este método se puede utilizar para transmitir datos a una velocidad de 1-8 bps a distancias de 0-600 cm de una máquina aislada (hasta 800 cm en espacios estrechos y cerrados).

El ataque GAIROSCOPE también es interesante porque Androide y iOS no tener ninguna señal visual que indique que una aplicación está usando un giroscopio. Y lo que es más, Incluso se puede acceder al sensor giroscópico a través de HTML a través de JavaScript estándar.. Esto significa que es posible que un atacante ni siquiera instale una aplicación especial en el dispositivo de la víctima., pero en su lugar inyecta una puerta trasera de JavaScript en algún sitio legítimo que interrogará al giroscopio, recibir señales ocultas y transmitir información a sus operadores.