Una nueva DLL (Biblioteca de enlaces dinámicos) Surgió la variante de secuestro de órdenes de búsqueda. Este método aprovecha ejecutables en la carpeta WinSxS confiable de Windows 10 y 11, permitir a los actores de amenazas ejecutar código malicioso sin necesidad de altos privilegios.

¿Cómo funciona el secuestro de órdenes de búsqueda de DLL??

Los investigadores detectan una nueva variante de secuestro de órdenes de búsqueda de DLL. Aprovecha el camino Windows carga archivos DLL y ejecutables. Esta tecnica explota aplicaciones que no especifican la ruta completa de las DLL requeridas, usando un orden de búsqueda predefinido. Atacantes, a su vez, manipular esta característica mediante colocar archivos DLL maliciosos en directorios priorizados. Esta técnica no es nueva., y se sabe que algunas AT lo han utilizado durante ciberataques. Había bastantes de ellos.:

- APT41

- Panda acuático

- Puerta traseraDiplomacia

- malnum

- pasar menú

- RTM

- Grupo de amenaza-3390

- equipo tonto

- mosca blanca

Obligando a las aplicaciones confiables a ejecutar archivos DLL maliciosos, los actores de amenazas pueden lograr acceso no autorizado, ejecutar código arbitrario. Al mismo tiempo, sus actividades permanecen ocultas mediante procesos legítimos.

Prueba de concepto

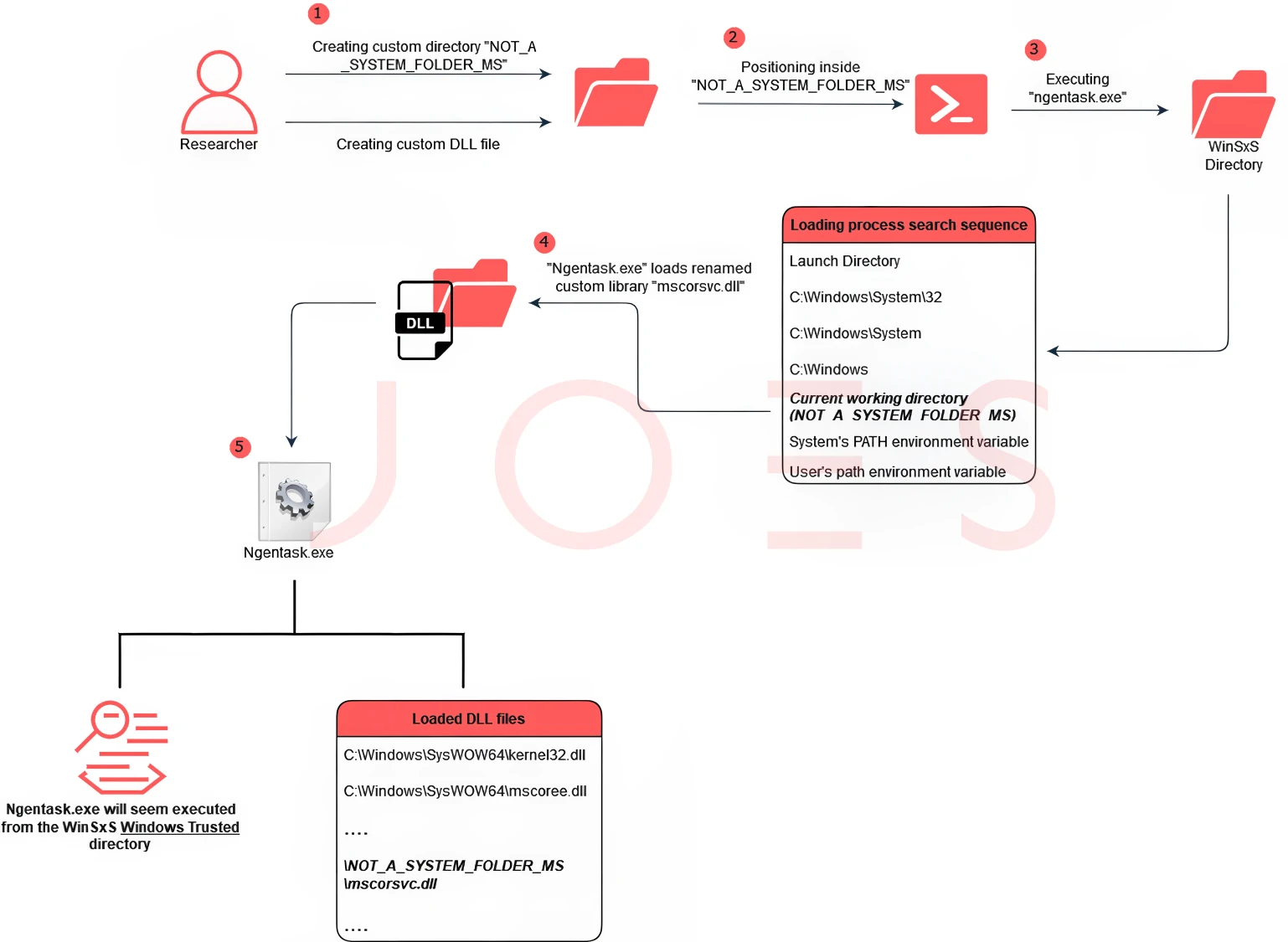

Expertos en seguridad realizaron una prueba de concepto (prueba de concepto) para demostrar esto. El equipo utilizó Process Monitor para identificar posibles vulnerabilidades.. Establecen filtros para resultados como «CAMINO NO ENCONTRADO» y «NOMBRE NO ENCONTRADO,» dirigido específicamente a la «NOT_A_SYSTEM_FOLDER_MS» directorio, una carpeta personalizada en el escritorio utilizada con fines de investigación.

Próximo, colocaron una DLL personalizada para inyectarla utilizando la técnica de secuestro junto con un ejecutable diseñado para ejecutar y monitorear archivos binarios en la carpeta WinSxS.. Ejecutando su herramienta personalizada, Los investigadores identificaron binarios como «con tarea.exe» y «aspnet_wp.exe» en la carpeta WinSxS que intentó buscar sus respectivas DLL en el «NOT_A_SYSTEM_FOLDER_MS» directorio.

La PoC implicó lanzar una línea de comando desde un shell usando «NOT_A_SYSTEM_FOLDER_MS» como directorio actual. Esta acción llevó el binario objetivo para ejecutar los investigadores’ DLL personalizada en lugar de la legítima. El equipo cambió el nombre de su DLL personalizada para que coincida con el nombre esperado del archivo DLL legítimo.. Confirmaron la inyección exitosa de su DLL personalizada en el «con tarea.exe» proceso usando Process Explorer.

Windows SxS, Carga de DLL: ¿qué son??

La carpeta Windows WinSxS (abreviatura de Windows lado a lado) es un componente crítico de Windows. Está ubicado en C.:\WindowsWinSxS, y su función principal es para almacenar múltiples versiones de archivos importantes del sistema y Dynamic Link Libraries (DLLs). Esta capacidad es esencial para mantener la compatibilidad e integridad del sistema., principalmente al actualizar Windows.

Sin embargo, esta confianza es lo que explota la nueva técnica de secuestro de DLL apuntando a archivos dentro de la carpeta WinSxS para ejecutar código malicioso, evitando así medidas de seguridad tradicionales. En operaciones normales, uso de aplicaciones un orden de búsqueda predefinido para localizar y cargar las DLL necesarias. Sin embargo, este proceso se vuelve vulnerable cuando las aplicaciones no especifique la ruta completa a estas DLL. Los atacantes aprovechan esto colocando archivos DLL maliciosos en directorios que se buscan antes que los legítimos., hacer que la aplicación cargue y ejecute código malicioso sin darse cuenta.

Oportunidades de detección y recomendaciones

Para abordar este método de explotación, los expertos sugieren centrándose en el análisis del proceso principal. Esto incluye buscar procesos inusuales que invoquen archivos binarios desde la carpeta WinSxS y monitorear las actividades de estos archivos binarios., especialmente sus comunicaciones de red y operaciones de archivos. Este enfoque puede ayudar a identificar cualquier comportamiento anormal que indique un ataque en curso..

Además, Es crucial utilizar medidas de seguridad integrales como soluciones antimalware y firewalls. El software antivirus puede detectar y neutralizar muchos tipos de malware, incluidos aquellos que podrían introducirse mediante el secuestro de DLL. Por otro lado, Los firewalls ayudan a monitorear y controlar el tráfico de red entrante y saliente.