Los analistas de Zscaler informaron sobre la nueva botnet DreamBus que ataca aplicaciones corporativas en servidores Linux. Es una variación del malware SystemdMiner que apareció en 2019.

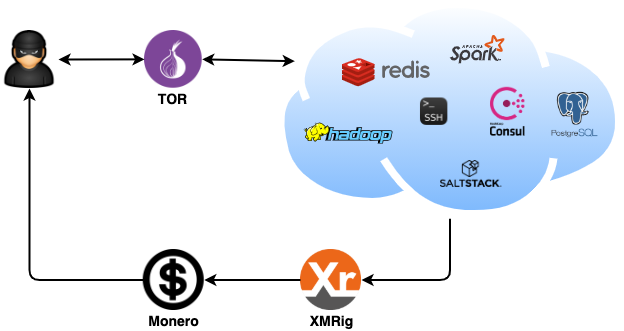

DreamBus ha recibido una serie de mejoras con respecto a SystemdMiner. Por ejemplo, La botnet se dirige principalmente a aplicaciones empresariales que se ejecutan en sistemas Linux., incluyendo PostgreSQL, Redis, HILO Hadoop, chispa apache, Cónsul de HashiCorp, Pila de sal, y SSH.

Algunos de ellos están sujetos a ataques de fuerza bruta., durante el cual el malware intenta utilizar las credenciales predeterminadas, mientras que otros son atacados por exploits para vulnerabilidades antiguas.

La tarea principal de DreamBus es permitir a sus operadores establecerse en el servidor para poder descargar e instalar un minero de código abierto para extraer la criptomoneda Monero. (XMR). Además, Algunos de los servidores infectados se utilizan como bots para expandir la botnet., como nuevos ataques de fuerza bruta y búsqueda de otros posibles objetivos.

También, Los expertos de Zscaler señalan que DreamBus está bien protegido contra la detección.

Por ejemplo, Todos los sistemas infectados con malware se comunican con el servidor de control de la botnet mediante el nuevo DNS sobre HTTPS. (Departamento de Salud) protocolo, y la C del hacker&El servidor C está alojado en Tor..

Los investigadores advierten que, si bien la botnet puede parecer inofensiva, como distribuye solo un minero de criptomonedas, pero en el futuro, Los operadores de DreamBus pueden pasar fácilmente a utilizar cargas útiles más peligrosas, incluyendo ransomware.

Permítanme recordarles que también escribí sobre el hecho de que Nuevo gusano para Android se propaga rápidamente a través de WhatsApp.