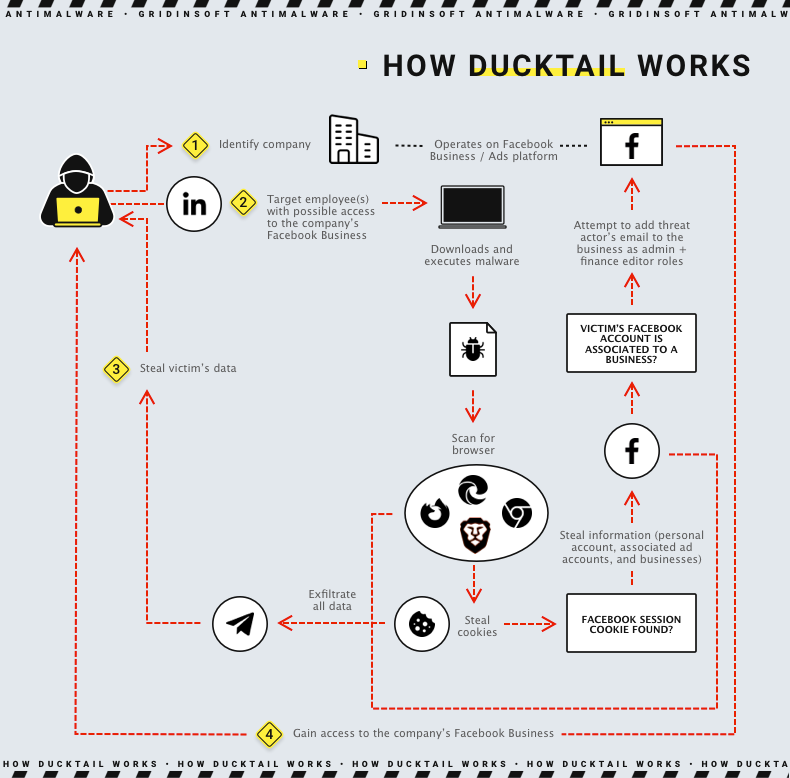

Los investigadores descubrieron el malware Ducktail, que se dirige a personas y organizaciones en la plataforma Facebook Business/Ads. El malware roba las cookies del navegador y utiliza sesiones de Facebook autenticadas para acceder a la cuenta de la víctima.. Como resultado, los estafadores obtienen acceso a Facebook Business a través de la cuenta de la víctima, que tiene suficiente acceso para hacerlo. Es un comportamiento particularmente interesante., ya que la mayoría del malware ladrón apunta a datos relacionados con criptomonedas, o incluso todos los tipos de datos a la vez.

¿Qué es el malware Ducktail??

Ducktail es un malware creado en .NET Core que se dirige principalmente a personas y empleados que pueden tener acceso a una cuenta comercial de Facebook.. Se cree que la campaña Ducktail ha estado activa desde 2018. Sin embargo, el autor participó activamente en el desarrollo y distribución de malware relacionado con la operación DUCKTAIL en la segunda mitad de 2021. La cadena de evidencia sugiere que Los motivos del atacante están impulsados por consideraciones financieras. y que el ciberdelincuente detrás de la campaña proviene de Vietnam.

Como se mencionó al principio, Los objetivos principales de este ladrón eran personas que poseen altos cargos en ropa, calzado, y empresas de cosmética, así como empleados involucrados en marketing digital., medios digitales, y recursos humanos. Sin embargo, Se cree que el autor actualizó recientemente el malware., ampliando sus capacidades. La nueva versión de Ducktail está escrita en PHP. Ahora se dirige a los usuarios con cualquier nivel de acceso a cuentas comerciales de Facebook.

Como funciona?

El malware Ducktail está diseñado específicamente para extraer browser cookies and use social media sessions. De este modo, el atacante obtiene información confidencial de las cuentas de redes sociales de la víctima y de las cuentas de Social Media Business, respectivamente. Luego, los estafadores utilizan el acceso para colocar anuncios con el fin de obtener beneficios económicos.. Ahora veremos este proceso con más detalle..

Entrega

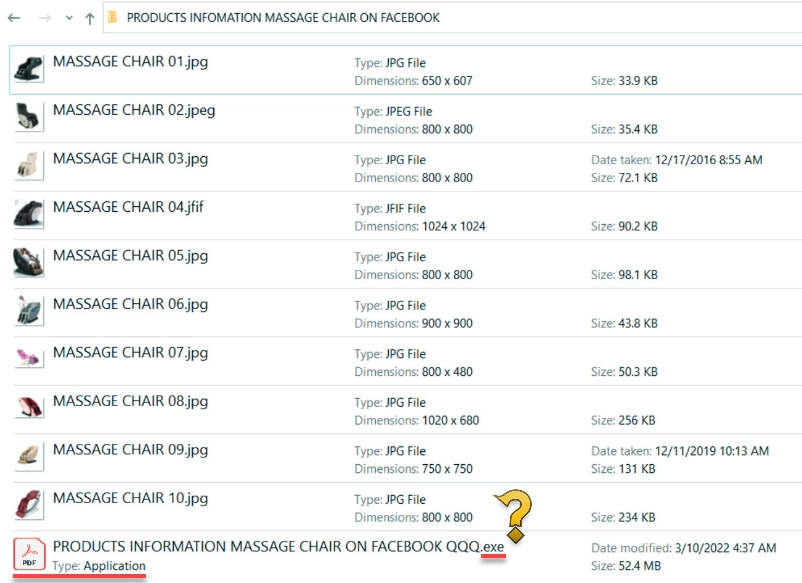

Para infectar un dispositivo de destino, los atacantes usan ingeniería social probada en el tiempo. He mencionado repetidamente que el eslabón más débil de cualquier defensa es el factor humano., entonces esta táctica siempre será relevante. Primero, Los estafadores colocan un archivo malicioso en un popular almacenamiento en la nube.. Suelen utilizar Google Drive., OneDrive, Mega, fuego multimedia, Discordia, Trelo, iCloud, y dropbox. Próximo, engañan a la víctima para que descargue y abra el archivo malicioso. Para hacer esto, hackers contact the victim via social networks, y enviar un enlace al archivo. Para que parezca más legítimo, eligen un nombre como «Información del proyecto y detalles salariales en AVALON ORGANICS.zip». Como consecuencia, la víctima no levanta ninguna sospecha.

Dentro del archivo, puede haber algunas imágenes temáticas (p.ej., imagenes de cosmeticos, si es una empresa de cosméticos) y archivos de documentos PDF o PDF. En realidad, sin embargo, Estos son archivos ejecutables disfrazados de documentos., como puede verse comprobando la extensión del archivo. Estos archivos son cargas útiles reales: ensamblados .NET que contienen secciones ejecutables y archivos DLL..

Robo de información

Una vez lanzado, Ducktail escanea navegadores web, principalmente Google Chrome, Mozilla Firefox, Borde de Microsoft, y navegador valiente. El malware extrae todas las cookies almacenadas, así como los tokens de acceso.. También le interesa información como el nombre., ID de usuario, dirección de correo electrónico, y fecha de nacimiento de la cuenta de Facebook de la víctima. El malware escanea los datos del registro en HKLMSOFTWAREWOW6432NodeClientesStartMenuInternet para obtener el nombre de cada navegador instalado, camino, y ruta del icono.

Proceso de piratería

Ducktail utiliza la cookie de sesión de redes sociales de la víctima y otras credenciales de seguridad obtenidas. Esto le permite interactuar directamente con otros puntos finales de redes sociales desde la computadora de la víctima, extraer información de la cuenta de redes sociales de la víctima. Además, el malware comprueba la autenticación de dos factores y, si es positivo, intenta obtener códigos de recuperación. También puede robar tokens de acceso., Direcciones IP, y agentes de usuario, datos de cuentas comerciales y publicitarias conectadas a la cuenta personal de la víctima. Esto permite a los atacantes secuestrar estas cuentas y agregue sus direcciones de correo electrónico para obtener acceso de administrador y editor financiero.

Mientras que el primero se explica por sí mismo, Los derechos de administrador brindan control total sobre la cuenta comercial de Facebook.. Los derechos del editor financiero lo permiten el cambio de información de la tarjeta de crédito y detalles financieros del negocio, como transacciones, facturas, cargos de cuenta, y métodos de pago. Porque Ducktail accede a esta información enviando solicitudes desde la computadora de la víctima., se hace pasar por un usuario legítimo y su sesión. Esto se logra enmascarando su actividad detrás la dirección IP de la víctima, valores de cookies, y configuración del sistema. Además de los datos obtenidos, el malware intenta obtener datos de la página comercial de Facebook, la siguiente información:

- Pago iniciado

- Pago requerido

- Estado de verificación

- Cuentas publicitarias de propietarios

- Cantidad gastada

- Detalles de moneda

- Estado de la cuenta

- Ciclo de pago de anuncios

- Fuente de financiamiento

- Método de pago [ tarjeta de crédito, tarjeta de débito, etc.]

- Método de pago Paypal [dirección de correo electrónico]

- Páginas propias.

Exfiltración

como c&servidor C, Ducktail utiliza Telegram Messenger como canal. Los estafadores utilizan Biblioteca cliente Telegram.Bot facilita la carga de un archivo a un chat con un bot de Telegram. Finalmente, el malware ejecuta un bucle infinito en segundo plano, establecer un proceso de exfiltración continuo.

Cómo protegerte?

Ducktail es un ladrón de información con objetivos específicos que puede tener graves consecuencias. pérdidas financieras y robo de identidad. Sus autores realizan cambios y mejoran constantemente los mecanismos y enfoques de entrega para robar información confidencial del usuario.. Sin embargo, Los siguientes consejos pueden ayudarle a mantener al mínimo las posibilidades de infección.:

- Descargue aplicaciones únicamente de fuentes confiables. Evite las URL que puedan utilizarse para difundir malware., like Torrent or Warez.

- Use strong passwords y recuerda actualizarlos periódicamente.

- Habilitar la autenticación multifactor cuando sea posible.

- Usar software antivirus y de seguridad de Internet confiable en todos tus dispositivos, como tu computadora, computadora portátil, y PC del lugar de trabajo.

- Evite abrir enlaces y archivos adjuntos de correos electrónicos a menos que pueda verificar su autenticidad..

- Esté atento a la baliza de red para evitar la filtración de datos por parte de malware o TA.

- Consider enabling Data Loss Prevention (DLP) soluciones para sus empleados’ sistemas.

COI de cola de pato

MD5:691ca596a4bc5f3e77494239fb614093

MD5:618072b66529c1a3d8826b2185048790

MD5:b4125e56a96e71086467f0938dd6a606

SHA1:20f53032749037caa91d4b15030c2f763e66c14e

SHA1:936139fc7f302e3895f6aea0052864a6cb130c59

SHA1:e692a626c6236332bd659abbd4b1479b860bf84a

SHA256:f024e7b619d3d6e5759e9375ad50798eb64d1d4601f22027f51289d32f6dc0ca

SHA256:2650e6160606af57bd0598c393042f60c65e453f91cde5ecc3d0040a4d91214d

SHA256:385600d3fa3b108249273ca5fe77ca4872dee7d26ce8b46fe955047f164888e7