La botnet Emotet reanudó su actividad y comenzó a enviar spam malicioso nuevamente después de una pausa de cinco meses., durante el cual el malware prácticamente “pasó desapercibido”.

Hasta ahora, La emocion no entrega cargas útiles adicionales a los dispositivos infectados de las víctimas, por lo que aún no es posible decir exactamente a qué conducirá esta campaña maliciosa.

Déjame recordarte que también escribimos eso. Microsoft parchea la vulnerabilidad de Windows AppX Installer que propaga el malware Emotet.

Uno de los primeros para notar la reanudación de la actividad de Emotet fueron expertos de la criptoleo grupo, que incluye más de 20 especialistas en seguridad de la información de todo el mundo, quien en 2018 unidos por un objetivo común – luchar contra Emotet. segun ellos, el malware, que había estado inactivo desde junio 13, 2022, Reanudó repentinamente su trabajo en la madrugada de noviembre. 2 y comenzó a enviar spam alrededor del mundo.

Punto de prueba experto y colaborador de Cryptolaemus Tommy Madjar informar que una nueva campaña de spam utiliza hilos de correo electrónico previamente robados para difundir archivos adjuntos maliciosos de Excel. Entre las muestras ya subidas a VirusTotal, Puedes encontrar archivos adjuntos dirigidos a usuarios de todo el mundo., escrito en diferentes idiomas y con diferentes nombres de archivos. Los documentos maliciosos se disfrazan de varias facturas., exploraciones, formularios electrónicos, etc..

Computadora que suena Los periodistas enumeran los nombres de algunos de los archivos honeypot maliciosos.:

- Escanear_20220211_77219.xls

- factura noviembre 2022.xls

- BFE-011122 XNIZ-021122.xls

- Informe FH-1612.xls

- 2022-11-02_1739.xls

- Factura 2022 – ES 00225.xls

- RHU-011122 OOON-021122.xls

- Formulario electrónico.xls

- Detalles de factura.xls

- Gmail_2022-02-11_1621.xls

- documento escaneado 2022.02.11_1028.xls

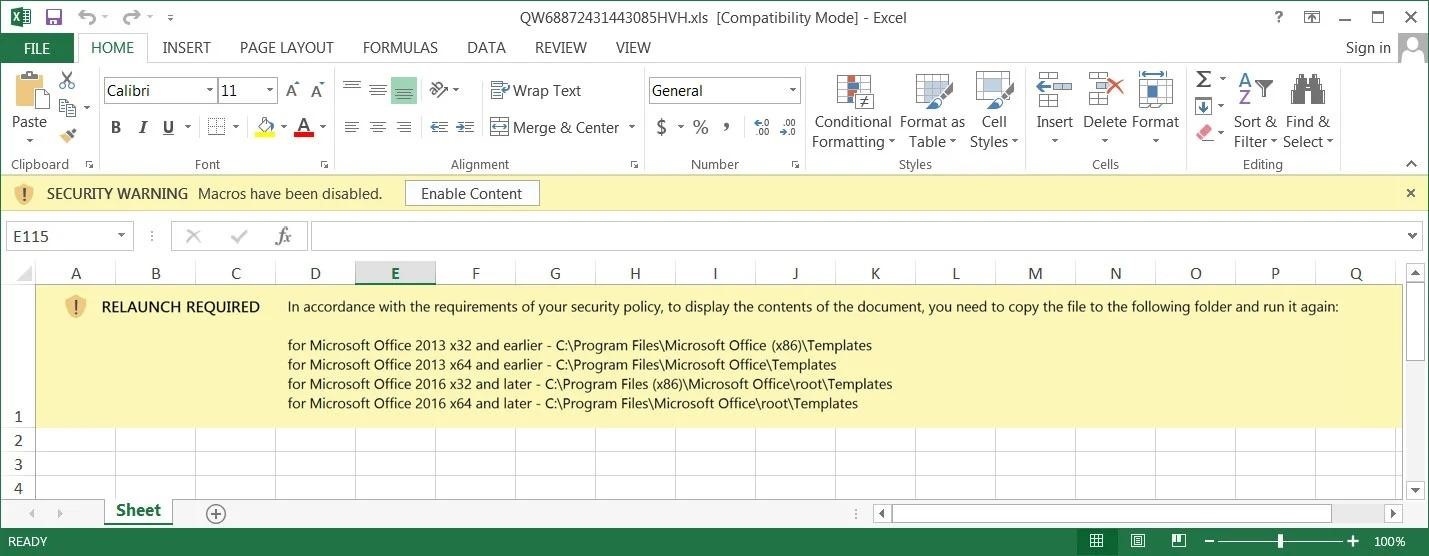

Los investigadores señalan que esta campaña de Emotet presenta una nueva plantilla para archivos adjuntos de Excel, que contiene instrucciones revisadas para que los usuarios omitan la Vista protegida de Microsoft.

Un archivo Excel malicioso le indica al usuario cómo proceder

El caso es que Microsoft añade una Marca de la Web especial (MoTW) marcar a archivos descargados de Internet (incluyendo archivos adjuntos de correo electrónico). Y cuando un usuario abre un documento de Microsoft Office que contiene la bandera MoTW, se abre en modo Vista protegida, que impide la ejecución de macros que instalan malware.

Por lo tanto, Los operadores de Emotet ahora indican a los usuarios que copien el archivo en las carpetas de Plantillas confiables., ya que esto evitará las restricciones de Vista protegida (incluso para un archivo marcado MoTW).

Si se inicia un archivo adjunto malicioso desde la carpeta Plantillas, ejecuta inmediatamente macros que descargan el malware Emotet en el sistema de la víctima. El malware se carga como una DLL en varias carpetas con nombres aleatorios en %UserProfile%AppDataLocal., y luego las macros ejecutan la DLL usando regsvr32.exe.

El malware se ejecutará entonces en segundo plano., conectando con los atacantes’ Servidor de control para recibir más instrucciones o instalar cargas útiles adicionales.. Permítanme recordarles que anteriormente Emotet distribuyó el Troyano TrickBot, y también fue atrapado instalando Golpe de cobalto balizas.

Historia del gesto:

Emotet apareció en 2014, pero no fue hasta la década de 2020 que se convirtió en una de las amenazas más activas entre el malware.

El malware se distribuyó principalmente a través de correo no deseado., palabra maliciosa, y documentos excel, etc.. Estos correos electrónicos podrían disfrazarse de facturas., cartas de porte, advertencias de seguridad de la cuenta, invitaciones a una fiesta, o información sobre la propagación del coronavirus. En una palabra, Los piratas informáticos seguirán cuidadosamente las tendencias globales y mejorarán constantemente sus correos electrónicos de cebo..

Aunque Emotet alguna vez comenzó como un troyano bancario clásico, Desde entonces, la amenaza ha evolucionado hasta convertirse en un potente descargador con muchos módulos.. Sus operadores han comenzado a cooperar activamente con otros grupos criminales..

Habiendo penetrado el sistema de la víctima., Emotet utilizó la máquina infectada para enviar más spam e instaló varios programas maliciosos adicionales en el dispositivo.. A menudo se trataba de banqueros como TrickBot., mineros, ladrones de información, así como criptógrafos como ryuk, conti, ProLock.

Europol llamó a Emotet «el malware más peligroso del mundo» y también «una de las botnets más destacadas de la última década.»

Un intento de eliminar la botnet, realizadas por funcionarios encargados de hacer cumplir la ley en 2021, no fue exitoso. Al final del año, el malware regresó al servicio, haciendo equipo con trucobot para “volver a ponerse de pie”.

Sin embargo, Los expertos advirtieron sobre la crecimiento activo de Emotet, y el verano pasado, Se descubrió que el malware adquirió su propio módulo para robar tarjetas bancarias..