Los expertos notaron que esta semana Emotet reanudó su actividad y después de tres meses «descansar» comenzó a enviar spam malicioso nuevamente. Hasta ahora, Los especialistas en seguridad de la información no han encontrado ninguna carga útil adicional..

Parece que el malware simplemente recopila datos para futuras campañas de spam..

Déjame recordarte que también escribimos eso. La emocion Los operadores de malware encontraron un error en su gestor de arranque.

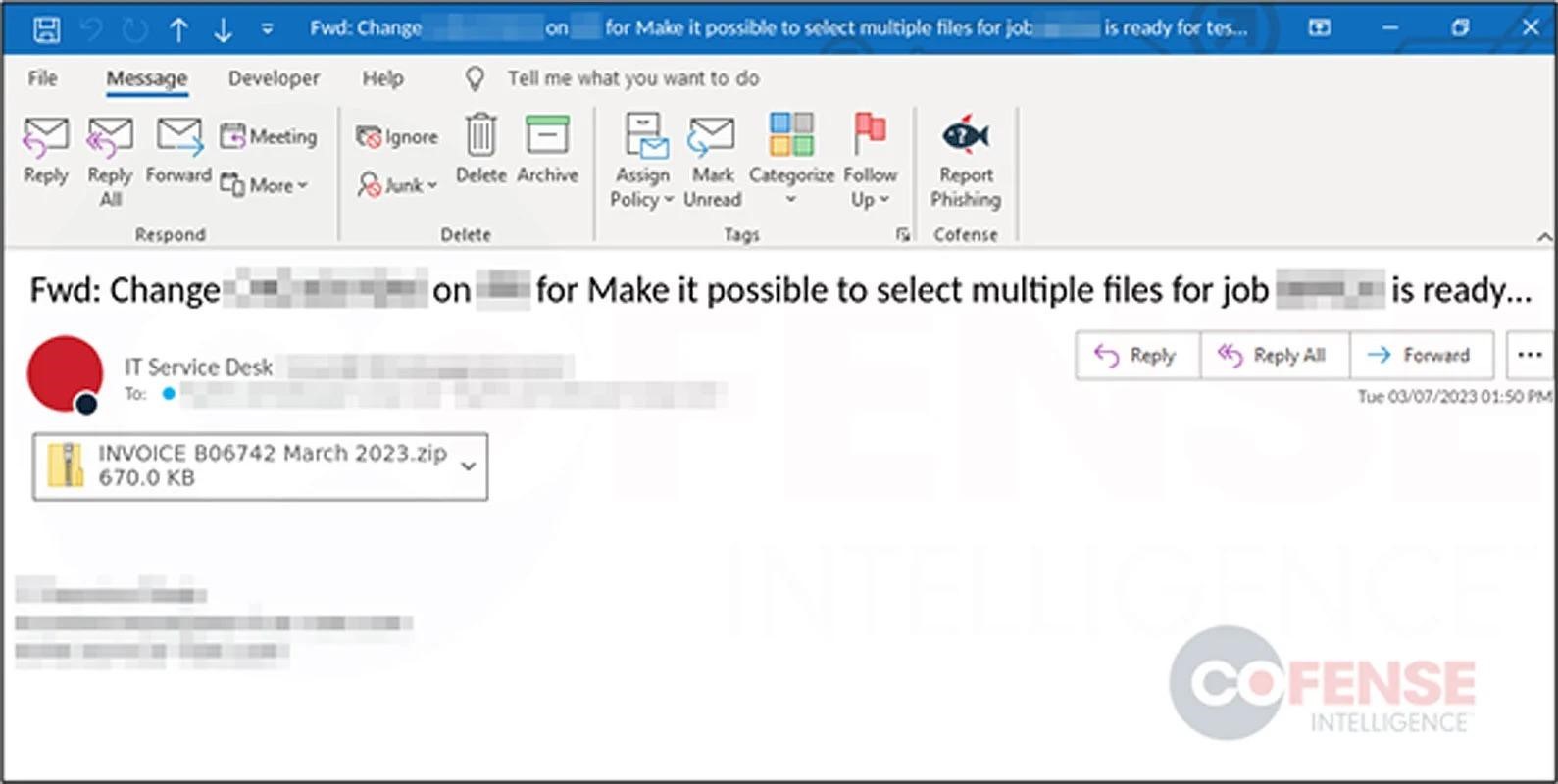

La reanudación de la actividad de malware fue informada por Cofense analistas y especialistas de la criptoleo grupo, que incluye más de 20 expertos de todo el mundo, quienes se unieron en 2018 por un objetivo común – luchar contra Emotet.

Los investigadores recordaron que el La última campaña de spam de Emotet se observó en noviembre. 2022, y luego el spam duró sólo dos semanas. Ahora el malware continúa recuperándose y recopila nuevas credenciales para su uso., además de robar información de las libretas de direcciones para segmentar.

Esta vez, en lugar de utilizar correos electrónicos de respuesta encadenados, como en la campaña anterior, Los atacantes utilizan correos electrónicos que imitan varias facturas..

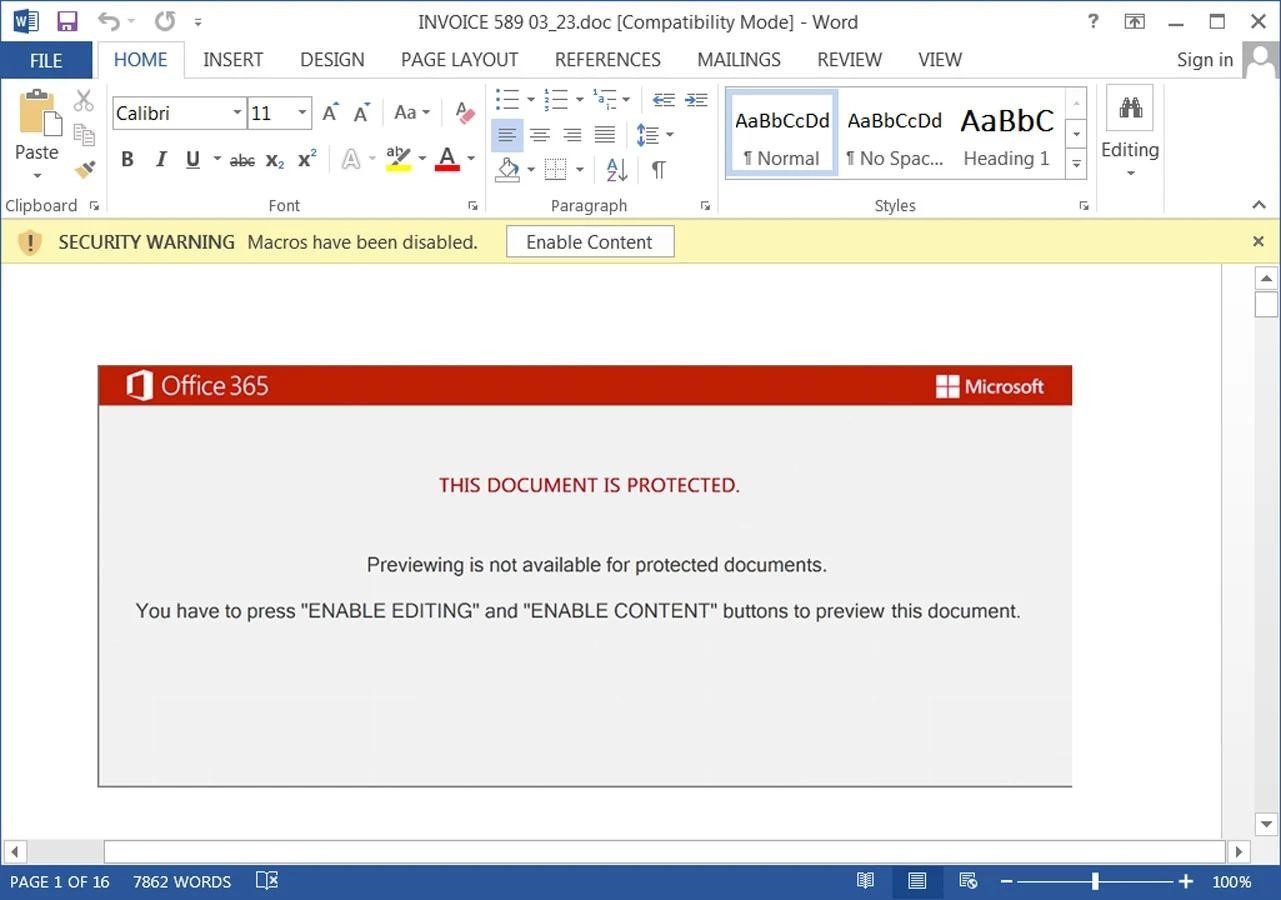

Archivos ZIP que contienen intencionalmente «hinchado» Documentos de Word de tamaño superior a 500 MB se adjuntan a dichos correos electrónicos.. Los documentos se llenan deliberadamente con datos no utilizados para hacer que los archivos sean más grandes y difíciles de escanear y detectar malware para las soluciones antivirus..

De hecho, dichos documentos contienen muchas macros que descargan el cargador de Emotet como una DLL desde sitios comprometidos (mayormente pirateado WordPress blogs). Después de descargar, el malware se guardará en una carpeta con un nombre aleatorio en %LocalAppData% y se iniciará usando regsvr32.exe.

Al mismo tiempo, el archivo DLL de malware también se incrementa deliberadamente a 526 MB para evitar que el software de seguridad identifique el archivo como malicioso. Como lo señaló Computadora que suena, este método de evadir la detección funciona muy bien: de acuerdo a VirusTotal, Hasta ahora, el malware ha sido detectado por un solo proveedor de soluciones de seguridad entre 64. Al mismo tiempo, este proveedor define la amenaza sólo como Malware.SwollenFile.

Una vez iniciado en un dispositivo infectado, Emotet se ejecutará en segundo plano., esperando comandos de sus operadores, lo que probablemente resultará en la instalación de cargas útiles adicionales. Aunque los expertos de Cofense señalan que aún no han observado cargas útiles adicionales, y ahora el malware parece estar simplemente recopilando datos para futuras campañas de spam..