Los operadores de malware Emotet han solucionado un error por el cual, después de abrir un documento malicioso el sistema no fue infectado, y lanzó una campaña de phishing nuevamente.

Déjame recordarte, por cierto, que a finales del año pasado escribimos que Microsoft parchea la vulnerabilidad del instalador de Windows AppX que propaga el malware Emotet.

El principal vector de distribución de Emotet son los correos electrónicos no deseados con archivos adjuntos maliciosos.. Cuando una víctima abre un documento malicioso, Se cargan macros o scripts maliciosos en su sistema con el DLL de gestos.

Una vez descargado, el malware busca y roba direcciones de correo electrónico para usarlas en futuras campañas de phishing y descarga cargas útiles adicionales como Cobalt Strike u otro malware, incluyendo ransomware.

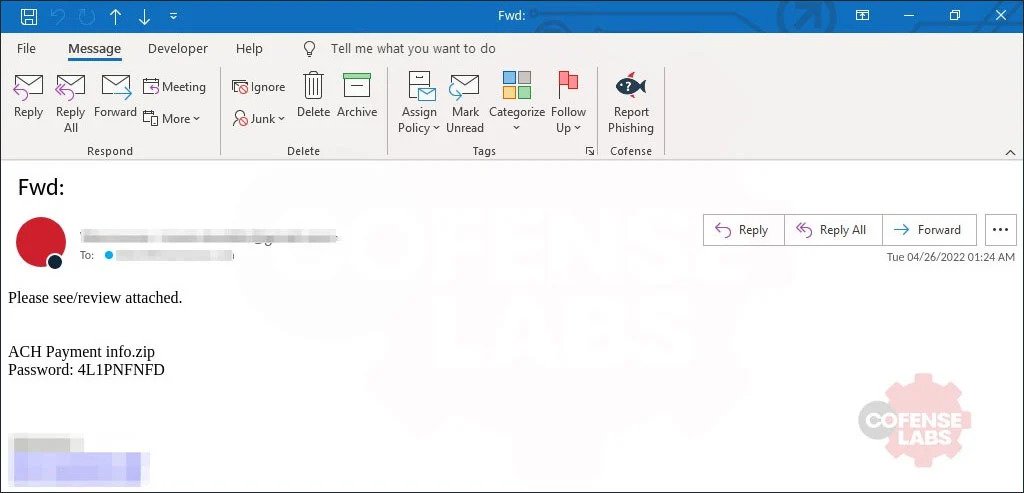

El viernes, Abril 22, Los operadores de Emotet lanzaron una nueva operación de spam con un archivo ZIP adjunto protegido con contraseña. Contenía un LNK de Windows (Enlace de acceso rápido) archivo disfrazado de documento de Word.

Después de hacer doble clic en el enlace de acceso directo, se ejecutó un comando de búsqueda en el archivo para una cadena especial con código de Visual Basic Script. Luego, este código se agregó a un nuevo archivo VBS que se ejecutó en el sistema..

Como Investigador de criptolaemus joseph rosen le dijo a BleepingComptuer, Los operadores de Emotet detuvieron la nueva operación el viernes por la noche cuando descubrieron que el sistema no estaba infectado debido a un error.. Sin embargo, rápidamente arreglaron el error y comenzaron a enviar spam nuevamente el lunes.

Esta vez, el enlace de acceso directo contiene el nombre del archivo real, el comando se ejecuta, y el archivo VBS se crea como se esperaba. Emotet se carga y ejecuta libremente en el sistema atacado.