Expertos de Sophos haber descubierto el ransomware Epsilon Red que aprovecha las vulnerabilidades de los servidores Microsoft Exchange para atacar a otras máquinas de la red.

Los expertos escriben que el malware se basa en muchos scripts diferentes., y los operadores de Epsilon Red utilizan una utilidad comercial de acceso remoto en los ataques.

Epsilon Red fue descubierto la semana pasada mientras investigaba un ataque a una empresa hotelera estadounidense no identificada. Los atacantes ingresaron a la red corporativa utilizando vulnerabilidades en el servidor local de Microsoft Exchange. La charla es sobre, por supuesto, sobre los sensacionales problemas de ProxyLogon discovered a comienzos de 2021.

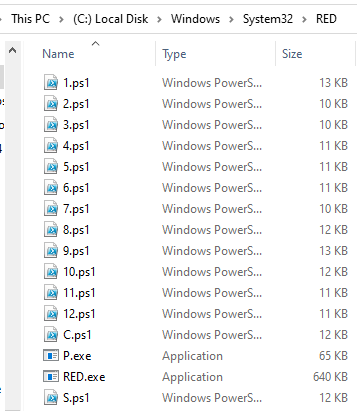

Se informa que Epsilon Red está escrito en Golang. (Ir) idioma, y el lanzamiento del malware en sí precede al trabajo de un conjunto completo de scripts de PowerShell que preparan el escenario para el cifrado.. La mayoría de los guiones están numerados desde 1 a 12, pero hay varios que se nombran con la misma letra. Uno de ellos, c.ps1, parece ser un clon del Copiar-VSS herramienta pentester.

Los guiones tienen propósitos específicos:

- eliminar los procesos y servicios de mecanismos de seguridad, bases de datos, programas de respaldo, Aplicaciones de oficina, clientes de correo;

- eliminar instantáneas;

- robar el administrador de cuentas de seguridad (Sam) archivo que contiene hashes de contraseña;

- eliminar registros de eventos de Windows;

- deshabilitar Windows Defender;

- suspender procesos;

- eliminar productos de seguridad (Sofos, Tendencia Micro, cilance, MalwareBytes, centinela uno, Vipré, raíz web);

extender privilegios en el sistema.

Una vez en la red, Los piratas informáticos llegan a otras máquinas utilizando RDP y el Instrumental de administración de Windows. (WMI), y luego instalar software y scripts de PowerShell en ellos, lo que finalmente conduce al lanzamiento del ejecutable Epsilon Red.

Los analistas señalan que los atacantes están instalando una copia de Remote Utilities, una herramienta comercial de escritorio remoto, y el navegador Tor en máquinas comprometidas. Esto se hace para mantener una presencia estable en el sistema..

El ataque de Epsilon Red puede provocar un verdadero caos en la empresa, ya que el ransomware no tiene restricciones para cifrar ciertos tipos de archivos y carpetas. El malware cifra cualquier archivo agregándole la extensión .epsilonred, y no hace excepciones ni siquiera para archivos ejecutables y DLL, que puede interrumpir el funcionamiento de programas importantes y el propio sistema operativo.

El malware generalmente utiliza la biblioteca de código abierto Godirwalk para explorar el árbol de directorios..

De este modo, Epsilon Red escanea el disco duro y agrega rutas de directorio a la lista de destinos para procesos secundarios que cifran subcarpetas individualmente. Como resultado, Se lanzan muchas copias del proceso de ransomware en las máquinas infectadas..

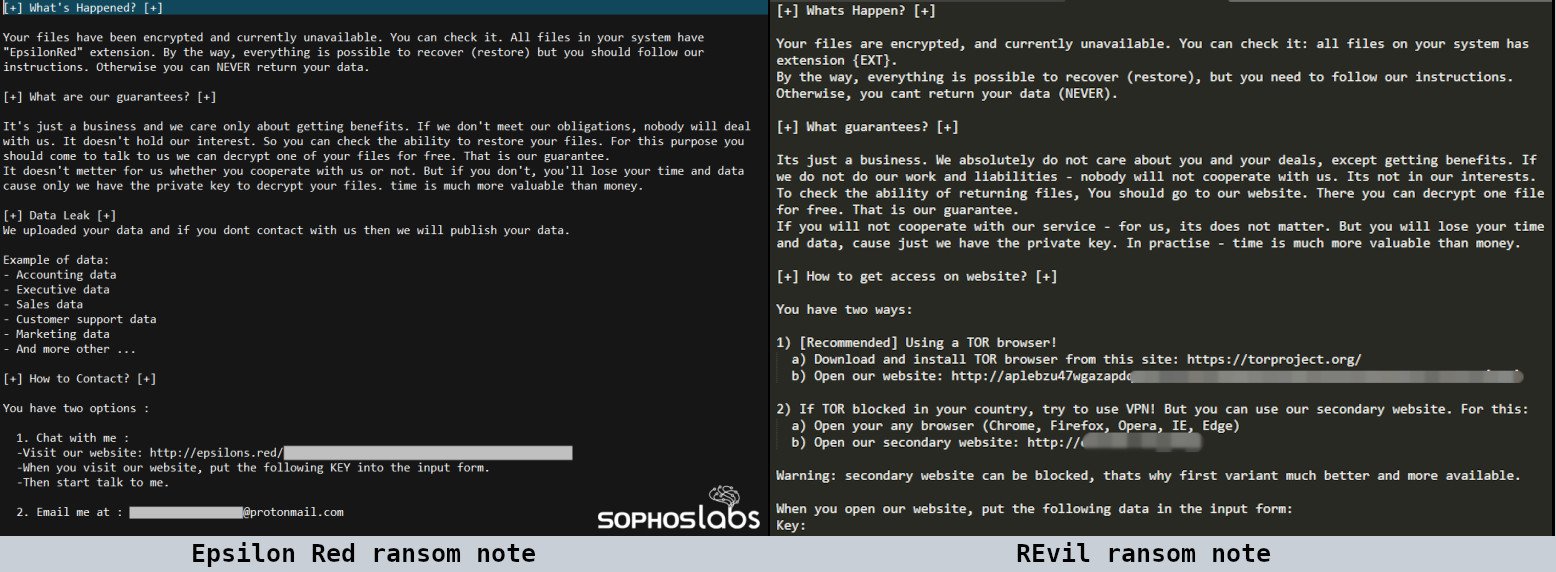

La nota de rescate es una versión actualizada de la nota de rescate utilizada por el ransomware REvil.. Sin embargo, los autores de Epsilon Red han intentado corregir errores gramaticales y ortográficos en el texto.

Según Sofos, al menos una víctima del ransomware ya ha pagado a los atacantes un rescate de 4.28 btc (acerca de $210,000).

Aunque los expertos aún no han escrito nada sobre la atribución del malware, Cabe señalar que Epsilon Red es un personaje del Universo Marvel., un súper soldado ruso con tentáculos que puede respirar en el espacio.

Déjame recordarte que yo también escribí eso. La botnet Prometei ataca servidores vulnerables de Microsoft Exchange.