Los proveedores de hosting y el CERT francés advierten que más de 3,200 Los servidores VMware ESXi fueron comprometidos por el nuevo ransomware ESXiArgs el fin de semana pasado como parte de una campaña de piratería masiva..

Déjame recordarte que también escribimos eso. Nuevo Alerta roja El ransomware apunta a Windows y Linux VMware ESXi Servidores, y también eso Expertos en seguridad de la información hablaron sobre el malware de Linux simbionte Eso es casi indetectable.

También los especialistas en seguridad de la información dijeron que Un error crítico en los productos VMware se utiliza para instalar mineros y ransomware.

Los atacantes aprovechan una vulnerabilidad de dos años (CVE-2021-21974) que les permite ejecutar comandos remotos en servidores vulnerables a través de OpenSLP (puerto 427).

Esta vulnerabilidad está relacionada con un desbordamiento de memoria dinámica en OpenSLP, que puede ser explotado por atacantes no autenticados en ataques simples y efectivos. CVE-2021-21974 afecta a los siguientes sistemas: ESXi versión 7.x (hasta ESXi70U1c-17325551), ESXi versión 6.7.x (hasta ESXi670-202102401-SG), y ESXi versión 6.5.x (hasta ESXi650-202102101-SG).

Cabe resaltar que el exploit para este problema ha estado disponible desde la primavera de 2021 y apareció poco después de que se revelara el error. No está del todo claro por qué los atacantes comenzaron a explotar este error recién ahora..

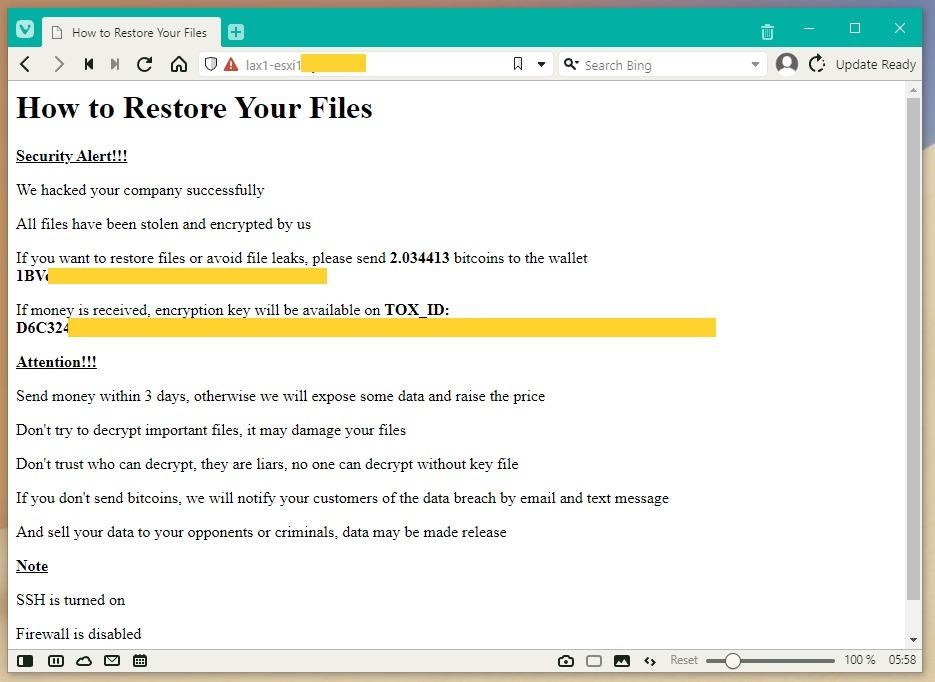

Después de infiltrarse en el sistema de la víctima., Los piratas informáticos cifran archivos en el servidor ESXi y dejan una nota de rescate., extorsionando $50,000 en bitcoin para descifrar los datos.

CERT-FR recomienda encarecidamente que todos instalen los parches disponibles desde hace mucho tiempo lo antes posible, así como escanear todos los sistemas vulnerables en busca de signos de compromiso. Como último recurso, Los expertos aconsejan al menos deshabilitar AbiertoSLP.

En un análisis realizado por expertos del proveedor de servicios en la nube OVHnube, el reciente ransomware Nevada fue culpado por los ataques masivos. Los expertos escribieron que «El ataque se dirige principalmente a servidores ESXi U3i anteriores a 7.0 a través del puerto OpenSLP. (427)».

Al mismo tiempo, Otros expertos sugirieron que alguna versión del Cripta de alegría Secuestro de datos, creado sobre la base de las fuentes filtradas del polvo cifrador, podría estar detrás de los ataques.

Sin embargo, al final, estas versiones resultaron ser incorrectas, como un nuevo ransomware llamado ESXiArgs parece estar detrás de los ataques.

La publicación Computadora que suena informes que las víctimas de los atacantes se comunican activamente y piden ayuda en su foros. Basado en los datos recopilados., la mayoría de las organizaciones afectadas utilizaron servidores ESXi alquilados a proveedores de nube.

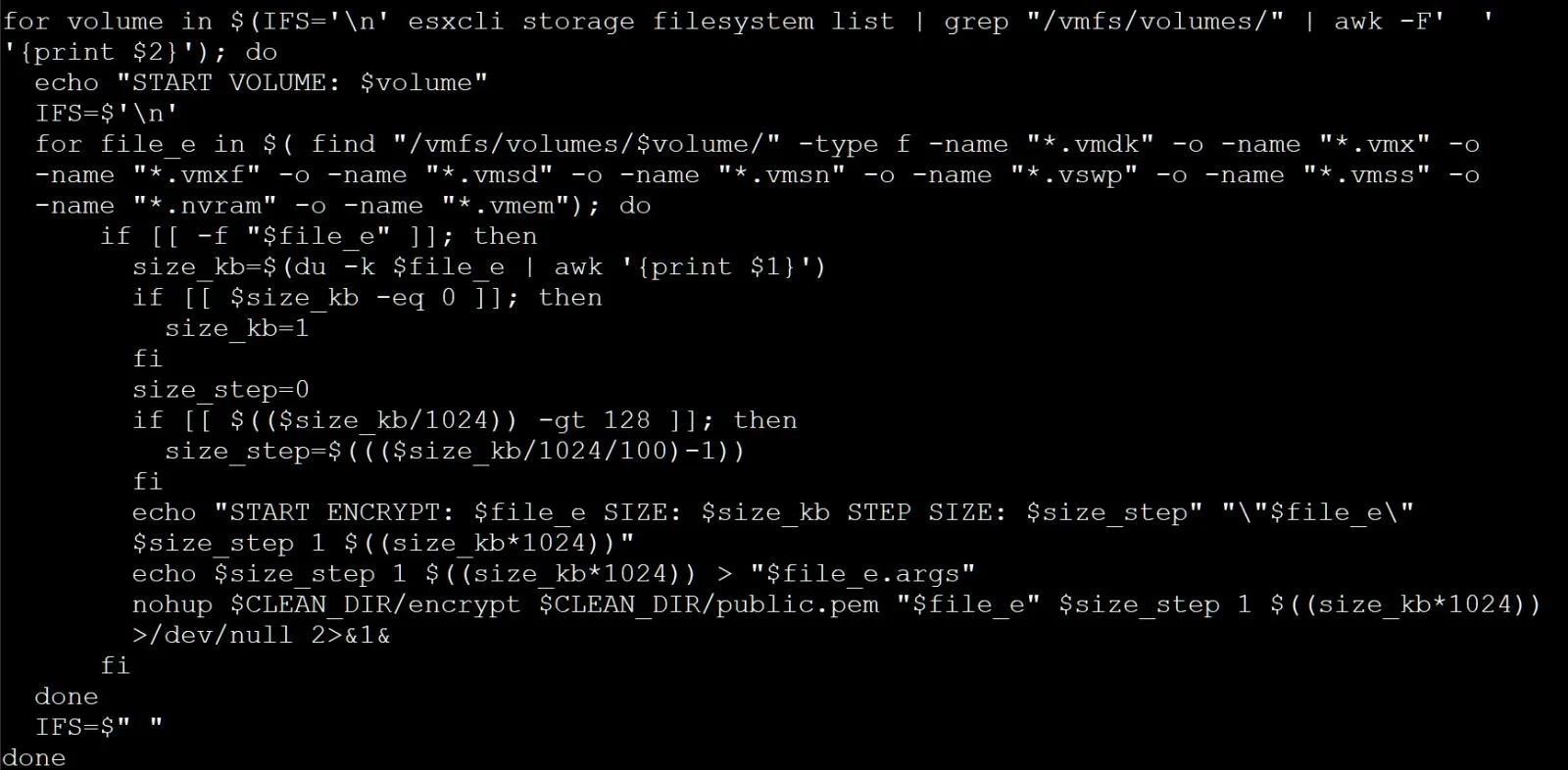

El ransomware cifra .vmxf, .vmx, .vmdk, .archivos vmsd y .nvram en servidores comprometidos y crea un archivo .args con metadatos para cada documento cifrado (probablemente sea necesario para el descifrado).

Aunque los operadores de malware afirman que roban datos antes del cifrado, Las víctimas niegan esta información.: según las estadísticas de tráfico de las víctimas, no se pudieron encontrar signos de robo de datos.

Un análisis del malware, realizado por un experto en seguridad de la información Michael Gillespie de ransomware de identificación, muestra que, desafortunadamente, El ransomware no tiene "puntos débiles" obvios que permitan a las víctimas recuperar archivos sin pagar un rescate.. Gillespie también señaló que el malware utiliza el Sosemanuk algoritmo, que es bastante único y generalmente se usa solo en ransomware basado en el código fuente de Babuk (Versión ESXi). El investigador cree que los piratas informáticos pueden haber modificado el código para utilizar RSA en lugar de la implementación Babuk Curve25519.

Si bien las notas de rescate dejadas por ESXiArgs y Cheerscrypt mencionadas anteriormente son muy similares, el método de cifrado es diferente. Por lo tanto, mientras que los expertos no están seguros de si el nuevo malware es algún tipo de variante de Cheerscrypt, o si ambas amenazas se basan simplemente en el código Babuk.

El proveedor francés de nube OVH y el CERT francés fueron los primeros en informar sobre el incidente., ya que Francia alberga la mayoría de los servidores afectados. Por ejemplo, de acuerdo a censys datos (búsqueda del archivo de nota de rescate), encima 3,200 Los servidores están actualmente encriptados., y aproximadamente un tercio de ellos se encuentran en Francia.