El grupo Evil Corp pasó a utilizar el ransomware LockBit para evitar las sanciones impuestas anteriormente por la Oficina de Control de Activos Extranjeros del Departamento del Tesoro de EE. UU. (OFAC).

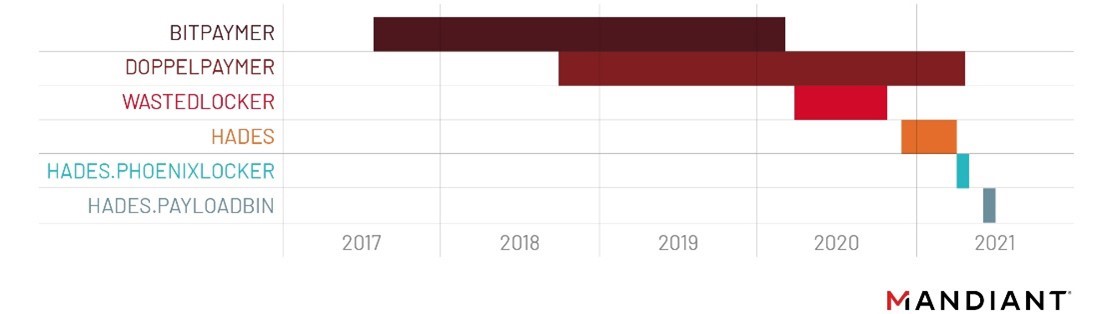

Déjame recordarte que Corporación malvada ha existido desde al menos 2007, pero al principio los piratas informáticos actuaban más a menudo como socios de otros grupos. Sólo más tarde Evil Corp comenzó a centrarse en sus propios ataques., creando el conocido troyano bancario dridex. Con el tiempo, cuando se convirtió en un ransomware, Los ataques se volvieron más rentables., y Evil Corp lanzó el suyo propio BitPaymer Secuestro de datos, entregándolo a las víctimas’ máquinas a través de Dridex. Este último evolucionó gradualmente de un simple banquero a una herramienta compleja y multifuncional..

Todo esto llevó a que en 2019 las autoridades estadounidenses presentaron cargos contra dos rusos OMS, según agentes del orden, estuvieron detrás del desarrollo del malware Dridex y otras operaciones maliciosas. También, Las autoridades estadounidenses impusieron sanciones a 24 organizaciones e individuos asociados con Evil Corp y los sospechosos mencionados. Como resultado, las empresas negociadoras, que suelen negociar con extorsionadores para pagar un rescate y descifrar los datos, se negó a “trabajar” con Evil Corp para evitar multas y demandas del Departamento del Tesoro de EE. UU.. Y a las propias víctimas les resultó mucho más difícil pagar el rescate..

Después de eso, en junio 2020, Evil Corp pasó a utilizar el casillero desperdiciado malware, en 2021 el infierno apareció ransomware (una versión de 64 bits de WastedLocker, actualizado con ofuscación de código adicional y una serie de funciones), y luego el grupo ya ha realizado varios “rebrands” y suplantado por el Bandeja de carga útil agrupamiento y utilizó otro ransomware: Guacamayo y Fénix.

Ahora, mandante Los analistas notaron que los delincuentes han hecho un nuevo intento de distanciarse de las herramientas de piratería conocidas por los expertos para que sus víctimas puedan pagar rescates sin violar OFAC normas.

El grupo de actividades, que Mandiant sigue como UNC2165, previamente implementando el ransomware Hades y asociado con Evil Corp, es ahora «asociarse» con los desarrolladores del BloquearBit Secuestro de datos.

Se supone que las nuevas tácticas permitirán a los piratas informáticos dedicar el tiempo ahorrado a desarrollar su propio malware para ampliar sus operaciones..

Los expertos también ofrecen otra teoría.: Es probable que la transición a herramientas maliciosas de otras personas ayude a Evil Corp a liberar suficientes recursos propios para desarrollar un nuevo ransomware desde cero., lo que posteriormente puede complicar seriamente el seguimiento de las nuevas operaciones del grupo de hackers.