Análisis de más de 40 Las charlas con las víctimas permitieron a los especialistas conocer algunos detalles interesantes sobre la estructura interna y el estilo de negociación.. Los grupos de ransomware Conti y Hive estuvieron muy activos durante el último trimestre, y el número de sus víctimas creció bastante.

Acerca de los grupos de ransomware Conti y Hive

Esos dos grupos son bastante diferentes en su historia y en la "fama" que obtuvieron en la comunidad de ciberseguridad.. Empecemos por el mayor.. Cuentas de ransomware fue observado por primera vez en 2020 – un año bastante típico para la mayoría de los grupos de ransomware novatos. Sin embargo, muchos ya han dejado de existir – por fusión, reorganización en otros grupos e incluso represión por parte de las autoridades ejecutivas. Conti evita con éxito reunirse con hombres uniformados, generalmente por su ubicación – Rusia. Esta característica no es axiomática., pero muchos hechos indirectos apuntan a eso. El grupo Conti es ampliamente conocido por grandes rescates – $850,000 de media, Distribuidores asquerosos que se niegan a ceder la clave de descifrado., e ignorancia de las reglas de “hacking ético” aceptadas por la mayoría de los grandes grupos de ransomware.

La pandilla Hive es más joven – su actividad se observó por primera vez en agosto 2021. Alcanzaron su pico de actividad en noviembre, con 429 ataques fuera de 1264 en total (a partir de febrero 2022). Vale la pena señalar que los programas que utilizan en sus ataques son bastante avanzados. – pueden trabajar libremente en sistemas Windows y *NIX. Esto último es una gran baza contra las empresas que utilizan distros Linux de forma continuada y ignoran cualquier medida de ciberseguridad para los ordenadores de la red.. igual que conti, El grupo de ransomware Hive ataca a las empresas "incluidas en la lista blanca" sin tener idea de los acuerdos. Había 125 ataques a instituciones de salud, 38 en educación, y 8 – sobre organizaciones gubernamentales registradas en 2021.

Además de las diferentes historias, Los grupos tienen algunos elementos en común.. Como ya puedes ver, ignoran la prohibición tácita de atacar instituciones sanitarias y gubernamentales. Además, ambos grupos practican la llamada técnica de doble extorsión.. Es el caso cuando los delincuentes piden un rescate por separado por descifrar los datos y mantener los archivos robados sin publicar.. En total, estos grupos crean casi 30% de todos los ataques de ransomware durante los últimos 4 meses.

Análisis de los grupos Conti y Hive.’ conversaciones

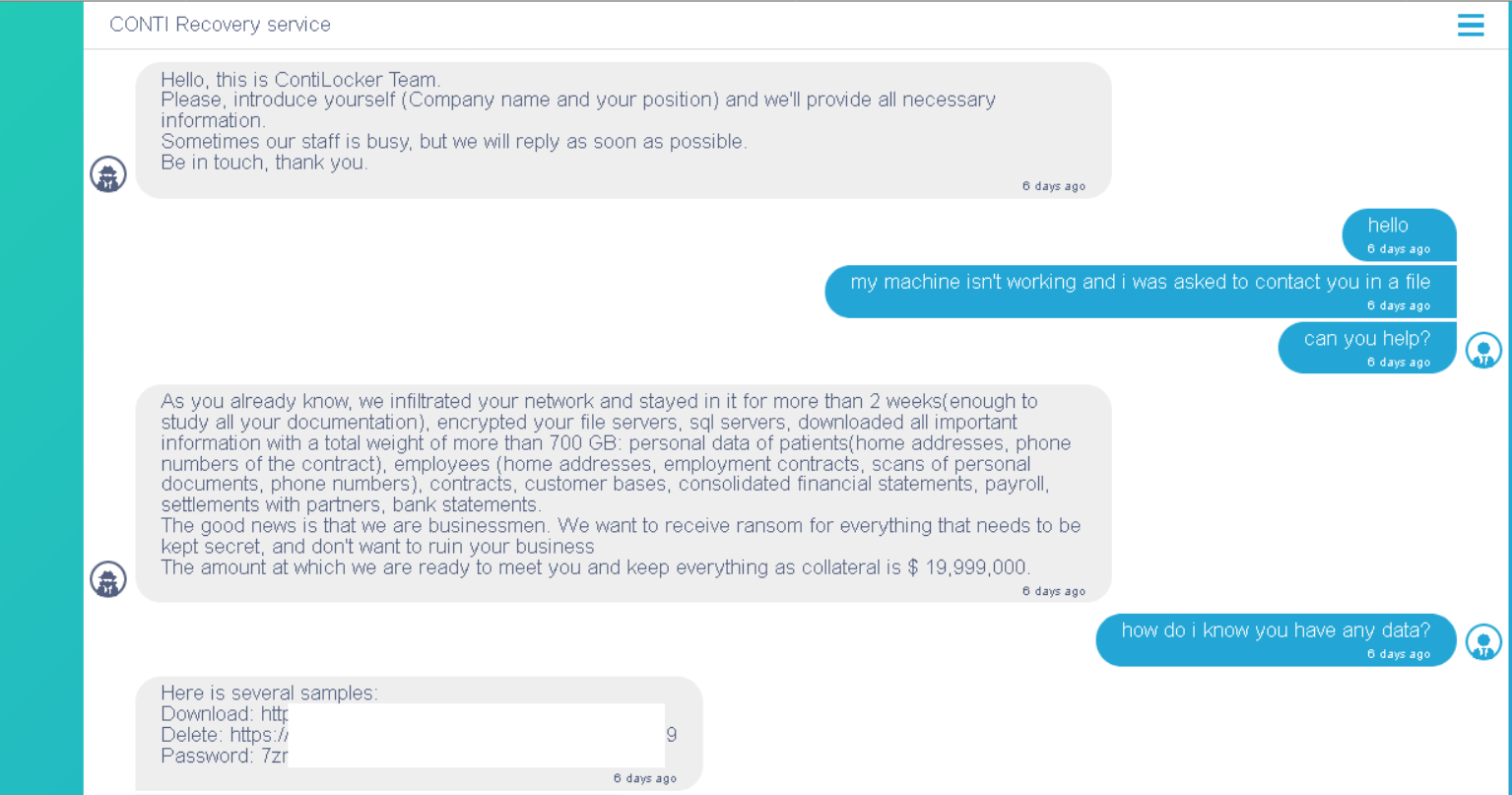

Echar un vistazo a cualquier conversación puede revelar detalles interesantes no sólo sobre la persona que estaba hablando sino también sobre las políticas generales.. La otra cosa que comparten estos grupos es que ambos están disminuyendo la suma demandada con bastante facilidad.. Sin embargo, Los otros aspectos de sus charlas difieren mucho..

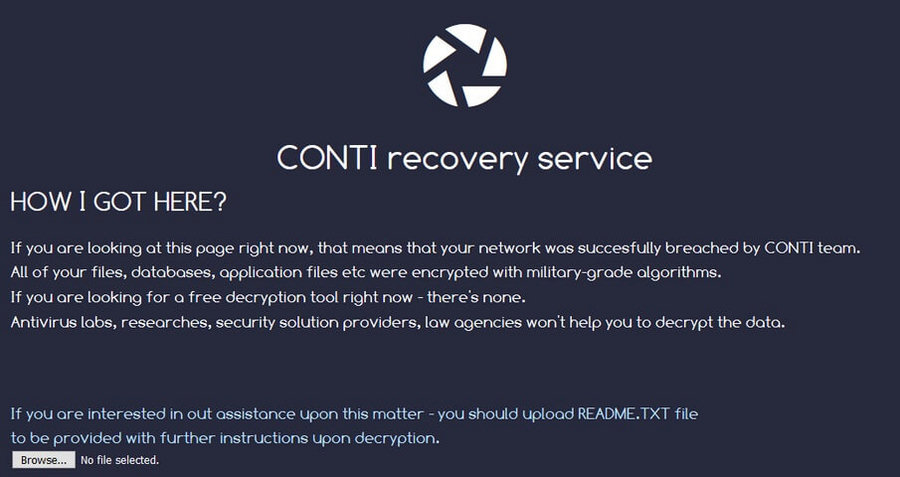

Conti actúa como profesional. – sin palabras de repuesto, sin texto excesivo

Los operadores del grupo Conti a veces incluso practican técnicas de triple extorsión.. El tercer motivo por el que se pide el rescate son las pérdidas reputacionales.. Los ciberdelincuentes presionan a las víctimas para obligarlas a pagar los tres. De lo contrario, publicarán la información sobre las brechas de seguridad en la empresa. Es por eso, exactamente, el rescate medio del grupo Conti es tan grande. Sin embargo, también hay un lindo momento – ofrecen a las víctimas obtener un “soporte informático”, con un informe detallado sobre las vulnerabilidades utilizadas en el ataque y orientación detallada sobre cómo evitar futuros ataques. Los operadores de Conti tampoco respetan estrictamente los plazos de pago., ofreciendo a la empresa elegir cuándo y cómo pagará. Los gánsteres de este grupo son oportunistas., intentar obtener al menos un pago en lugar de no recibir nada en absoluto. En general, Los operadores del grupo Conti actúan de forma formalizada – con respuestas pautadas y despersonalización del agente..1

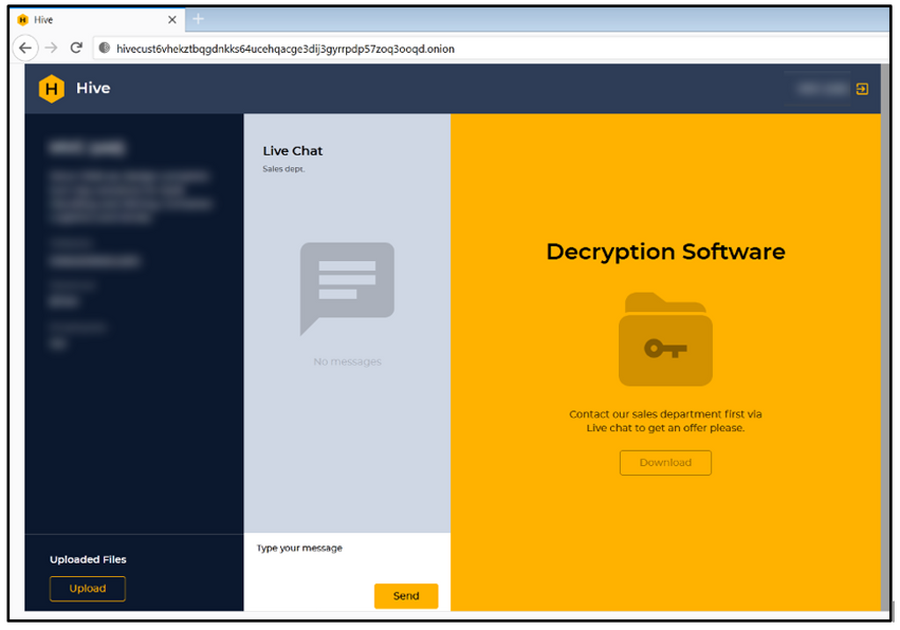

El grupo Hive prefiere una informalidad., charla no formalizada

grupo colmena, por otro lado, tiene un enfoque mucho más lineal en las conversaciones. A pesar de estar abiertos a conversaciones sobre la reducción del importe del rescate justo después del ataque, Aumentan rápidamente la demanda una vez que expira el plazo designado.. También vale la pena señalar que el módulo de cifrado que utiliza el grupo Hive apunta a la velocidad de cifrado.. Al mismo tiempo, la fiabilidad de este sistema disminuye significativamente.. Por lo tanto, Los errores en el cifrado pueden usarse para recuperar la clave maestra.. Esta clave se adapta a todos los dispositivos de las corporaciones a los que ha tocado el ransomware. Más probable, quieren asustar a las víctimas con una suma mayor está dictado por ese defecto.

Otra cosa que los analistas han notado sobre el grupo Hive es que no siguieron ningún tipo de procedimiento estándar.. Charlan con las víctimas como si fueran sus amigos, sin una política directa sobre respuestas y preguntas. Los operadores de Hive descubren libremente los detalles sobre su kit de herramientas de ransomware – métodos de cifrado, formas de inyección – no lo mantienen en secreto. ¿Es esa una política consciente?, o simplemente una imprudencia de las personas que trabajan en este grupo – nadie puede decirlo con seguridad. Pero esto parece mucho menos profesional que el enfoque que utiliza el grupo Conti..

- El repaso detallado de las conversaciones. del grupo Cisco Talos.