Especialistas en AdaptiveMobile han publicado un informe sobre nuevos errores en el protocolo 5G, gracias a lo cual es posible desactivar segmentos de red (Del) y robar datos de usuario, incluyendo información de ubicación.

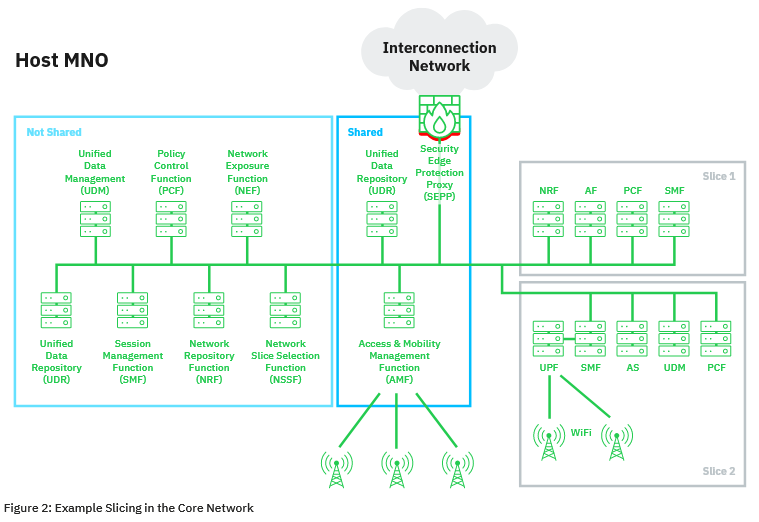

Los problemas identificados están relacionados con el mecanismo de partición de la red 5G que permite a los operadores dividir su infraestructura en bloques más pequeños dedicados a propósitos específicos. (por ejemplo, automotor, cuidado de la salud, infraestructura crítica y entretenimiento, etcétera).

Las vulnerabilidades descubiertas se pueden explotar en redes móviles híbridas, donde 5G se mezcla con tecnologías más antiguas. Estas opciones se encontrarán en el mundo real en los próximos años., cuando la tecnología 5G reemplazará gradualmente al resto.

Los ataques son posibles debido a la falta de mapeo entre los identificadores de la capa de aplicación y de transporte., que permite a posibles atacantes hacerse pasar por funciones de red legítimas en redes híbridas 5G.

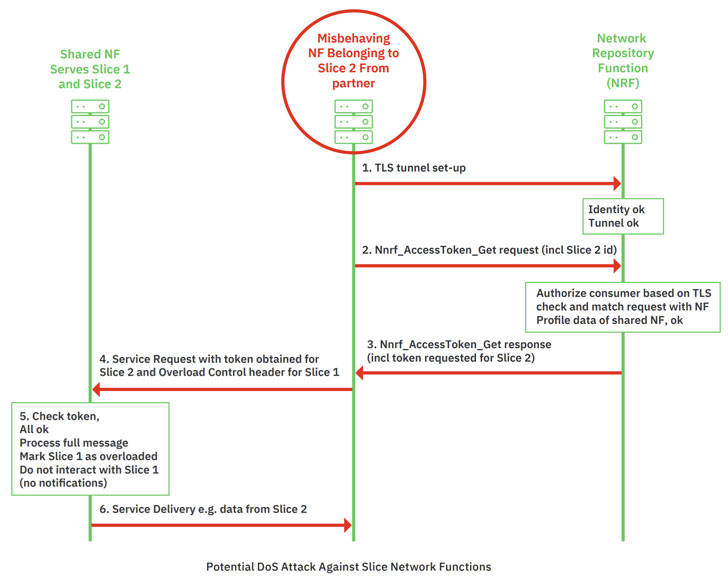

Como resultado, si un atacante logra comprometer el equipo periférico de red del operador, Puede abusar de las funciones 5G para implementar ataques DoS contra otros segmentos de la red o extraer información de segmentos de la red vecinos., incluidos los datos del suscriptor (por ejemplo, datos de localización).

Los investigadores también advierten que son posibles escenarios en los que los socios del operador, a quienes se les concede acceso a segmentos de red, puede abusar de sus privilegios para atacar otras partes de la red.

AdaptiveMobile ya ha notificado al consorcio 3GPP (responsable del desarrollo del estándar 5G), la GSMA y el grupo industrial de operadores móviles sobre los problemas. Los expertos dicen que la protección contra estos ataques puede requerir el desarrollo de algunas características importantes que pueden agregarse en la versión 17.

Liberar 17 (o Rel-17) es la versión del estándar 5G que está actualmente en desarrollo y debería ser lanzada a mediados de 2022.

Déjame recordarte también que escribí eso. Vulnerabilidades en el antiguo protocolo GTP podrían afectar a las redes 4G y 5G.