Expertos de la Universidad de York explicado cómo lograron detectar vulnerabilidades en administradores de contraseñas populares. Los errores permitieron que el malware robara las credenciales de los usuarios.

Resultó que allá en 2017, Los investigadores analizaron cinco administradores de contraseñas populares.: Ultimo pase, Dashlane, Guardián, 1Contraseña y RoboForm. El análisis ayudó a identificar cuatro vulnerabilidades previamente desconocidas., incluido uno que condujo a la divulgación de credenciales.

Por lo tanto, El más grave de los problemas detectados permitió que la aplicación maliciosa se hiciera pasar por un programa legítimo y engañara al administrador de contraseñas para que revelara las credenciales almacenadas.. Los expertos no se arriesgaron a hablar antes de su investigación., ya que lo consideraban demasiado peligroso.

“El principal problema afectó a las aplicaciones de Android 1Password y LastPass., que fueron reconocidos como vulnerables a ataques de phishing, ya que era muy extraño determinar qué credenciales guardadas ofrecer para autocompletar. De hecho, una aplicación maliciosa podría pretender ser legítima simplemente usando un nombre idéntico”, – escribe a los expertos.

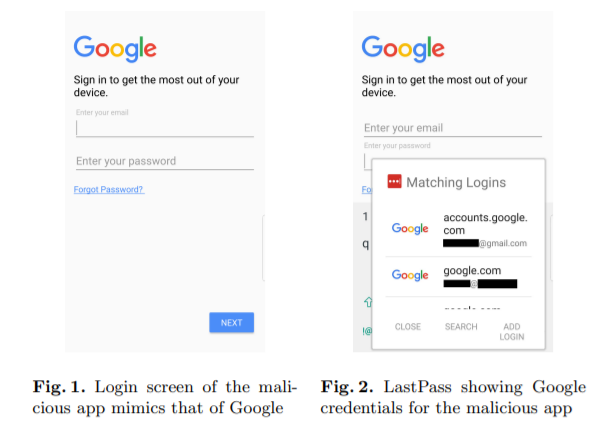

Así que, Los investigadores crearon una aplicación PoC que atacó con éxito a LastPass. (y podría hacer lo mismo con 1Password). Esta aplicación tenía una pantalla de inicio de sesión diseñada para imitar la pantalla de inicio de sesión oficial de Google., y por lo tanto era difícil distinguirlo del real. Como resultado, LastPass ofrecido por este autocompletado falso con credenciales de Google.

Al mismo tiempo, Los expertos señalan que el ataque tenía una serie de limitaciones obvias.: la aplicación maliciosa debe estar instalada en el dispositivo de la víctima, y la propia víctima debe utilizar administradores de contraseñas vulnerables y autocompletar, y también tener credenciales para la aplicación de destino almacenadas en un almacenamiento cifrado.

Otra vulnerabilidad que los investigadores encontraron en todos los administradores de contraseñas enumerados anteriormente (con la excepción de 1Password) fue que no proporcionaron suficiente protección para las credenciales copiadas en el portapapeles. En particular, en ventanas 10, Las credenciales se pueden pegar desde el portapapeles en texto plano., incluso si la computadora está bloqueada. Según los expertos, para protegerse contra tales ataques, Los administradores de contraseñas deberían poder borrar automáticamente el portapapeles después de un tiempo determinado..

Aunque algunos administradores de contraseñas permiten a los usuarios proteger su almacén de contraseñas con un código PIN de cuatro dígitos, los expertos escriben que las aplicaciones RoboForm y Dashlane no tenían un contador de la cantidad de intentos incorrectos de ingresar este código. Eso es, un atacante podría ingresar secuencialmente dos códigos PIN, luego elimine la aplicación de la lista de aplicaciones utilizadas recientemente y pruebe con dos códigos PIN más. Incluso si un atacante ingresa códigos PIN manualmente, todavía puede recoger un código PIN en un promedio de 2.5 horas.

“No automatizamos completamente este ataque, pero creemos que en el caso de un ataque automatizado, La recuperación del PIN llevará mucho menos tiempo”., — escriben los expertos

Los investigadores se pusieron en contacto con los desarrolladores de los administradores de contraseñas probados en 2018. Se informa que cinco vendedores atendieron sus solicitudes y escucharon advertencias, pero no se publicaron parches para todos los problemas detectados, ya que a muchas de las vulnerabilidades encontradas se les dio baja prioridad.

Déjame recordarte que el popular password meter services put Internet users at risk. Así que, solo queda recordar las contraseñas, Derecha? )