Los expertos advirtieron que un exploit para dos vulnerabilidades de alto perfil en Microsoft Exchange, que se denominan colectivamente ProxyNotShell, ha aparecido en el dominio público.

Los piratas informáticos han utilizado vulnerabilidades antes, pero ahora puede haber más ataques.

Inicialmente, ProxyNotShell problemas (CVE-2022-41040 y CVE-2022-41082) fueron descubiertos en septiembre por analistas de la empresa vietnamita GTSC. Déjame recordarte que los errores afectados. Microsoft Servidor de intercambio 2013, 2016 y 2019 y permitió a los atacantes elevar los privilegios para ejecutar PowerShell en el contexto del sistema, así como lograr la ejecución remota de código en un servidor comprometido.

Como Microsoft pronto confirmó, Los piratas informáticos ya han aprovechado estos problemas.. Los expertos escribieron que al menos un grupo utilizó errores contra aproximadamente 10 empresas alrededor del mundo.

Permítanme recordarles que también informamos que Estados Unidos y Reino Unido acusaron a China de atacar servidores de Microsoft Exchange.

El interés en ProxyNotShell resultó ser tan grande que los expertos mantuvieron en secreto casi todos los detalles técnicos de las vulnerabilidades. (para que aún más atacantes no los exploten). Sin embargo, Los estafadores no dejaron de aprovechar esta situación y comenzaron a vender. hazañas falsas para ProxyNotShell en línea.

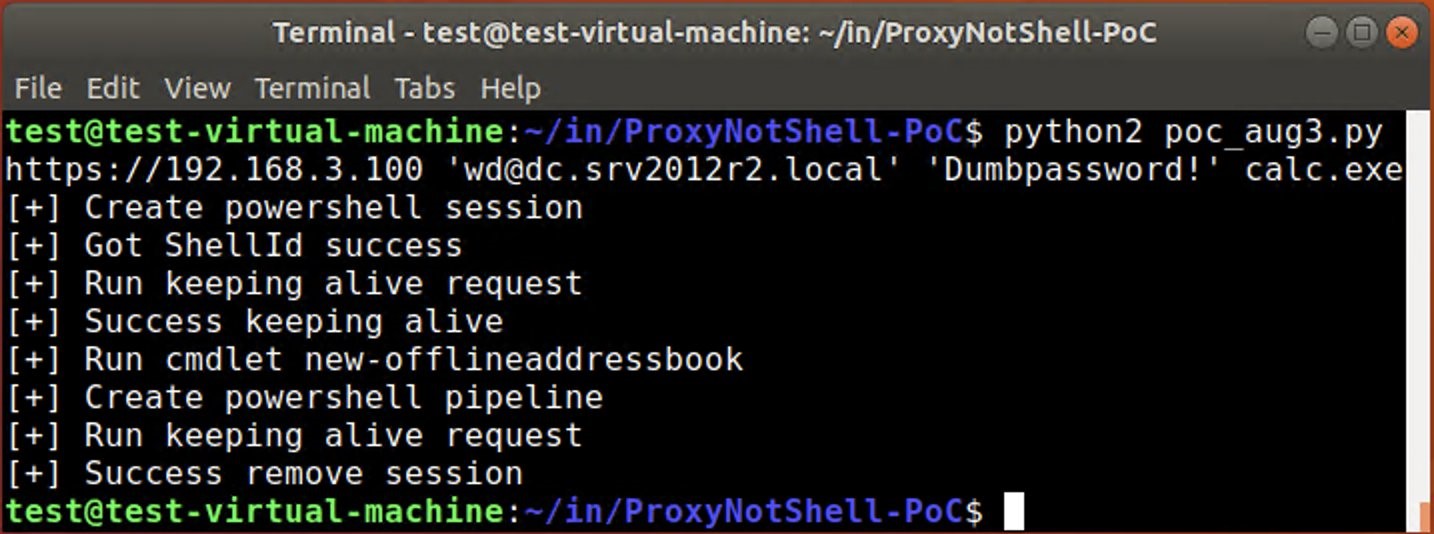

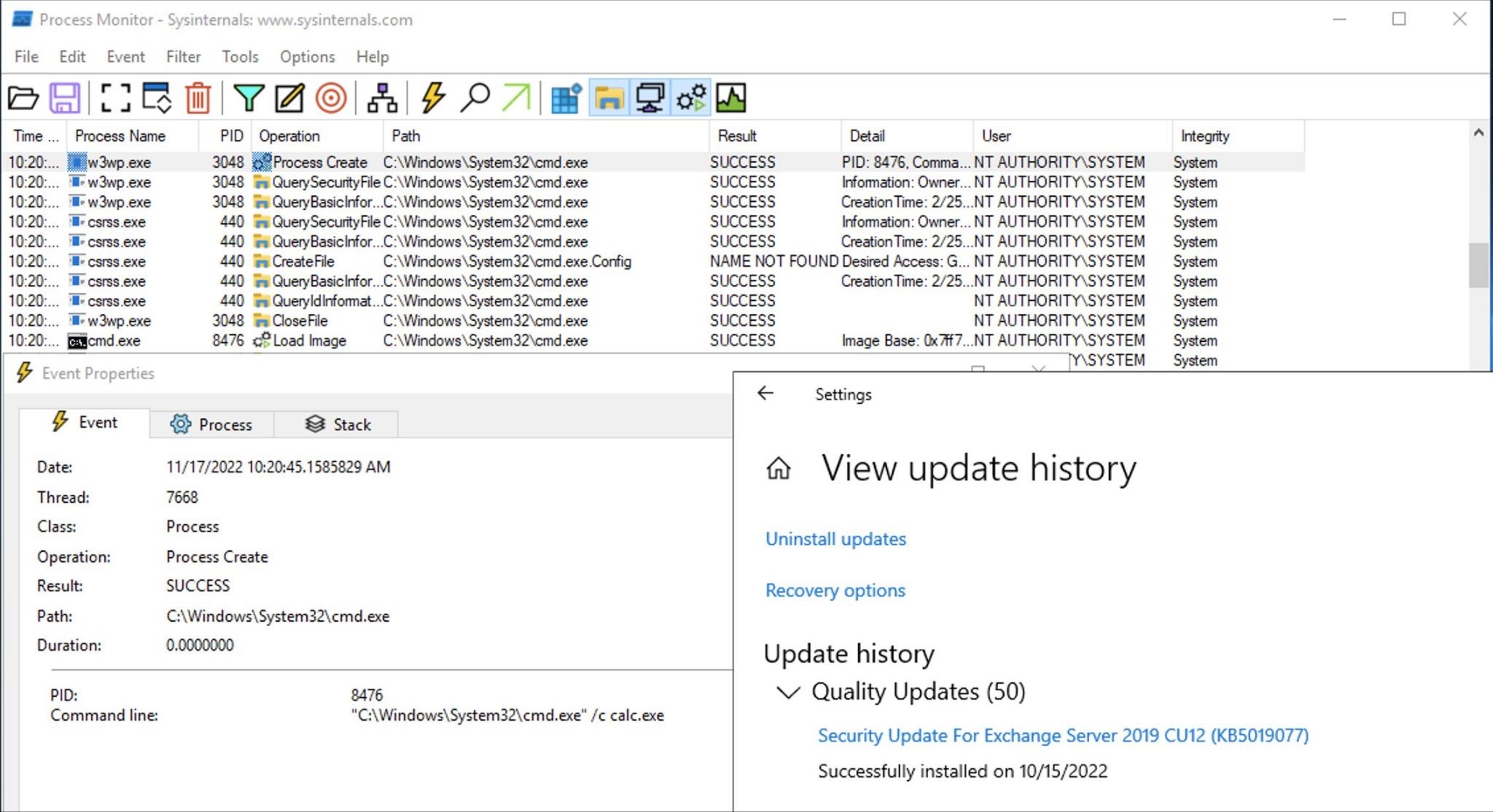

Ahora, después de que las vulnerabilidades finalmente hayan sido solucionadas (con la liberación del Actualizaciones de noviembre), el investigador de seguridad de la información conocido por el apodo janggggg ha publicado un Explotación PoC que los atacantes utilizaron para atacar servidores Exchange de dominio público.

La autenticidad y operatividad de este exploit ya ha sido confirmada por un conocido analista y especialista en seguridad de la información de ANÁLISIS, Will Dorman. Dijo que el exploit funciona contra sistemas que ejecutan Exchange Server. 2016 y 2019, pero el código necesita algo de trabajo antes de ataques a Exchange Server 2013.

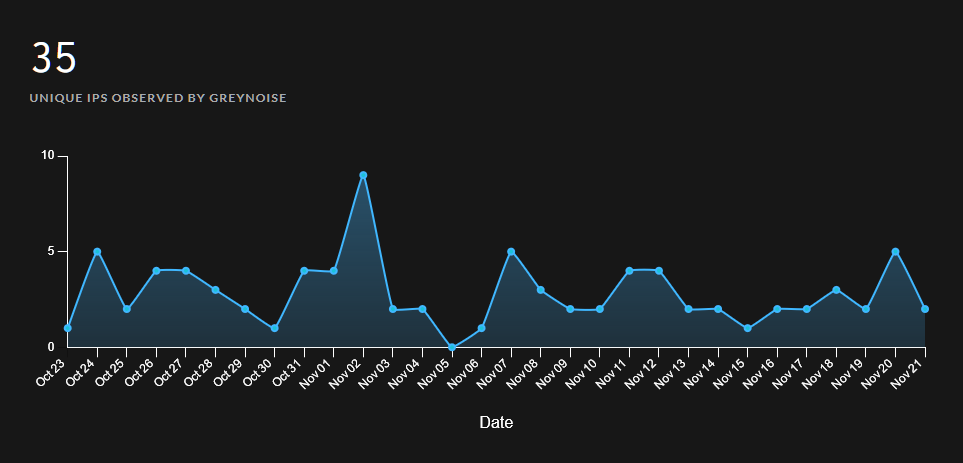

Según investigadores de ruido gris, que han estado rastreando el uso de ProxyNotShell desde finales de septiembre, las vulnerabilidades todavía están siendo atacadas, y puede haber más después de que se publique el exploit.

Déjame recordarte que los atacantes utilizan errores para implementar helicóptero chino shells web en servidores comprometidos para lograr un punto de apoyo en el sistema, robar datos, y también organizar el movimiento lateral en las redes de víctimas.