Los piratas informáticos publicaron en la red un exploit para una vulnerabilidad de día cero que se utiliza activamente en la consola de administración de GoAnywhere MFT. Fortra, la empresa detrás de GoAnywhere MFT, se vio obligado a lanzar un parche de emergencia para corregir este error.

Permítanme recordarles que también informamos que Explotaciones de vulnerabilidades en tres populares WordPress Los complementos aparecieron en la red, y también eso Miles de GitHub Los repositorios propagan malware disfrazado de exploits.

Los medios también escribieron que Explotación PoC para PlayStation 5 Apareció, pero funciona sólo en 30% de los casos.

Ir a cualquier lugar MFT es una herramienta de transferencia de archivos diseñada para ayudar a las organizaciones a compartir archivos de forma segura con socios y mantener registros de auditoría de quién ha accedido a los archivos compartidos.. Detrás de su creación está Fortra (anteriormente conocido como Sistemas de ayuda), que también desarrolla el conocido y ampliamente utilizado Golpe de cobalto herramienta, dirigido a pentesters y equipo rojo, y enfocado en la operación y post-operación.

A finales de la semana pasada, conocido periodista de seguridad de la información Brian Krebs advirtió en su Mastodonte que los desarrolladores de Fortra descubrieron un exploit RCE y ataques al GoAnywhere MFT, después de lo cual se vieron obligados a desactivar temporalmente su servicio SaaS.

Al mismo tiempo, El anuncio oficial de la compañía indicó que la explotación de la vulnerabilidad requiere acceso a la consola administrativa., que en condiciones normales no debería ser accesible a través de Internet en absoluto. Sin embargo, Shodan detecta sobre 1000 Instancias de GoAnywhere disponibles en Internet (aunque sólo sobre 140 Se vieron instalaciones en los puertos. 8000 y 8001, ¿Cuáles son los valores predeterminados utilizados por la consola de administración afectada?).

La empresa reportado (El acceso al boletín es posible sólo para clientes con una cuenta.) que la vulnerabilidad ya se está utilizando en ataques. Fortra ha enumerado indicadores de compromiso para clientes potencialmente afectados, incluyendo un seguimiento de pila específico que debería aparecer en los registros del sistema comprometidos.

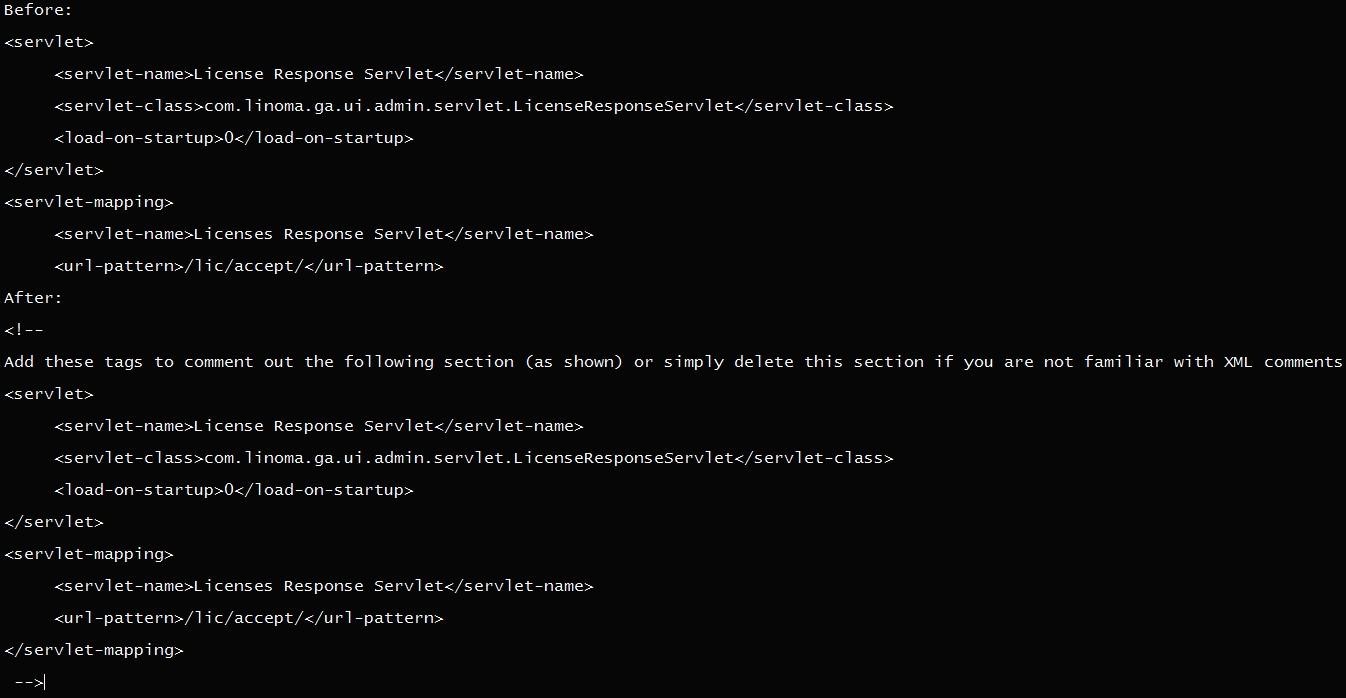

Sin embargo, no hubo solución en ese momento, y los desarrolladores ofrecieron a los usuarios otras formas de reducir los riesgos. En particular, el boletín de seguridad contenía la siguiente instrucción:

- en el sistema de archivos donde está instalado GoAnywhere MFT, editar el archivo [dir_instalación]/adminroot/WEB_INF/web.xml;

- encontrar y eliminar (eliminar o comentar) la configuración del servlet y las asignaciones de servlet como se muestra en la siguiente captura de pantalla;

- reiniciar GoAnywhere MFT.

Sólo un par de días después, los lunes, investigador Florian Hauser de la empresa consultora de seguridad Código blanco publicó los detalles técnicos de la vulnerabilidad en GoAnywhere MFT y el Código de explotación PoC. De acuerdo con él, el problema permitió la ejecución remota de código en servidores GoAnywhere MFT vulnerables sin autenticación.

Hoy, en febrero 7, 2023, Fortra finalmente lanzó un parche de emergencia para esto 0-día vulnerabilidad (7.1.2) e instó a todos los clientes a instalarlo lo antes posible. La empresa enfatizó que «clientes que utilizan el portal de administración disponible a través de Internet» debe encargarse de la instalación especialmente urgente de la solución.