El otoño pasado, investigadores de Pen Test Partners reportado sobre la inseguridad de dispositivos extremadamente inusuales – Cinturones de castidad para hombres Cellmate, fabricado por la empresa china Qiui.

Luego, los analistas escribieron que los dispositivos tienen muchos problemas de seguridad., y los piratas informáticos también pueden bloquearlos y abrirlos de forma remota, y simplemente no hay control manual para «emergencia» apertura o una llave física para Cellmate. Eso es, Los usuarios bloqueados podrían encontrarse en una situación extremadamente desagradable..

El principal problema de Cellmate era su API, que se utiliza para comunicarse entre un dispositivo y una aplicación móvil respectiva. La API resultó estar abierta a todos y no está protegida con contraseña., y a causa de esto, cualquiera puede tomar el control del dispositivo de cualquier usuario. Esto no sólo podría permitir a los piratas informáticos controlar remotamente el Cellmate, pero también ayudó a obtener acceso a la información de la víctima., incluyendo datos de ubicación y contraseñas.

Desgraciadamente, Los desarrolladores de Cellmate no pudieron eliminar de inmediato todos los problemas encontrados por los investigadores., pero publicaron un vídeo en el que demostraron que todavía es posible abrir de emergencia el cinturón de castidad con un destornillador normal..

Tenga en cuenta que actualmente todas las vulnerabilidades parecen estar solucionadas y la última versión de la aplicación puede considerarse segura..

Sin embargo, la computadora que suena ahora informa, citando VXUnderground, que la aplicación claramente no ha sido actualizada por todos, y las intimidantes predicciones de los expertos se hacen realidad.

Como se vio despues, poco después de la divulgación de información sobre los problemas de Cellmate, Los piratas informáticos comenzaron a atacar a los usuarios de la aplicación Qiui Cellmate y bloquear sus dispositivos.. Para desbloquear a las víctimas, ellos exigieron 0.02 bitcóin (acerca de $270 al tipo de cambio en el momento de los ataques, acerca de $720 hoy).

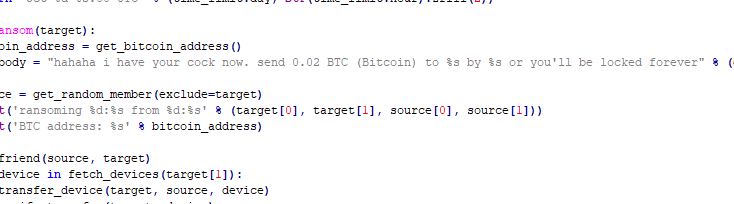

Los investigadores de VXUnderground ya han publicado el código fuente del ransomware ChastityLock, haberlo recibido de terceros no identificados, quien a su vez lo recibió de los piratas informáticos. De acuerdo con la análisis reciente, El malware contiene código que se comunica con los puntos finales de la API Qiui para recuperar información sobre los usuarios., enviar mensajes a aplicaciones víctimas, y agregar amigos.

Los periodistas escriben que los atacantes no sólo exigieron un rescate a los usuarios de juguetes sexuales peligrosos, pero también se burló de sus víctimas. Por ejemplo, después de bloquear, Los atacantes escribieron a las víctimas que habían usado magia para tomar el control de su dispositivo.. Sin embargo, según el periódico, al final, nadie pagó el rescate a los hackers.