Según especialistas en ciberseguridad de Cyble, Los atacantes distribuyen mineros y el ladrón de información RedLine utilizando sitios de descarga para la utilidad falsa MSI Afterburner.. En los últimos tres meses, más que 50 Estos recursos falsos han aparecido en la red..

Déjame recordarte que también hablamos de eso. Djú El ransomware se propaga a través de Discord, Que lleva Línea roja ladrón, y también eso Especialistas del Estado Islámico descubrieron una nueva versión de malware de piratas informáticos rusos LOLI ladrón.

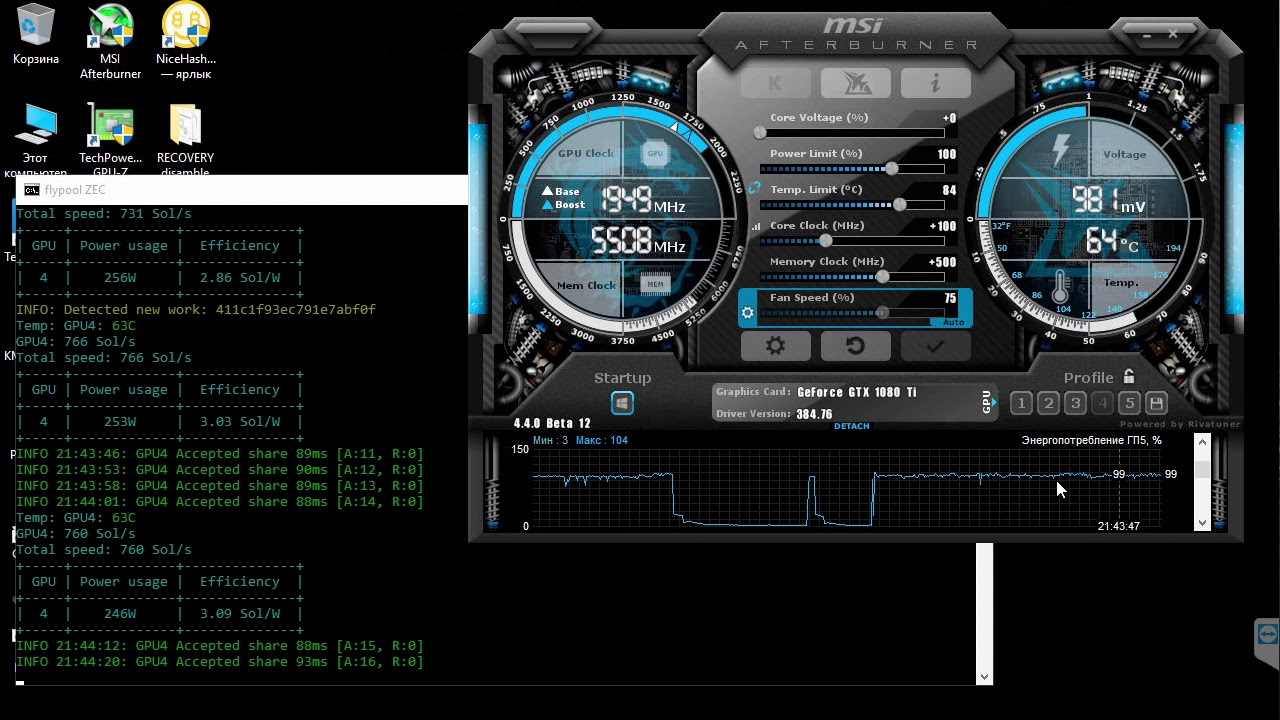

Postquemador MSI es el overclocking de GPU más popular, Herramienta de monitoreo y ajuste que pueden utilizar los propietarios de casi cualquier tarjeta de video., y gracias a esto, Naturalmente, millones de jugadores de todo el mundo lo utilizan..

Pobre de mí, La popularidad de la utilidad la ha convertido en un buen objetivo para los ciberdelincuentes que abusan de la fama de MSI Afterburner para atacar a los usuarios de Windows con potentes tarjetas gráficas que pueden usarse para minar criptomonedas..

Los investigadores decir que la campaña que encontraron utilizó varios dominios que los usuarios podrían confundir con el sitio web oficial de MSI (además, tales recursos fueron más fáciles de promover usando «SEO de sombrero negro»). Algunos de estos dominios se enumeran a continuación.:

- msi-postcombustión–sitio de descarga

- msi-afterburner-download.sitio

- msi-afterburner-download.tech

- msi-afterburner-descargar.online

- msi-afterburner-download.store

- msi-afterburner-download.ru

- msi-afterburner.descargar

- msafterburners.com

- msi-afterburnerr.com

sitio falso

En otros casos, Los dominios no intentaron imitar la marca MSI y probablemente fueron promocionados directamente a través de mensajes privados., foros, y redes sociales:

- git[.]git[.]skblxin[.]matrizauto[.]neto

- git[.]git[.]git[.]skblxin[.]matrizauto[.]neto

- git[.]git[.]git[.]git[.]skblxin[.]matrizauto[.]neto

- git[.]git[.]git[.]git[.]git[.]skblxin[.]matrizauto[.]neto

Ejecutando el archivo de instalación falso de MSI Afterburner (MSIAfterburnerSetup.msi) desde estos sitios instaló el Afterburner real. Pero al mismo tiempo, el instalador descargó e inició silenciosamente el malware RedLine, que se especializa en robo de datos, y el minero XMR en el dispositivo de la víctima.

Una vez instalada, el minero se conecta a su grupo usando un nombre de usuario y contraseña codificados, y luego recopila y transmite datos básicos del sistema a los atacantes. En este caso, el valor de los subprocesos máximos de CPU se establece en 20, superando el número de subprocesos incluso para los procesadores más modernos. Eso es, el malware está configurado para capturar toda la potencia disponible de la máquina infectada.

Al mismo tiempo, el malware comienza a extraer criptomonedas únicamente 60 minutos después de que el procesador entre en modo de espera, eso es, se asegura de que la computadora infectada no realice ninguna tarea que consuma muchos recursos y, más probable, fue dejado desatendido.

Además, el minero usa «-objetivos-sigilosos-cinit», lo que le permite pausar la actividad y limpiar la memoria de la GPU cuando ejecuta ciertos programas enumerados en la sección de objetivos ocultos. Estos pueden ser monitores de procesos., software antivirus, visores de recursos de hardware del dispositivo, y otras herramientas que pueden ayudar a la víctima a detectar un proceso malicioso. Los expertos escriben que el minero se esconde en Taskmgr.exe, ProcessHacker.exe, perfmon.exe, procexp.exe y procexp64.exe.

Mientras el minero utiliza silenciosamente los recursos del sistema de la víctima para minar Monero, el El ladrón RedLine funciona en segundo plano, robando contraseñas, galletas, información del navegador y datos de cualquier billetera de criptomonedas.

El ciclo El informe señala que hasta el momento, Los antivirus no detectan bien los componentes de este MSI Afterburner falso. Por ejemplo, de acuerdo a VirusTotal, el archivo de instalación malicioso MSIAfterburnerSetup.msi es detectado por sólo tres productos de seguridad de 56, y el browser_assistant.exe archivar por sólo dos productos de 67.