El software espía puede considerarse el malware más sofisticado hoy en día.. Nunca actúa abiertamente, utiliza técnicas complicadas, y aparece más a menudo con otros virus. Juntos con su cuñado – malware ladrón – El software espía ayuda a los ciberdelincuentes a encontrar y extraer los datos de las corporaciones atacadas.. Además, ransomware que apunta a individuos (exactamente, STOP/familia Djvu) también puede contener software espía – se utiliza para robar las credenciales y recopilar la información del sistema después del cifrado. Sin embargo, la mayoría de estos casos son bastante comunes. Echemos un vistazo a los ataques de software espía más famosos en 2022.

Referencia tecnica. ¿Qué es el software espía??

Antes de hablar de los ataques con software espía más interesantes, recordemos algunos detalles sobre este malware. Spyware Es un tipo de software malicioso que tiene como objetivo recopilar información sobre el sistema infectado y sus usuarios.. A veces se asocia con ladrón. – un tipo de malware relacionado que a menudo se encuentra junto con el software espía pero que tiene otras funciones. La similitud de formas de difusión y disfraces los convierte en socios ideales..

Spyware is oftentimes presented como un programa corrupto. Puede parecer un Rastreador GPS para tu familia, un bloc de notas, o un cliente alternativo para determinadas redes sociales. Incluso puede que te guste su funcionalidad.; sin embargo, sus mantenedores analizarán su información personal. Y apenas podrá culpar a estos desarrolladores por acceder y almacenar sus datos. – Probablemente lo habías aceptado en el EULA de estos programas..

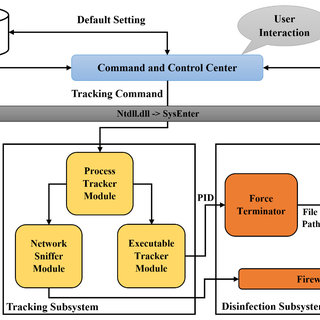

No obstante, durante los ataques que vamos a repasar en ese artículo, El software espía se inyecta como un malware "clásico" – solo un pequeño archivo ejecutable que se inicia junto con el sistema y funciona en silencio. Es mucho más útil cuando intentas infectar una red corporativa con un sistema EDR ejecutándose en ella.. Tamaño de archivo pequeño, ofuscación, la capacidad de metamorfosis, e incluso malware único para cada objetivo – son las características de un software espía “profesional” moderno.

Ataques de software espía famosos en 2022: Ejemplos principales

Las implementaciones de software espía más importantes suelen producirse durante ataques cibernéticos a empresas y junto con otros programas maliciosos.. En particular, El “compañero” más frecuente del software espía es el ransomware.. Malware ladrón, el otro seguidor del spyware, A veces se implementa como parte de software espía.. Es por eso que los casos revisados siempre tendrán aplicado otro malware..

1. Cierre del gobierno del condado de Bernalillo

A principios de año, peculiar ciberataque ocurrió en el condado de Bernalillo, Nuevo Mexico, A NOSOTROS. La violación de datos supuestamente ocurrió en enero. 5, 2022. Los delincuentes lograron irrumpir en el sistema de control de la ciudad., hacerse cargo de los mecanismos de puertas automáticas, y cámaras en las cárceles y cerrar edificios gubernamentales. durante el incidente, Todos los empleados dentro del edificio bloqueado quedaron atrapados. – nadie excepto los ladrones podía abrir las puertas.

Los anuncios oficiales sobre este caso fueron bastante confusos.. Mientras el gobierno de Bernalillo afirmó que se trató de un ataque de ransomware, no se encontró evidencia de cifrado de archivos. Mientras tanto, varios lotes en las subastas Darknet ofrecieron datos sobre la “población de Nuevo México”. Mientras tanto, Ningún otro hecho publicado confirma la filtración además de las palabras de los analistas de ciberseguridad sobre la presencia de software espía en la carga útil.. ¿Lo de Darknet era solo una broma de alguien?, ¿O fue eso de verdad?, o una coincidencia – nadie puede decirlo con seguridad.

2. Fuga de información de empleados de Puma

Puma, un fabricante de ropa deportiva de renombre mundial, zapatos y accesorios, fue atacado en el borde de 2022. El incidente de ciberseguridad duró más de un mes – desde diciembre 2021 a enero 22, 2022, hasta cronos (Proveedor de soluciones de gestión de Puma) logró llegar a los datos. Además del cifrado de archivos, También robaron los datos de casi 6,700 empleados. Los datos del cliente no se vieron afectados, como asegura Cronos.

Resolver ese problema y pagar la compensación tomó otro mes.. Para hacer frente a la pérdida de reputación, Kronos ofreció a la empresa dos años de servicio de seguimiento de identidad de forma gratuita.. También protegieron a sus empleados del robo de identidad y compensaron todos los gastos en recuperación de identidad..

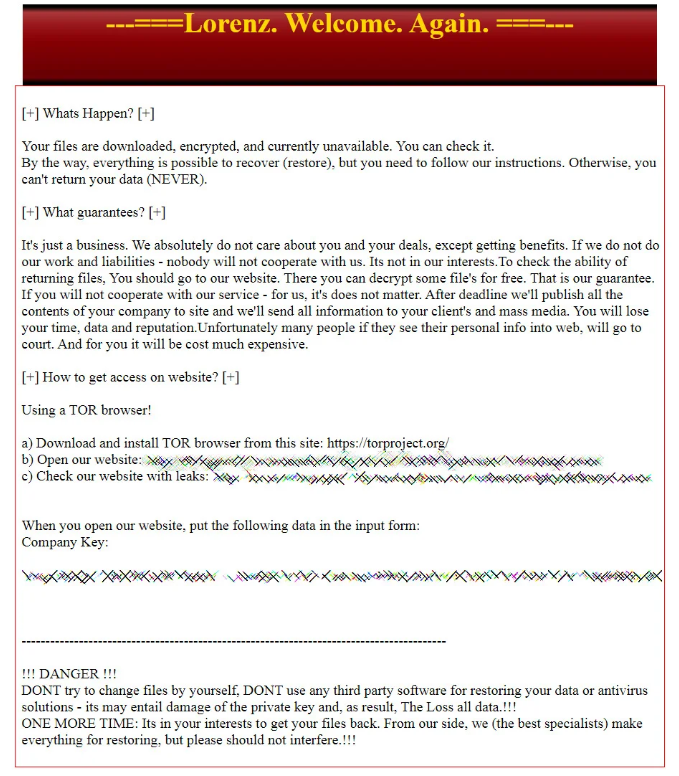

3. Ataque de Hensoldt

hensoldt, una empresa multinacional de tecnología que produce equipos electrónicos para protección y vigilancia fue atacada una semana después del ataque al condado de Bernalillo – en enero 12. Exactamente, Las filiales británicas de esa empresa fueron víctimas de un ataque de ransomware. Nadie ha publicado ninguna evidencia que permita determinar al atacante.. Sin embargo, El grupo Lorenz ya reivindicó este ataque e informó que el rescate (entre $500,000 y $700,000) se le pagó tanto por el descifrado de archivos como por los datos filtrados.

La especificidad de este caso de ataque de software espía es que Hensoldt presta servicios a muchas empresas militares en todo el mundo.. Estas empresas siempre contienen datos valiosos. – no sólo sobre los clientes sino también sobre nuevas investigaciones. Información sobre radares, sistemas optoelectrónicos, y aviónica – la principal especialización de Hensoldt – Puede ser muy valioso para las agencias de inteligencia de diferentes países.. Por eso, Este caso es ruidoso más por la política que por el daño que se hizo..

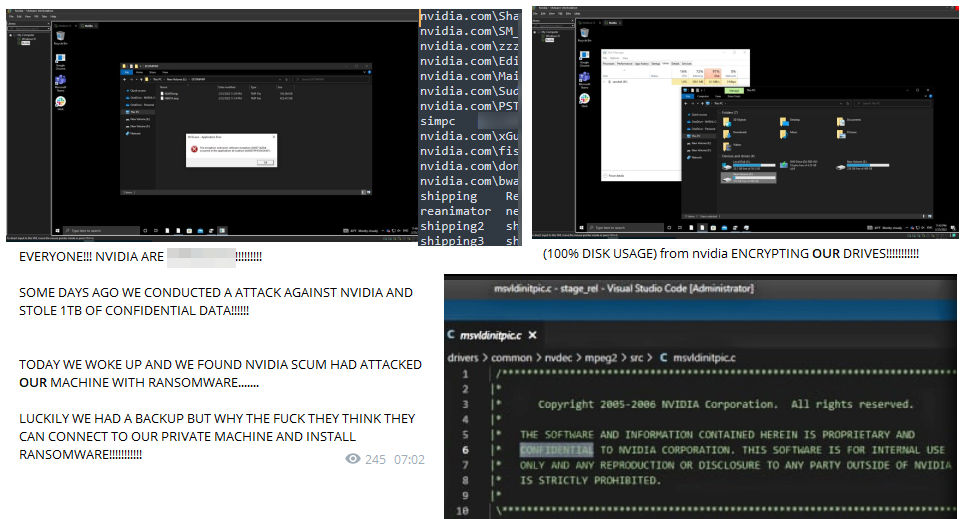

4. nVidia 1TB fuga de datos de usuario

Un infame banda de cibercriminales Lapsu$, que supuestamente está dirigido por un colegial de 16 años, atacó a un gigante de los chips a finales de febrero 2022. El 4 de marzo, La pandilla amenazó con publicar los datos si no se pagaba el rescate.. La empresa asegura que no ven ninguna relación de este incidente con la guerra Rusia-Ucrania. Tal vez, Lo más peculiar de ese hackeo es que Nvidia decidió vengarse y hackear el Lapsu$.. No obstante, este último no se vio afectado por ese allanamiento ya que contaban con un respaldo.

La información filtrada desde Nvidia es diferente y sumamente valiosa. Información propietaria – Códigos fuente del software y firmware de Nvidia., credenciales de empleado, y alguna información sobre los productos en desarrollo. La pandilla publicó todas esas cosas en su Mercado de la red oscura. Los delincuentes dijeron que todavía analizan los datos. – por lo que no lo han eliminado tras el pago del rescate. Posiblemente, Lo pondrán a la venta en el futuro. – por una suma mucho mayor.

5. Violación de datos de Bridgestone

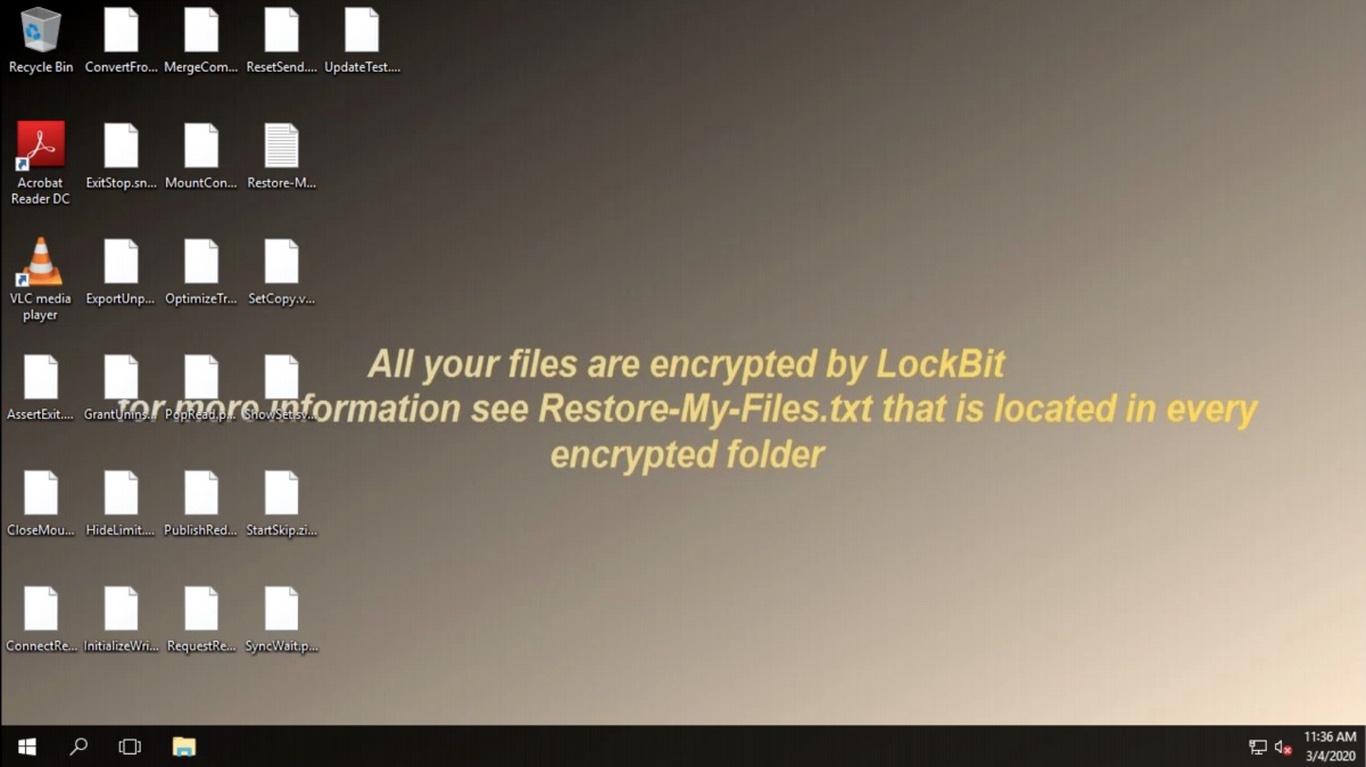

Varios días después del ataque a nVidia, el mayor fabricante de neumáticos para automóviles del mundo fue pirateado por otros actores de amenazas famosos – el grupo LockBit. Especialistas en ciberseguridad detectaron el ataque en curso y desconectaron las instalaciones de red dañadas en América Latina y Norteamérica. Pero eso fue demasiado poco y demasiado tarde.. Los delincuentes lograron cerrar toda la red, provocando que la producción se detuviera durante una semana. Luego publicaron el típico mensaje de doble extorsión., con un plazo de 23:59 Marzo 14.

Este incidente podría haberse evitado. – si Bridgestone hubiera prestado atención al aviso del FBI sobre el indicador de compromiso. El COI relacionado con el ransomware LockBit fue detectado por la Oficina Federal de Investigaciones casi un mes antes del ataque. ¿Fue la imprudencia de la gestión de Bridgestone o la falta de medios para contrarrestarla?? ¿O vimos la repetición de la historia de Coventry?

Conclusión. Cómo proteger los datos de ataques de software espía?

El software espía tiene diferentes formas., dependiendo de su objetivo. Los usuarios individuales probablemente obtendrán en forma de virus troyano – un programa aparentemente legítimo que filtra información sobre el usuario a sus desarrolladores. Contrasta marcadamente con lo que reciben las corporaciones. – un pequeño, Programa difícil de detectar que se enmascara hábilmente en el sistema.. Los consejos son correspondientemente diferentes.

Los usuarios individuales deben prestar atención adicional a los programas que instalan y utilizan.. Exactamente, Se necesita atención adicional a las aplicaciones que solicitan acceso a cosas que quizás no necesiten.. ¿Cómo puede una calculadora usar tu galería?? O por qué la aplicación de navegación puede necesitar tus contactos? Hágase estas preguntas cada vez que instale cosas tan dudosas.

- Cifrado de datos. Los delincuentes no estarán contentos al ver que los datos robados están encriptados – así que aplique el cifrado del disco para que sea inútil para alguien que no tiene una clave. Afortunadamente, Windows tiene un mecanismo de cifrado de disco predeterminado – uno bastante confiable.

- Bloquear la extracción. Cuando el software espía ha recopilado con éxito todos los datos, prepara el entorno para cargar los datos en el C & servidor C. Bloquear las conexiones externas, excluyendo los utilizados por sus empleados, evitará la filtración de datos.

- Cambie las credenciales periódicamente. El producto caducado es el que menos cuesta. Cuándo está en el paquete de datos vendido en Darknet, no hay cadenas de inicio de sesión/contraseña viables. Este paquete no vale nada.. Seguro, en algún momento después de la fuga, estas credenciales serán legítimas, pero a menudo los cambios reducirán sustancialmente el período de caducidad.

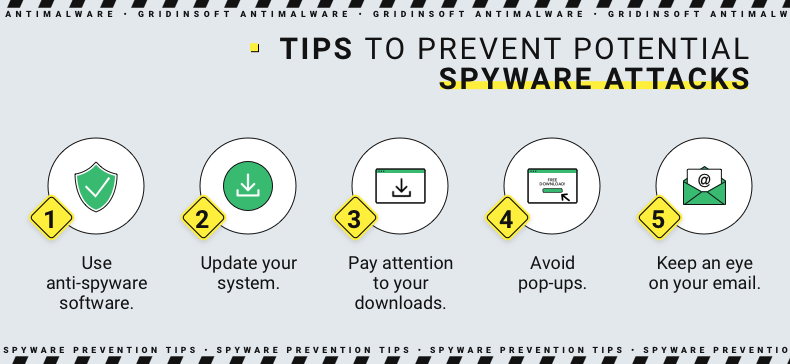

Las medidas antispyware en las corporaciones pueden tener características generales y específicas. El uso de soluciones de seguridad avanzadas y la enseñanza de la ciberhigiene a sus empleados disminuirá las posibilidades de sufrir esta desagradable enfermedad.. Mientras tanto, varios pasos tendrán un efecto, específicamente de software espía. Para evitar esto, te hemos proporcionado una guía para ayudarte protect your device from unwanted threats.