Los expertos de ESET han descubierto el malware FatalRAT, dirigido a usuarios de habla china: la amenaza se distribuye a través de sitios web falsos de aplicaciones populares y se anuncia a través de Google Ads.

Déjame recordarte que también escribimos sobre Los atacantes pueden usar GitHub Codespaces para alojar y distribuir malware, y también te puede interesar nuestro artículo: Virus peligroso & Amenazas de malware en 2023.

Los investigadores dicen que rata fatal ha estado activo desde al menos el verano de 2021 y es capaz de interceptar pulsaciones de teclas, cambiar la resolución de la pantalla de la víctima, descargar y ejecutar archivos, ejecutar comandos de shell arbitrarios, y robar o eliminar datos almacenados en los navegadores.

Publicidad maliciosa

Hasta ahora, la campaña de distribución de malware no ha sido vinculada a ningún grupo de hackers conocido, y los objetivos finales de los atacantes tampoco están claros. Por ejemplo, Los piratas informáticos pueden robar información de las víctimas. (como credenciales) para la venta en foros de la darknet o para su uso posterior en otras campañas maliciosas.

Según los expertos, la mayoría de los ataques se observaron entre agosto 2022 y enero 2023 y usuarios específicos en Taiwán, China y Hong Kong.

También se ha informado de un pequeño número de infecciones en Malasia., Japón, Tailandia, Singapur, Indonesia, Myanmar y Filipinas.

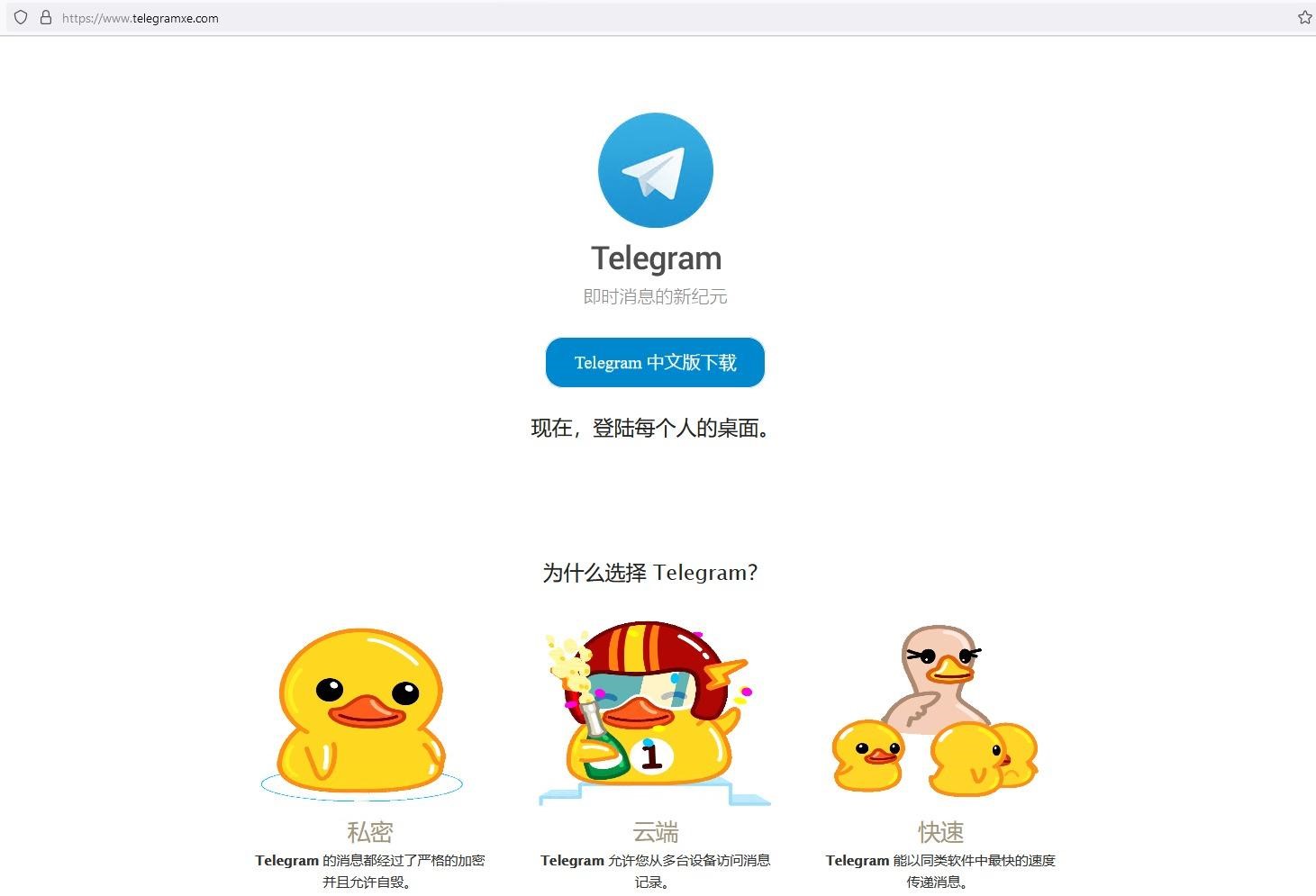

Básicamente, Los piratas informáticos distribuyen su malware a través de sitios web falsos de aplicaciones populares., disfrazado de Google Chrome, Mozilla Firefox, Telegrama, WhatsApp, LÍNEA, Señal, Skype, electro, Método Sogou Pinyin, youdao y Oficina WPS. Algunos sitios ofrecen versiones falsas de aplicaciones en chino, cuando en realidad estas aplicaciones no están disponibles en absoluto en China (por ejemplo, telegrama).

sitio falso

Para atraer a los usuarios a sitios maliciosos, Los piratas informáticos promocionan estos sitios en los resultados de búsqueda de Google a través de Google Ads., al intentar hacer que los sitios de dominios falsos parezcan reales. Estos anuncios maliciosos ahora han sido eliminados..

El ESET El informe señala que los instaladores troyanos descargados de sitios falsos entregaron la aplicación real al dispositivo de la víctima para evitar la detección., así como los archivos necesarios para ejecutar FatalRAT. Los propios instaladores eran archivos .MSI firmados digitalmente y creados con el instalador de Windows..

Según los investigadores, Esta campaña estaba dirigida al mayor número posible de usuarios y podía afectar a cualquiera..

Déjame recordarte que los medios escribieron eso. Estafador de Google se declara culpable $123 Millones de robo.