El FBI y los EE.UU.. Agencia de Infraestructura y Seguridad Cibernética (CISA) informan que a partir de agosto 2022, Los operadores de ransomware en Cuba han recibido más de $60 millones en rescate de sus víctimas (inicialmente, los hackers solicitaron más de $145 millones en rescates) y han atacado a más de 100 organizaciones alrededor del mundo.

El nuevo boletín de seguridad es una continuación directa de un documento similar desde hace un año. Déjame recordarte que en diciembre 2021, se informó que el Cuba ransomware provocó a sus autores $43.9 millón, comprometiendo al menos 49 organizaciones.

También escribimos que La variante del ransomware Cuba implica un plan de doble extorsión.

El FBI también dijo que el $43.9 Millones fueron solo pagos reales a las víctimas., pero los hackers originalmente exigieron más que $74 millones de las víctimas, pero algunos se negaron a pagar.

El FBI y CISA agregó que en el último año, se supo que el ransomware ha ido mejorando sus tácticas y métodos, y ahora lo son asociado con el RomCom troyano de acceso remoto (RATA) y ransomware espía industrial.

Los agentes encargados de hacer cumplir la ley también dijeron en ese momento que rastrearon Ataques a Cuba en sistemas infectados con el Hancitor malware, que utiliza correos electrónicos de phishing, explota vulnerabilidades en Microsoft Intercambio, credenciales comprometidas, o PDR fuerza bruta para acceder a máquinas Windows vulnerables. Una vez que Hancitor está infectado, el acceso a dicho sistema se alquila a otros piratas informáticos que utilizan el modelo de malware como servicio.

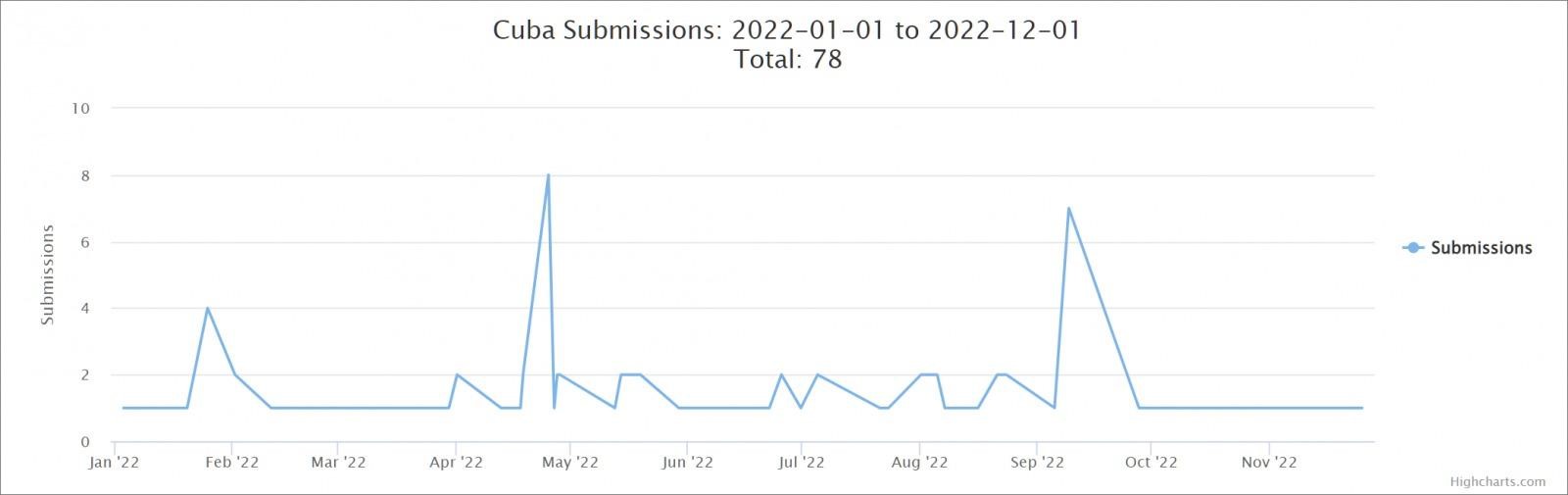

Curiosamente, Las estadísticas de la plataforma ID-Ransomware no permiten calificar al ransomware Cuba como particularmente activo., Y esto sólo demuestra que incluso un ransomware de este tipo puede tener un gran impacto en las víctimas y generar ganancias para sus operadores..