Investigadores de seguridad descubrieron recientemente una vulnerabilidad de día cero en Microsoft Office denominada Follina.. El error se puede explotar mediante la apertura normal de un documento de Word., usarlo para ejecutar comandos maliciosos de PowerShell a través de la herramienta de diagnóstico de Microsoft (MSDT).

Déjame recordarte que también escribimos eso. Caer grupo de hackers robó los códigos fuente de Microsoft productos, y también eso Microsoft no se ha enfrentado plenamente para olla pequeña Ataques en Windows NTLM Relay.

El descubrimiento de follina es una señal muy preocupante, ya que la vulnerabilidad abre un nuevo vector de ataque usando Microsoft Office. El hecho es que el error funciona sin privilegios elevados., permitiendo eludir Windows Defender y no requiere la activación de macros para ejecutar binarios o scripts.

El primer documento malicioso de Word destinado a aprovechar este error fue descubierto por el especialista en seguridad de la información nao_sec, quien vio un archivo en VirusTotal descargado desde una dirección IP bielorrusa. Aparentemente, Los ataques a este problema comenzaron ya en abril. 2022, y los hackers usaron falsificaciones invitaciones a entrevistas y extorsión sexual como cebo para sus víctimas.

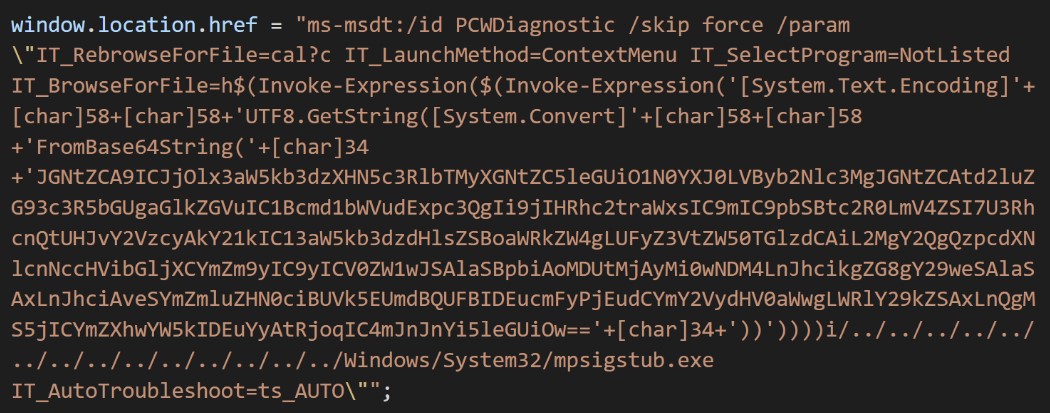

Reconocido experto en seguridad de la información. Kevin Beaumont estudió el hallazgo de su colega, descifró el código y lo explicó en su blog. que esta es una cadena de línea de comando que Microsoft Word ejecuta usando MSDT, incluso si las macros están deshabilitadas. Beaumont explica que un documento de Word malicioso utiliza una función de plantilla remota para descargar un archivo HTML desde un servidor. Luego, este HTML utiliza el esquema URI de Microsoft MS-MSDT para cargar código adicional y ejecutar el código de PowerShell..

Cabe señalar que esto activa la función Vista protegida en Microsoft Office., diseñado para advertir sobre archivos de fuentes potencialmente inseguras, pero, Según Beaumont, Esta advertencia se puede omitir mediante el uso de un formato de texto enriquecido. (rtf) archivo. De este modo, El código malicioso puede funcionar. «incluso sin abrir el documento, eso es, a través de la vista previa en Explorer.»

Según Computadora que suena, Muchos especialistas en seguridad de la información ya han estudiado el documento malicioso encontrado y reprodujo con éxito el exploit en varias versiones de Microsoft Office. Como resultado, los investigadores confirmaron la presencia de una vulnerabilidad en Office 2013, 2016, Office Pro Plus versión de abril (Windows 11 con actualizaciones de mayo) y oficina 2021 versión con todos los parches.

Según los expertos, un atacante puede utilizar dicho exploit para acceder a varios lugares de la red de la víctima. Dependiendo de la carga útil, el atacante puede recopilar hashes de contraseñas de las máquinas Windows de la víctima, que puede ser útil para una mayor post-explotación.

Una descripción técnica detallada del exploit es ya disponible en el Cazadora Blog.

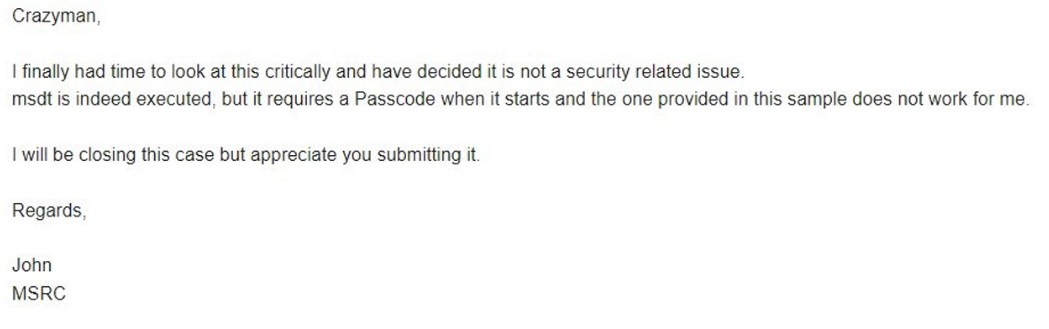

Curiosamente, Ahora resulta que la vulnerabilidad Follina fue descubierta en abril de este año., y Microsoft ya ha sido notificado al respecto.

Así que, según capturas de pantalla publicadas por hombre loco, un miembro de la Grupo cazador de sombras (una asociación de estudiantes universitarios comprometidos en la búsqueda y análisis de APT), Microsoft fue informado sobre la vulnerabilidad, pero la empresa consideró que era «una cuestión no relacionada con la seguridad.» Microsoft argumentó que msdt.exe efectivamente se estaba ejecutando, pero se requiere una contraseña para ejecutar, y la empresa no pudo reproducir el exploit.

Ahora Microsoft ha reconocido que el problema sigue relacionado con la seguridad.: la vulnerabilidad ya ha recibido el identificador CVE-2022-30190, y se informa que el error afecta a todas las versiones de Windows que reciben actualizaciones de seguridad, eso es, Windows 7 y más nuevo, así como servidor 2008 y más nuevo.

Como todavía no hay parche, Los administradores y usuarios pueden bloquear ataques a CVE-2022-30190 deshabilitando el protocolo URI MSDT, que los atacantes utilizan para iniciar depuradores y ejecutar código en sistemas vulnerables.

Aunque la versión de Microsoft Defender 1.367.719.0 ya es capaz de detectar el uso de una vulnerabilidad mediante firmas, y Protected View y Application Guard en Microsoft Office deberían bloquear los ataques, Los expertos en seguridad advierten que las funciones de protección son impotentes si el ataque se realiza a través de una vista previa en el Explorador, y no abriendo un documento. Por lo tanto, También se recomienda desactivar la vista previa en el Explorador de Windows..