Los piratas informáticos utilizan activamente la suplantación de firmas de controladores, que tiene su origen en un laguna en el mecanismo de manejo de controladores en modo kernel de Windows. Afectan en gran medida a las utilidades de código abierto que fueron diseñadas principalmente para eludir temporalmente la firma de controladores., lo que supone un retraso demasiado grande en lo que respecta a las evaluaciones. Sin embargo, los ciberdelincuentes no realizan ninguna prueba., y en lugar de eso, golpea y huye.

Hacks de firmas del controlador del kernel de Windows

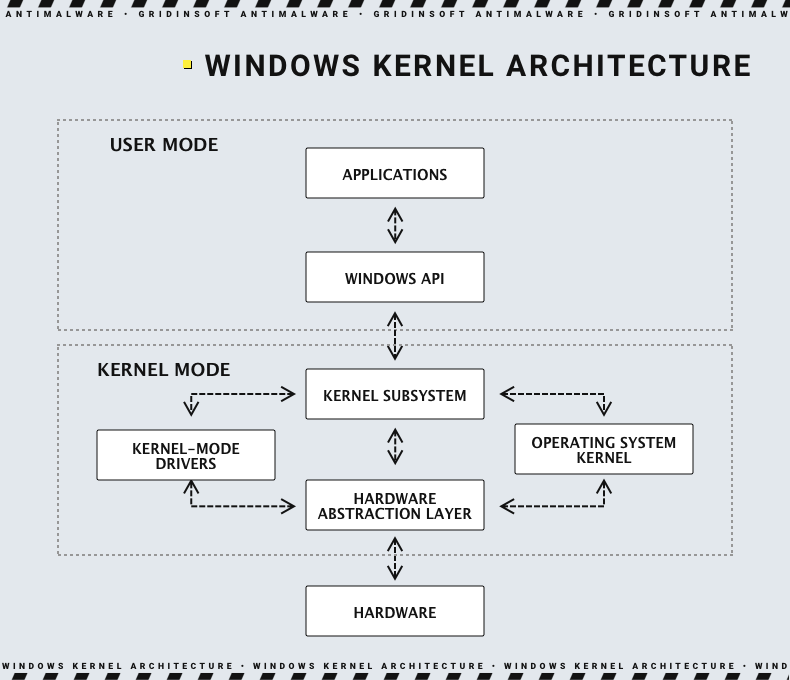

Microsoft tiene una larga trayectoria protegiendo su sistema operativo contra la explotación de controladores maliciosos.. De hecho, Tienen una batalla continua desde temprano. 2007 – la fecha de lanzamiento de Windows Vista. en este parche, los desarrolladores implementaron un mecanismo que prohíbe la ejecución de controladores no firmados. Los controladores a nivel de kernel tienen acceso a cualquier funcionalidad posible tanto del sistema operativo como de los componentes de hardware.. Más, en 2016, Microsoft creó una autoridad de firma de controladores centralizada – Portal de desarrolladores: que es el único lugar para firmar controladores de Windows desde Windows 10 1607 liberar. Todo esto se hizo para disminuir la posibilidad de uso malicioso de un conductor firmado.

Éste, sin embargo, no era adecuado para todos los desarrolladores de software benévolo. Similar a casi cualquier autoridad centralizada, El portal de desarrollador tiene un retraso entre el envío del controlador, su revisión, y recibir una firma. Como resultado, Los procesos urgentes como las pruebas del mundo real o incluso la simple depuración se han vuelto imposibles.. Otra industria en la que se utiliza la falsificación de certificados es la de los trucos de juegos., eso circumvent anti-cheat engine protection implementando en el mismo, nivel del núcleo. Una vez más, el sistema simplemente se niega a ejecutar el controlador una vez que no está firmado.. La única manera aquí era crear un desvío., y en este caso se trataba de una utilidad gratuita de código abierto. llamado HookSignTool y FuckCertVerifyTimeValidity.

¿Cómo funcionan las herramientas de hacking para certificados de conductor??

Ambos programas tienen prácticamente el mismo mecanismo.. Explotan una de las tres reglas de compatibilidad con versiones anteriores para controladores heredados. Microsoft los dejó para hacer drivers firmados antes de julio 29, 2015 posible utilizar – que es esencial para programas y hardware antiguos. esas reglas son:

- El sistema se actualizó desde una versión anterior de Windows a Windows 10 1607

- Los controladores fueron firmados con un certificado de entidad final por parte de la autoridad certificadora con firma cruzada antes de julio. 29, 2015

- El sistema tiene la opción de arranque seguro deshabilitada en el BIOS.

De hecho, Las empresas de servicios públicos tienen como objetivo explotar la segunda regla.. Simplemente falsifican la firma del conductor con la emitida por una CA legítima. antes de la fecha. Y si bien es útil para los desarrolladores de software que necesitan probar algo con urgencia y no tienen tiempo para esperar la reacción de DevPortal., es igualmente útil para los ciberdelincuentes.

Durante la primera mitad de 2023, Los analistas de seguridad han notado numerosos ejemplos de explotación de estas utilidades. para firmar malware que se integra en el sistema como controladores a nivel de kernel. Una integración tan profunda, especialmente considerando la aceptación total del sistema de ese controlador, otorga programas maliciosos con capacidades ilimitadas. Este tipo de malware es difícil de detectar con software antimalware y, ¿Qué es aún peor?, particularmente difícil de eliminar without wiping the disk out.

Microsoft conserva decenas de certificados caducados

Para operar correctamente, los servicios públicos mencionados requieren una fecha de vencimiento, pero certificado no revocado instalado en el sistema. HookSignTool ofrece el suyo propio, FuckCertVerify utiliza un paquete de certificados filtrados para falsificar la firma. Y Estos certificados exactos fueron detectados durante ataques cibernéticos recientes.. Un análisis más profundo revela que Windows tiene más de cien certificados explotables que expiraron hace mucho tiempo. Entre ellos, Los analistas nombran varios que se utilizaron activamente en ataques cibernéticos.:

- Desarrollador de código abierto, Guillermo Zoltan

- Beijing JoinHope Image Technology Ltd.

- Tecnología Co. de Shenzhen Luyoudashi., Limitado.

- Evaluación de seguridad de innovación de Jiangsu Co., Limitado.

- Baoji zhihengtaiye co., ltd

- Tecnología Co. de Zhuhai Liancheng., Limitado.

- Tecnología Co., Ltd de la red de Fuqing Yuntan.

- Desarrollo tecnológico Co. de Beijing Chunbai., Limitado

- Tecnología de red Shaoxing Yiyou Co., Ltd.

- Buen Señor Wei

- NHN USA Inc..

- luca marcone

- HT Srl.

El gran número de certificados chinos se explica por el hecho de que la utilidad HookSignTool está creada por programadores chinos.. Ya que lleva certificados de falsificación de firmas dentro de su paquete de instalación., su ubicación es de esperar. Otro elemento interesante es que Los piratas informáticos que utilizan estas utilidades también parecen ser chinos.. Esta suposición proviene del código de idioma de las muestras de malware de los ataques que utilizaron utilidades de falsificación de certificados..

Cómo protegerse contra malware con certificados falsificados?

Afortunadamente, hay un consejo particularmente fácil, aunque algunas personas pueden odiar su esencia misma. Actualice su Windows: los nuevos parches tienen los certificados que aparecen en estos ataques marcados como no confiables. Microsoft coopera con investigadores y proveedores de ciberseguridad, y cualquier certificado utilizado en tales circunstancias se informa al instante. Pozo, La entrega de actualizaciones puede llevar algún tiempo., pero asegúrese de revisar la pestaña Actualizar, si quieres evitar que algo tan desagradable se ejecute en tu PC.

El problema aquí es el hecho de que el sistema antivirus puede tener problemas para detectar dicha amenaza.. Programas antivirus clásicos, que no tiene funciones de análisis de comportamiento, simplemente perderá un elemento que ha sido legitimado de tal manera. Por esta razón, una solución avanzada es imprescindible. Para corporaciones, esas son soluciones EDR/XDR, que tienen el análisis del comportamiento como su principal fuente de información.. Usuarios domésticos can try GridinSoft Anti-Malware para detectar y eliminar programas maliciosos incluso antes de que estén activos.