Fortinet reveló una vulnerabilidad crítica afectando los productos FortiClient EMS en marzo 2024. Esta vulnerabilidad, categorizado como una inyección SQL, representa una importante amenaza a la ciberseguridad. Sobre todo, tiene el potencial de permitir a atacantes remotos ejecutar comandos arbitrarios en estaciones de trabajo administrativas.

La vulnerabilidad SQLi de Fortinet provoca la ejecución remota de código

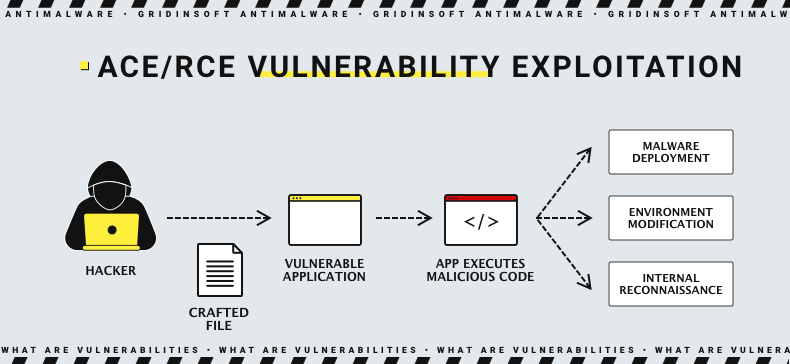

Como he mencionado, la vulnerabilidad es clasificado como inyección SQL, que surge de una neutralización inadecuada de elementos especiales utilizados en comandos SQL. Sin embargo, la explotación exitosa puede conducir a la ejecución del código, incrustado en un paquete especialmente diseñado. Tal combinación de dos otorga a este defecto una calificación CVSS de 9.8.

El descubrimiento fue realizado conjuntamente por Fortinet y el Centro Nacional de Seguridad Cibernética del Reino Unido. (NCSC). Afortunadamente, Actualmente no hay información sobre si la vulnerabilidad explotada en la naturaleza. pero dado la promesa del investigador de publicar indicadores de compromiso (COI), una prueba de concepto (POS), y un blog detallado la próxima semana., la posibilidad es bastante alta.

Descripción general de la vulnerabilidad CVE-2023-48788

la vulnerabilidad, identificado como CVE-2023-48788, se considera grave, con urgente parches han sido lanzados. Las versiones afectadas por la vulnerabilidad incluyen FortiClientEMS 7.2 (versiones 7.2.0 a través de 7.2.2) y FortiClientEMS 7.0 (versiones 7.0.1 a través de 7.0.10).

Un atacante puede aprovechar una vulnerabilidad de inyección SQL (CWE-89) en FortiClientEMS para ejecutar comandos a través de solicitudes HTTP creadas con fines malintencionados en un servidor con privilegios de SISTEMA. Esto pone en peligro la integridad del sistema y podría resultar en un control total del servidor vulnerable.. También resulta especialmente preocupante el hecho de que no se requiere autenticación para explotar la vulnerabilidad. Definitivamente aumenta su clasificación de gravedad..

Recall that in February, Fortinet reveló una crítica ejecución remota de código (ICE) bicho (CVE-2024-21762) en el sistema operativo FortiOS y el proxy web seguro FortiProxy. La compañía también lo señaló como «potencialmente explotado en la naturaleza».

Fortinet lanza parche inmediato

Fortinet recomienda a todos los usuarios actualizar inmediatamente sus sistemas a las últimas versiones para abordar la vulnerabilidad. Además, debería comprobar periódicamente los registros del DAS para solicitudes sospechosas que pueden indicar un intento de explotar la vulnerabilidad.

| Versión | Afectado | Solución |

| FortiOS 7.2 | 7.2.0 a través de 7.2.2 | Actualizar a 7.2.3 o superior |

| FortiOS 7.4 | 7.0.1 a través de 7.0.10 | Actualizar a 7.0.11 o superior |

Los desarrolladores también parcheó varias otras vulnerabilidades esta semana. Estos incluyen una escritura crítica fuera de la matriz (CVE-2023-42789) y desbordamiento de pila basado en buffer (CVE-2023-42790) vulnerabilidad en FortiOS Capture Portal y FortiProxy. También podría «permitir que un atacante interno con acceso al Portal de captura ejecute código o comandos aleatorios a través de solicitudes HTTP especialmente diseñadas».