Los analistas de Cisco Talos escriben que el grupo de hackers de habla rusa Gamaredon (también conocido como oso primitivo, lombriz, IronTiden y Calisto) ataca a organizaciones ucranianas con la ayuda de un nuevo ladrón de información. Los objetivos de esta campaña son los empleados del Estado ucraniano., agencias de defensa y aplicación de la ley.

Déjame recordarte que también escribimos eso. Los grupos de hackers se dividieron: algunos de ellos apoyan a Rusia, otros Ucrania, y eso trucobot Un grupo de hackers ataca sistemáticamente a Ucrania.

Los expertos recuerdan que el Gamaredón El grupo es conocido por utilizar únicamente herramientas patentadas en sus campañas., incluyendo scripts maliciosos, puertas traseras y ladrones de información.

Como parte de la nueva campaña, que comenzó en agosto 2022 y sigue activo, Los piratas informáticos comenzaron a utilizar una nueva herramienta de robo de información. que es capaz de extraer ciertos tipos de archivos de las víctimas’ ordenadores, así como implementar cargas útiles adicionales.

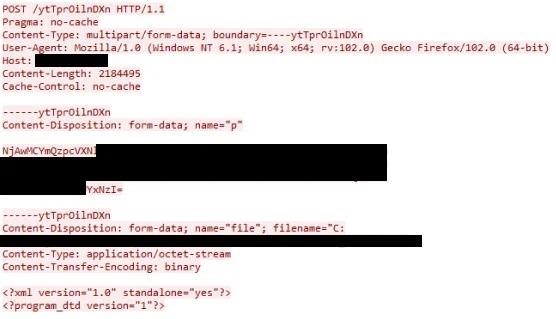

El nuevo malware aún no ha recibido nombre propio, pero se sabe que tiene instrucciones claras para robar archivos con las siguientes extensiones: .doc, .docx, .xls, .rtf, .extraño, .TXT, .jpg, . jpeg, .pdf, .ps1, .rar, .cremallera, .7z y .mdb. El nuevo ladrón de Gamaredon puede robar archivos de dispositivos conectados (local y remoto) creando una solicitud POST para cada archivo robado con metadatos y su contenido.

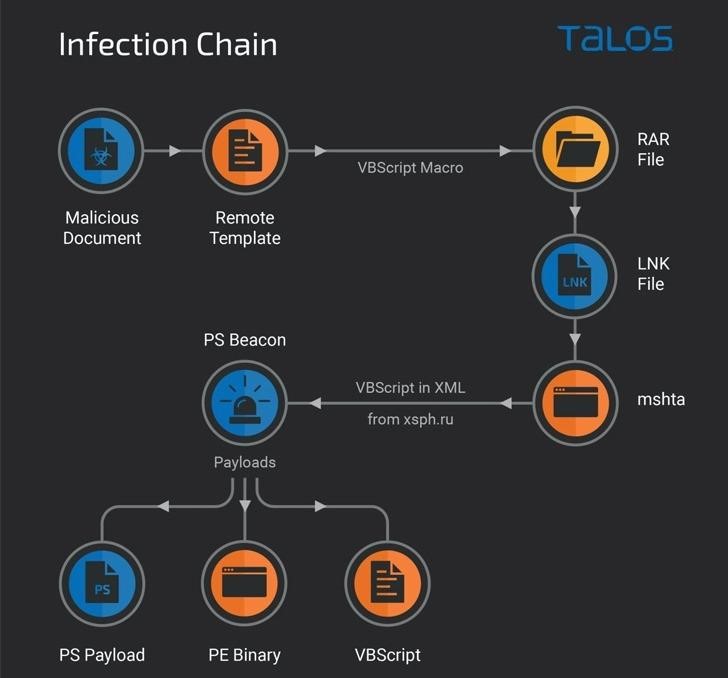

Los expertos dicen que este ladrón de información se propaga a través de correos electrónicos de phishing que contienen oficina de microsoft documentos con macros VBS maliciosas. El código VBS está oculto en plantillas remotas y se ejecuta cuando se abre el documento., después de lo cual carga el archivo RAR con archivos LNK.

Los archivos LNK están diseñados para ejecutar mshta.exe para descargar y analizar un archivo XML remoto que ejecuta un malware secuencia de comandos de PowerShell que Gamaredon ha utilizado anteriormente en sus campañas de espionaje.

Se carga y ejecuta otro script de PowerShell para recopilar datos sobre el sistema infectado. (nombre de la computadora, VSN, captura de pantalla codificada en base64) y luego enviar esta información a un servidor remoto.