Los investigadores de seguridad en la nube han descubierto dos vulnerabilidades de escalada de privilegios fácilmente explotables llamadas GameOver(lay) en el módulo Ubuntu OverlayFS. Estas vulnerabilidades podrían afectar 40% de usuarios de Ubuntu.

¿Qué es OverlayFS??

OverlayFS en Linux es un sistema de archivos unificado utilizado en contenedores Docker. Su función – modificar archivos sin cambiar el sistema de archivos base. OverlayFS permite superponer un árbol de directorios encima de otro con acceso restringido de solo lectura. Los cambios se guardan en la capa superior., haciéndolo ideal para Live CD y otros usos. A diferencia de otros sistemas de archivos, las acciones van directamente al sistema de archivos subyacente, resultando en una implementación simple y eficiente.

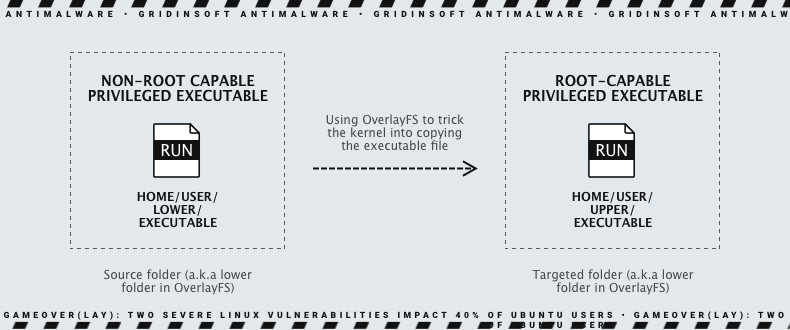

Sin embargo, También puede ser un riesgo para la seguridad., permitir a los usuarios realizar operaciones no deseadas en otros sistemas de archivos. Múltiples vulnerabilidades han sido encontrados en OverlayFS, usando las mismas primitivas para eludir las restricciones de seguridad básicas de Linux. OverlayFS de Ubuntu tiene fallas importantes que permiten la creación de ejecutables que pueden escalar privilegios a root. Los investigadores descubrieron que era posible crear un archivo ejecutable con capacidades de archivo de "ámbito" y engañar al kernel de Ubuntu.. De este modo lo copia en una ubicación diferente con capacidades "sin alcance", otorgar privilegios de root a cualquiera que lo ejecute. La vulnerabilidad recientemente descubierta de Ubuntu tiene el mismo flujo que una 2020 Vulnerabilidad del kernel de Linux, y no está claro cómo Ubuntu se volvió vulnerable a un problema ya abordado.

GameOver(lay) Vulnerabilidades configuran usuarios de Ubuntu

Los investigadores han descubierto Dos vulnerabilidades del sistema operativo Ubuntu Linux que podrían otorgar a los atacantes privilegios elevados. Los dos errores afectan a OverlayFS, un sistema de archivos Linux ampliamente utilizado. Las vulnerabilidades se denominan GameOver.(lay) y se rastrean como CVE-2023-2640 y CVE-2023-32629 y tienen una puntuación CVSS alta de 7.8. A propósito, Estos problemas son exclusivos de Ubuntu., solo una de las versiones de Linux. Están relacionados con los cambios de Ubuntu en 2018 a su versión del módulo OverlayFS, específicamente la configuración de atributos extendidos que definen los permisos del usuario. Es importante tener en cuenta que, si bien estas vulnerabilidades son fáciles de explotar, Requieren acceso de usuario local., lo que debería limitar la superficie de ataque. Sin embargo, Ubuntu parchó las vulnerabilidades en julio 24, 2023, y se recomienda encarecidamente a los usuarios que actualicen sus kernels.

Acerca de CVE-2023-2640 y CVE-2023-32629

En lenguaje sencillo, GameOver(lay) permite la creación de un archivo ejecutable con capacidades de archivo con alcance y engaña al Kernel de Ubuntu para que lo mueva a una ubicación diferente con capacidades sin alcance. Permite que cualquiera que lo ejecute obtenga privilegios similares a los de root.. Aquí se resumen dos vulnerabilidades.:

CVE-2023-2640 – En los kernels de Ubuntu con c914c0e27eb0 y «UBUNTU: SALSA: superposiciones: Omitir la verificación de permisos para Trusted.overlayfs.* xattrs,» un usuario sin privilegios puede establecer atributos extendidos privilegiados en archivos montados, provocando que se establezcan en archivos superiores sin los controles de seguridad adecuados.

CVE-2023-32629 – Hay un vulnerabilidad de escalada de privilegios locales en Ubuntu Kernels overlayfs ovl_copy_up_meta_inode_data, que omite las comprobaciones de permisos al llamar a ovl_do_setxattr en los kernels de Ubuntu. GameOver(lay) permite a un atacante crear un archivo ejecutable con capacidades de archivo con alcance y engañar al Kernel de Ubuntu para que lo copie en una ubicación diferente con capacidades sin alcance, otorgar privilegios similares a los de root a cualquiera que lo ejecute.