Los expertos de Trend Micro han descubierto que los piratas informáticos están abusando del controlador anti-trampas del popular juego Genshin Impact para desactivar el software antivirus durante los ataques de ransomware.. Mhypro2.sys da acceso a la memoria de cualquier proceso y kernel., y también es capaz de finalizar procesos con los privilegios más altos.

Déjame recordarte que también escribimos eso. Tencent y la policía china llevaron a cabo una operación conjunta contra los desarrolladores de trampas de juegos.

El mhypro2.sys problema se conoce desde al menos 2020, y los expertos en seguridad de la información llevan mucho tiempo apelando a los fabricantes de sistemas antitrampas en general, ya que la mayoría de estas soluciones funcionan en el anillo 0 nivel, que difícilmente puede considerarse seguro.

En el caso de mhypro2.sys, los recursos de los peritos no surtieron efecto, el certificado de firma de código no fue revocado, y por lo tanto el programa aún se puede instalar en Windows sin dar la alarma. Peor, desde 2020, dos Explotaciones de PoC están disponibles en GitHub En seguida y una descripción detallada de cómo puede usar anti-trampas desde el modo de usuario para leer/escribir la memoria del kernel con privilegios en el modo kernel, terminar procesos específicos, etcétera.

Un reciente Tendencia Micro estados del informe que los piratas informáticos han estado abusando del conductor desde julio 2022 y usarlo para deshabilitar las soluciones de seguridad configuradas correctamente.

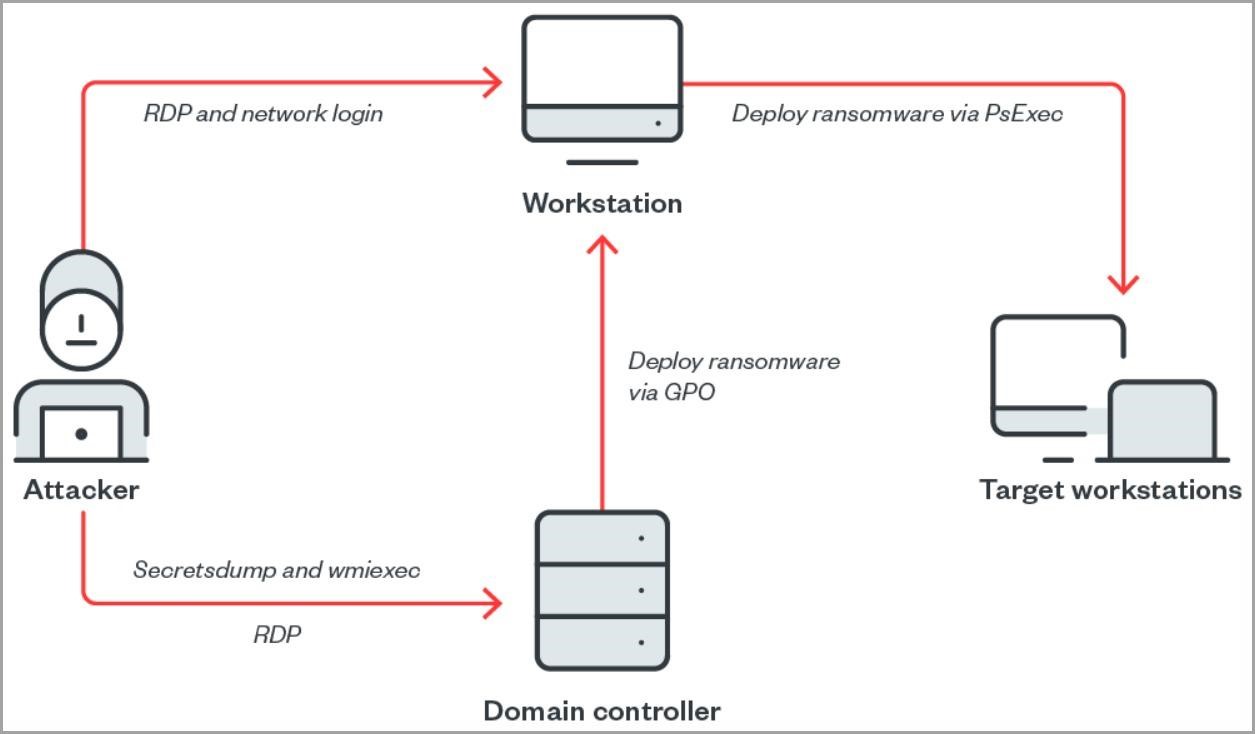

Los analistas escriben que en el ejemplo que estudiaron., los atacantes utilizaron volcado de secretos y wmiexec contra la máquina objetivo, y luego conectado al controlador de dominio a través de PDR usando credenciales de administrador robadas.

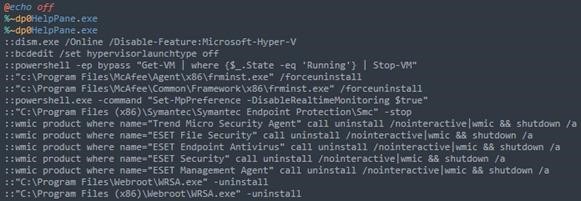

La primera acción tomada por los piratas informáticos en la máquina comprometida fue transferir mhyprot2.sys al escritorio junto con el ejecutable malicioso. Kill_svc.exe que se utilizó para instalar el controlador. Luego, los atacantes descargaron el archivo avg.msi., que a su vez descargó y ejecutó los siguientes cuatro archivos:

- inicio de sesión.bat – lanza HelpPane.exe, «mata» el antivirus y otros servicios, lanza svchost.exe;

- Panel de ayuda.exe – se disfraza de Microsoft Archivo ejecutable de ayuda y soporte, similar a kill_svc.exe, mientras instala mhyprot2.sys y «mata» servicios antivirus;

- mhyprot2.sys – Impacto de Genshin conductor anti-trampas;

- svchost.exe – Una carga útil de ransomware sin nombre.

En este incidente, Los piratas informáticos intentaron tres veces cifrar los archivos en la estación de trabajo comprometida., pero no tuvieron éxito, pero los servicios antivirus se desactivaron con éxito. Al final, los atacantes simplemente movieron logon.bat al escritorio, ejecutándolo manualmente, Y funcionó.

Al final del ataque, los hackers subieron el controlador, Secuestro de datos, y el ejecutable kill_svc.exe en un recurso compartido de red para implementación masiva, con el objetivo de infectar tantas estaciones de trabajo como sea posible.

Trend Micro advierte que los piratas informáticos pueden seguir utilizando el módulo anti-trampas, porque incluso si el proveedor soluciona la vulnerabilidad, Las versiones antiguas de mhypro2.sys seguirán en uso., y el módulo se puede integrar en cualquier malware. Al mismo tiempo, Los expertos señalan que, si bien los módulos de firma de código que actúan como controladores de dispositivos de los que se puede abusar siguen siendo bastante raros.

En respuesta a la publicación de este informe, conocido experto en seguridad de la información Kevin Beaumont anotado en Gorjeo que los administradores pueden protegerse contra esta amenaza bloqueando el hash «0466e90bf0e83b776ca8716e01d35a8a2e5f96d3», que corresponde al controlador mhypro2.sys vulnerable.