Los desarrolladores de GitHub revisan la política de publicación de exploits y quieren discutir con la comunidad de seguridad de la información una serie de cambios en las reglas del sitio.. Estas reglas determinan cómo los empleados manejan el malware y los exploits cargados en la plataforma..

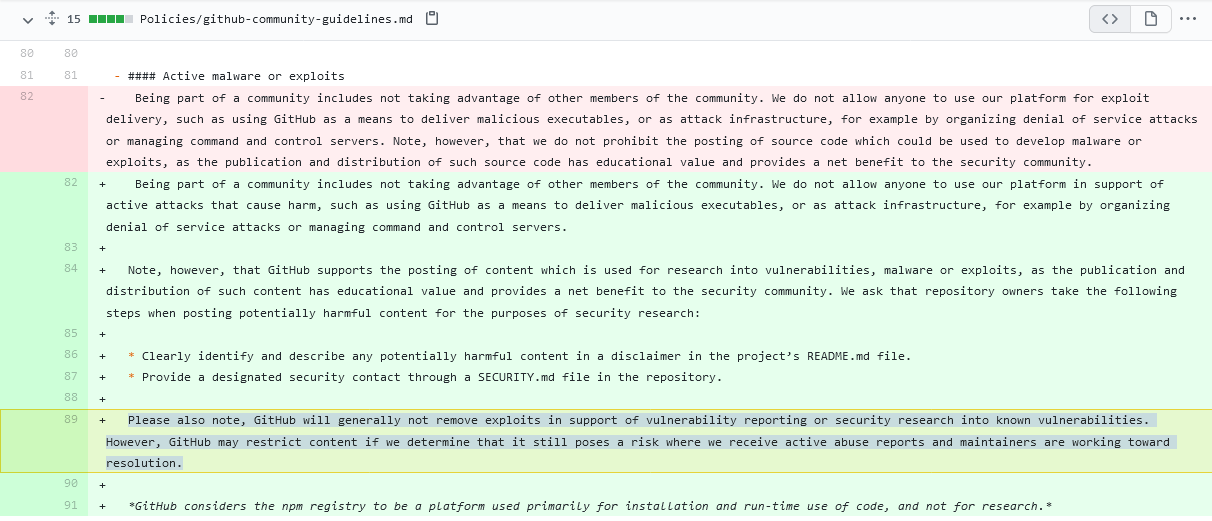

El cambios propuestos Implica que GitHub establecerá reglas más claras sobre lo que cuenta como código que se utiliza para investigar vulnerabilidades y lo que cuenta como código que los atacantes usan indebidamente para ataques reales.. El problema es que ahora esta línea se desdibuja. Cualquiera puede cargar malware o exploits en GitHub con la etiqueta "para investigación de seguridad".,” y el personal de GitHub probablemente permitirá la publicación de dicho código..

GitHub ahora pide a los propietarios de proyectos que indiquen claramente el significado de su código y si puede usarse para dañar a otros.. También, Los empleados de GitHub quieren poder intervenir en la situación en determinados casos., En particular, limitar o eliminar el código destinado a la investigación de seguridad de la información, si ya se usa para ataques reales.

Hanley y GitHub piden a la comunidad que proporcione comentarios (aquí) en esta iniciativa para trabajar juntos para determinar dónde se encuentra la línea entre la investigación de seguridad y el código malicioso real.

Lo que está pasando es consecuencia directa del escándalo que comenzó el mes pasado.. Déjame recordarte que a principios de marzo 2021, Microsoft, que posee GitHub, anunció una serie de vulnerabilidades de ProxyLogon que fueron utilizadas por grupos de piratas informáticos para atacar servidores Exchange en todo el mundo.

Luego, el fabricante del sistema operativo lanzó parches., y una semana después, un investigador de ciberseguridad vietnamita revirtió estas correcciones y creó un exploit PoC para ProxyLogon basado en ellas, que luego se subió a GitHub. A las pocas horas de cargar el código en GitHub, El equipo de seguridad de Microsoft intervino y eliminó la PoC del experto, provocando indignación y críticas de la industria hacia Microsoft.

Aunque en aquel entonces Microsoft simplemente intentaba proteger a los propietarios de servidores Exchange de los ataques., y GitHub finalmente permitió que el investigador y otros volvieran a cargar el código de explotación en el sitio., ahora GitHub todavía quiere eliminar todas las ambigüedades en las políticas de su plataforma para que situaciones similares no vuelvan a suceder.

No está claro si GitHub planea escuchar los comentarios que recibe de la gente., o si la empresa aprobará los cambios propuestos de todos modos, ganando así la oportunidad de intervenir si cree que cierto código puede usarse para ataques.

La propuesta de la empresa ya ha suscitado un acalorado debate en la web, y las opiniones están divididas. Algunos están de acuerdo con los cambios propuestos., mientras que otros están contentos con la situación actual, cuando los usuarios pueden reportar código malicioso a GitHub para su eliminación, pero la plataforma permite publicar exploits PoC, incluso si ya están abusados.

El hecho es que los exploits a menudo se vuelven a publicar en otras plataformas., por lo que eliminar PoC de GitHub no significa que los atacantes no podrán aprovecharlos.