Expertos del Instituto de Ciencias de la Computación Avanzada de Leiden han descubierto miles de repositorios de GitHub con exploits PoC falsos para diversas vulnerabilidades que propagan malware..

Resultó que la probabilidad de infección con malware al descargar PoC puede alcanzar 10.3%, incluso si se excluyen las falsificaciones absolutas.

Permítanme recordarles que también informamos que GitHub remoto Inicio de sesión proxy explotar y ha sido criticado, y también eso Uso de los piratas informáticos CircleCI Notificaciones falsas para acceder a cuentas de GitHub.

Los expertos escriben que GitHub es una de las plataformas más grandes para alojar código., e investigadores de todo el mundo lo utilizan para publicar exploits PoC para que otros miembros de la comunidad de seguridad de la información puedan probar parches., determinar el impacto y la escala de los errores.

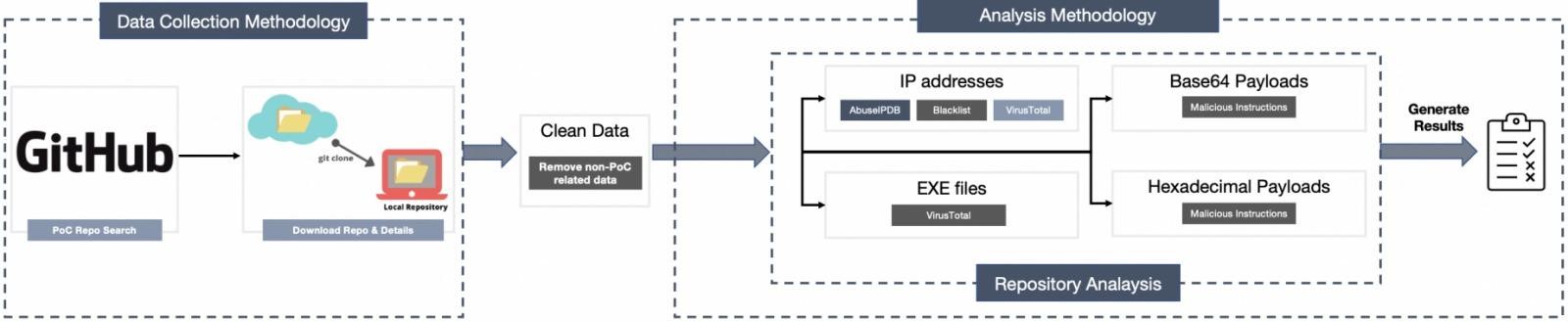

para su estudio, los expertos analizaron más de 47,300 repositorios ofreciendo exploits para varias vulnerabilidades descubiertas entre 2017 y 2021. Se utilizaron los siguientes métodos para el análisis..

- Análisis de direcciones IP. Comparación de la dirección IP del autor de PoC con listas negras públicas, así como Total de virus y AbusoIPDB.

- Análisis binario. Comprobación de los archivos ejecutables proporcionados y sus hashes a través de VirusTotal.

- Análisis hexadecimal y Base64. Convertir archivos ofuscados antes de realizar comprobaciones binarias y de IP.

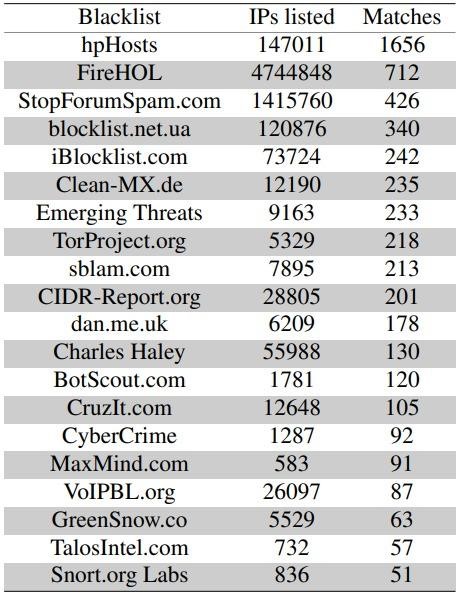

Como resultado, fuera de 150,734 direcciones IP únicas, 2864 fueron incluidos en la lista negra (1522 fueron identificados como maliciosos por Virus Total, y otro 1069 estaban presentes en la base de datos AbuseIPDB).

Durante el análisis binario, un conjunto de 6160 Se examinaron los archivos ejecutables., y 2164 entre ellos se encontraron muestras maliciosas, situado en 1398 repositorios.

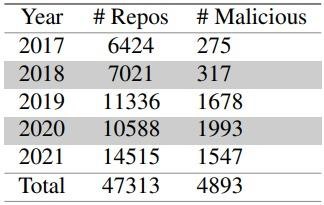

En total, 4,893 fuera de 47,313 En esta revisión se descubrió que los repositorios analizados eran maliciosos., con la mayoría de los PoC peligrosos que se encuentran asociados con 2020 vulnerabilidades.

Después de examinar algunas de estas hazañas falsas, Los investigadores encontraron muchos programas maliciosos y scripts maliciosos diferentes., desde troyanos de acceso remoto hasta Golpe de cobalto.

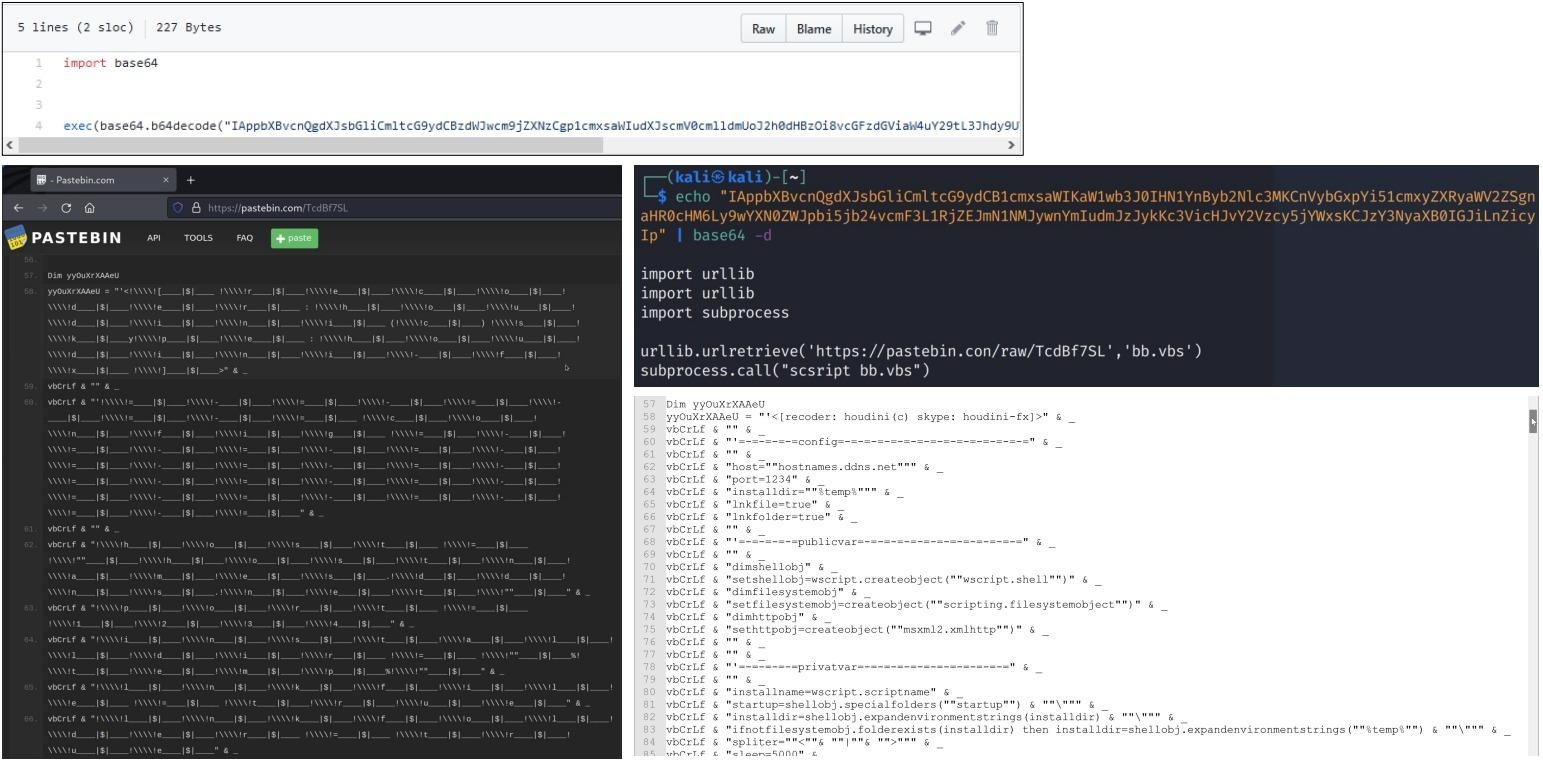

Por ejemplo, en un ejemplo, el PoC falso para CVE-2019-0708, comúnmente conocido como azulmantener, contenía un script Python base64 ofuscado que extraía VBScript de Pastebin. Este guión fue RATA Houdini, un antiguo troyano JavaScript que admite la ejecución remota de comandos a través de la línea de comandos de Windows.

En otro caso, Los investigadores descubrieron un exploit falso que era un ladrón de información que recopila información del sistema., dirección IP, y agente de usuario de un sistema infectado. Dado que esta PoC fue anteriormente creado como un experimento por otro investigador, Los expertos consideraron que su descubrimiento era la confirmación de que su enfoque estaba funcionando..

Los expertos concluyeron que no se debe confiar ciegamente en los repositorios de GitHub, porque el contenido no está moderado aquí. Según los autores del informe, Todos los evaluadores deben seguir los siguientes pasos antes de trabajar con exploits.:

- Lea atentamente el código que planea ejecutar en su red o en la red del cliente.;

- si el código está seriamente confuso y lleva demasiado tiempo analizarlo manualmente, debes colocarlo en un ambiente aislado (por ejemplo, una máquina virtual) y comprobar la red en busca de tráfico sospechoso;

- utilice herramientas de análisis de código abierto como VirusTotal para comprobar archivos binarios.

Los investigadores escriben que han notificado a GitHub sobre todos los repositorios maliciosos., pero llevará algún tiempo comprobarlos y eliminarlos., así que por ahora, muchos de ellos todavía están disponibles para todos.