Google publicó un informe grande detallando cómo expusieron una sofisticada campaña de piratería que se descubrió a principios 2020. La campaña estaba dirigida a usuarios de Android y Windows., y los atacantes aprovecharon para ataques cuatro vulnerabilidades de día cero.

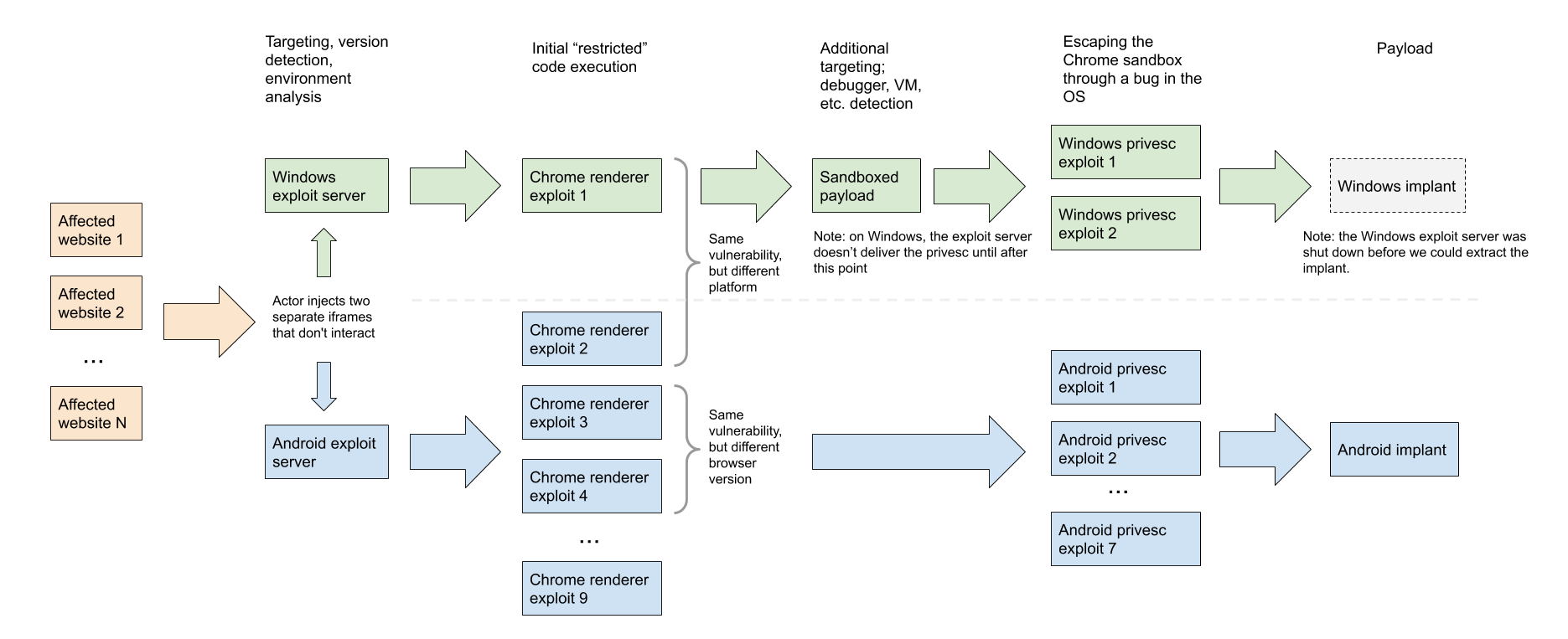

Los investigadores dicen que los ataques que descubrieron se llevaron a cabo desde dos servidores de exploits. (uno para android, el otro para windows) y utilizó una técnica de abrevadero.

Ambos servidores aprovecharon las vulnerabilidades de Google Chrome para afianzarse entre las víctimas.’ dispositivos. Próximo, Los atacantes implementaron el exploit a nivel del sistema operativo para obtener más control sobre el dispositivo infectado..

Las cadenas de exploits del atacante presentaban combinaciones de vulnerabilidades de día cero., así como otros problemas recientes que los desarrolladores ya han solucionado. Así que, cuatro errores en Google Chrome estaban relacionados con el renderizador, y uno de ellos en el momento de la detección era de día 0. En Windows, Los piratas informáticos explotaron dos vulnerabilidades de día cero que les permitieron escapar de la zona de pruebas..

Además, los atacantes tenían un «suite de escalada de privilegios» de exploits conocidos para vulnerabilidades conocidas en Android. Al mismo tiempo, Los expertos señalan que los piratas informáticos supuestamente utilizaron vulnerabilidades de día 0 en Android, simplemente no almacenaron exploits para ellos en el servidor descubierto.

Los cuatro errores de día 0 mencionados anteriormente son:

- CVE-2020-6418 — Vulnerabilidad de Chrome en TurboFan (arreglado en febrero 2020);

- CVE-2020-0938 — Vulnerabilidad de fuentes de Windows (arreglado en abril 2020);

- CVE-2020-1020 — Vulnerabilidad de fuentes de Windows (arreglado en abril 2020);

- CVE-2020-1027 — Vulnerabilidad CSRSS de Windows (arreglado en abril 2020).

Atacantes’ Los expertos describen las cadenas de exploits como herramientas "diseñadas para ser más eficientes y flexibles a través de su modularidad"..

Desgraciadamente, Google aún no ha publicado ningún detalle sobre los propios atacantes o las víctimas a las que se dirigieron..

A propósito, como informamos, Gridinsoft se convierte en socio de seguridad de la información de Google.