Los especialistas de Fortinet han descubierto un nuevo malware GoTrim escrito en Go que escanea Internet en busca de sitios de WordPress y los fuerza brutamente adivinando la contraseña del administrador..

Estos ataques pueden conducir a la implementación de malware., la introducción de scripts en sitios web para robar tarjetas bancarias, la colocación de páginas de phishing, y otros escenarios de ataque que potencialmente afectan a millones de usuarios (dependiendo de la popularidad de los recursos pirateados).

Déjame recordarte que también escribimos eso. Nueva versión de Truebot Explota vulnerabilidades en Auditor de red Y Petirrojo frambuesa Gusano, y también eso Ucrania fue golpeada por ataques DDoS de hackers WordPress Sitios.

Los expertos escriben que IrRecortar todavía está en desarrollo, pero ya tiene características poderosas. Los ataques de botnets comenzaron a finales de septiembre 2022 y todavía están en curso.

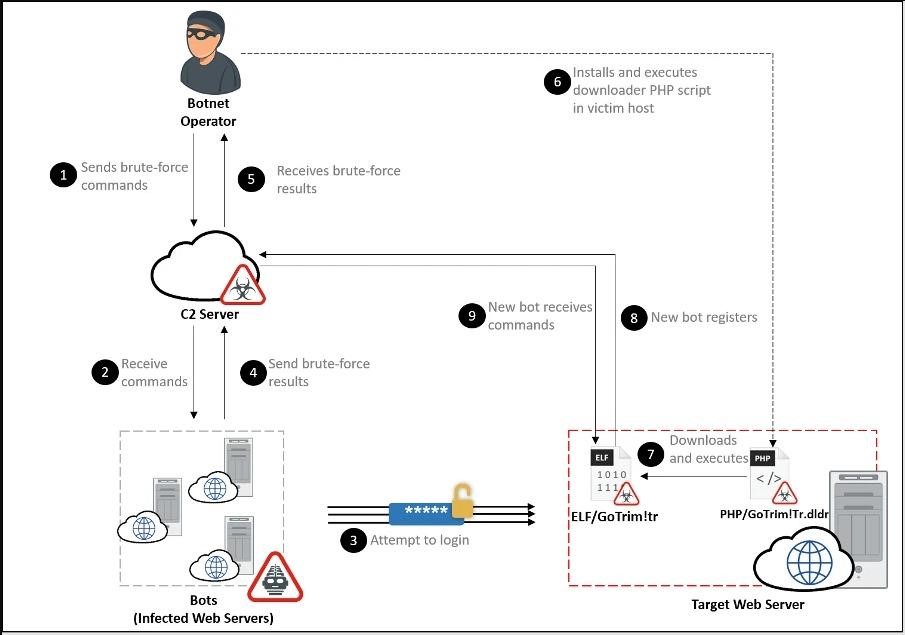

Los operadores de malware proporcionan a sus bots una larga lista de recursos de destino y una lista de credenciales., después de lo cual el malware se conecta a cada sitio e intenta forzar bruscamente las cuentas de administrador utilizando nombres de usuario y contraseñas de la lista existente..

Si tiene éxito, GoTrim inicia sesión en el sitio pirateado y envía información sobre la nueva infección al servidor de comando y control (incluyendo el ID del bot en forma de hash MD5). Luego, el malware utiliza scripts PHP para extraer el cliente del bot GoTrim de una URL codificada., y luego elimina tanto el script como el componente de fuerza bruta del sistema infectado.

De hecho, GoTrim puede funcionar en dos modos: «cliente» y «servidor». En modo cliente, el malware inicia una conexión con el servidor de control de la botnet, mientras está en modo servidor, inicia un servidor HTTP y espera solicitudes entrantes. Por ejemplo, si un punto final pirateado está conectado directamente a Internet, el malware usa el modo servidor por defecto.

GoTrim envía solicitudes al servidor del atacante cada pocos minutos, y si el bot no recibe respuesta después 100 intentos, dejará de funcionar.

La C&El servidor C puede enviar los siguientes comandos cifrados a GoTrim:

- comprobar las credenciales proporcionadas para los dominios de WordPress;

- comprobar las credenciales proporcionadas para Joomla! (aun no implementado);

- comprobar las credenciales proporcionadas para Carrito abierto dominios;

- verificar las credenciales proporcionadas para Motor de vida de datos dominios (aun no implementado);

- detectar instalaciones de CMS WordPress, Joomla!, OpenCart o Data Life Engine en el dominio;

- eliminar malware.

Curiosamente, la botnet intentó evitar la atención del equipo de seguridad de WordPress y no atacó los sitios alojados en WordPress.com, solo apuntar a sitios con sus propios servidores. Esto se implementa comprobando el encabezado HTTP Referer para «wordpress.com».

También se observa que si el sitio de destino utiliza un complemento CAPTCHA para combatir los bots, el malware lo detectará y descargará el solucionador adecuado. GoTrim actualmente admite siete complementos CAPTCHA populares.

Además, Los expertos notaron que la botnet evita atacar los sitios alojados en 1gb.ru., pero no se han establecido las razones exactas de este comportamiento., aunque es muy posible que los hackers que crearon el malware simplemente estén en Rusia, pero están buscando una oportunidad para lavar dinero.

Para protegerse contra GoTrim y otras amenazas similares, Los expertos recomiendan que los administradores del sitio utilicen contraseñas seguras., no reutilizar contraseñas, y siempre usa la autenticación de dos factores, si es posible.