La publicidad maliciosa en la Búsqueda de Google es un hecho desagradable en el que Aparecen anuncios maliciosos en los resultados del motor de búsqueda.. Estos anuncios están destinados a ayudar a los usuarios a encontrar información relevante.. Pero desafortunadamente, alguno Los ciberdelincuentes utilizan anuncios pagados. para atraer a los usuarios a visitar sitios web dañinos y engañarlos para que descarguen software malicioso.

¿Cómo funciona la publicidad maliciosa??

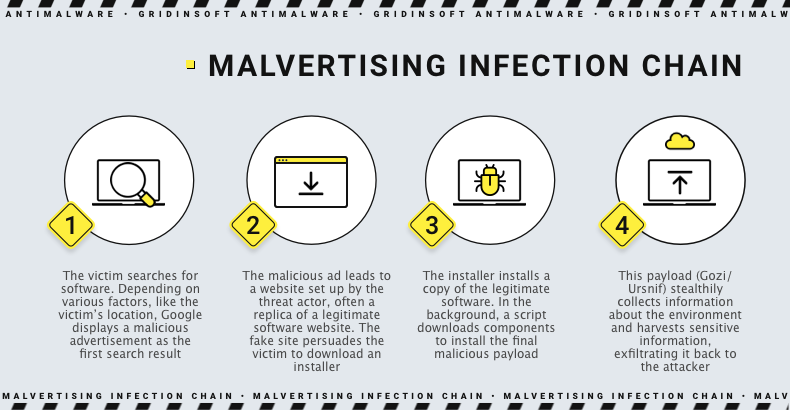

La publicidad maliciosa es un ataque en el que malicious code is inserted en redes legítimas de publicidad en línea. Este código normalmente lleva a los usuarios a sitios web dañinos.

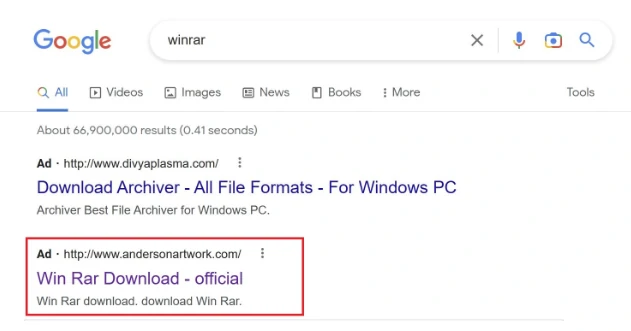

Alguno malicious actors create fake websites que imitan sitios de software legítimos, usando tácticas como escribir en cuclillas (usar versiones mal escritas de marcas y nombres de empresas conocidas como URL) o combosquatting (combinando nombres populares con palabras aleatorias para su URL). Esto hace que el los sitios falsos parecen legítimos a usuarios desprevenidos, ya que sus nombres de dominio hacen referencia al software o proveedor original. Las páginas web falsas son Diseñado para parecer idéntico a los reales., y los actores de amenazas pagan para promocionar el sitio a través de motores de búsqueda para aumentar su visibilidad..

Anuncio falso de WinRar en Google

Google tiene una amplia base de usuarios, procesamiento terminado 8 mil millones de consultas diarias. Esto hace que sus resultados de búsqueda una de las redes publicitarias más grandes disponible. Desgraciadamente, Un solo anuncio malicioso puede ser visto potencialmente por millones de personas., haciendo que miles de personas hagan clic en él. El la situación empeora exponencialmente cuando al menos diez temas contienen anuncios negativos de Google.

BatLoader como cargador de malware

BatLoader es un tipo de malware que permite a los ciberdelincuentes descargar archivos más avanzados y malware dañino en un sistema objetivo. El script por lotes puede descargar dos tipos específicos de malware: ID helado, y Gozi/Ursnif, una puerta trasera.

Vale la pena señalar que la campaña BatLoader es sigo usando publicidad maliciosa, a diferencia de IcedID. Lo que es particularmente interesante es que ha habido un cambio en el tipo de usuarios a los que se dirige.. Mientras que los anuncios maliciosos anteriormente dirigido a aquellos que buscan herramientas informáticas a finales de 2022 y principios 2023, Las campañas más recientes ahora utilizan señuelos relacionados con la IA para dirigirse a los usuarios que buscan dispositivos. such as Midjourney and ChatGPT.

Malware Iced ID

ID helado (también conocido como BokBot) es un tipo de malware que se descubrió por primera vez en 2017 y clasificado como troyano bancario y troyano de acceso remoto (RATA). Los expertos dicen que IcedID es tan potente como otros troyanos bancarios avanzados como Zeus, Prepucio, y dridex. Infectar un sistema, IcedID se basa en otro malware como Emotet para obtener acceso inicial. Una vez que esté dentro, ID helado puede robar información financiera e incluso soltar malware como ransomware. También es capaz de moverse a través de una red con facilidad..

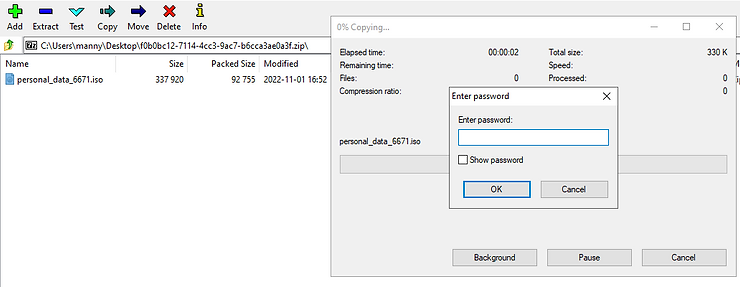

El grupo llamado Shatak a menudo envía correos electrónicos de phishing para difundir malware llamado IcedID. Ellos adjuntar documentos de Microsoft Office con macros, .iso archivos, o cifrado .zip archivo. Una vez que el malware infecta un sistema, busca la mejor manera de difundirse y hacerse con el control. Lo hace buscando una manera de instalarse solo sin ser detectado y luego espera a que el sistema se reinicie antes de activar su módulo principal. Al hacer esto, IcedID puede integrarse con procesos legítimos, haciendo que sea más difícil de detectar.

Puerta trasera Gozi/troyano bancario

URSNIF, el malware conocido como Gozi que Intentos de robo de credenciales bancarias en línea. de las víctimas’ PC con Windows, es evolucionando para soportar el software de extorsión. Este troyano bancario existe desde mediados de la década de 2000 y es uno de los más antiguos.. Tiene múltiples variantes y ha sido conocido con nombres como URSNIF, Prepucio, y ISFB. Estos son los métodos más eficaces para protegerse de los ataques.: encontrar otras familias de malware, y su código fuente se ha filtrado dos veces desde 2016. Según analistas de malware, ahora se considera un «conjunto de hermanos relacionados» en lugar de una única familia de malware.

Mitigación y prevención de malware

Detectar y mitigar Los ataques de publicidad maliciosa pueden ser un desafío, y tanto los usuarios finales como los editores deben tomar medidas para combatir esta amenaza.. Implementar un programa integral de ciberseguridad a nivel empresarial es la mejor manera de protegerse contra la publicidad maliciosa. Las organizaciones pueden reducir su riesgo de ser víctima de estos ataques tomando las precauciones adecuadas.

Estos son los métodos más eficaces para protegerse de los ataques.:

- Software antivirus puede proteger ciertos tipos de amenazas, como descargas no autorizadas o códigos maliciosos que la publicidad maliciosa puede ejecutar.

- Los bloqueadores de anuncios pueden proporcionar una protección adecuada contra la publicidad maliciosa ya que bloquean todos los anuncios y sus componentes potencialmente dañinos.

- Actualizando su navegador y complementos, puedes prevenir numerosos ataques de publicidad maliciosa, especialmente los que ocurren antes de que el usuario haga clic en un anuncio.

- Es Recomendado para priorizar los sistemas críticos. y implementar soluciones de Confianza Cero siempre que sea posible.

- Implementación de autenticación multifactor para todos los servicios esenciales, particularmente banca en línea y cuentas de criptomonedas, es aconsejable.

- Se recomienda llevar a cabo capacitaciones de concientización de los usuarios Educar a los empleados sobre técnicas de phishing.. Además, es recomendable establecer procedimientos operativos estándar (POE) para tratar correos electrónicos y documentos sospechosos.

Conocimiento tácticas estándar de ingeniería social como técnicas de phishing y malspam para Detectar ataques de malware es esencial. Si bien el análisis del tráfico de red puede ayudar a ver versiones conocidas de malware después de la infección, los desarrolladores actualizan frecuentemente su malware con nuevos métodos para evadir la detección. Esto dificulta la detección confiable de infecciones de malware sin productos avanzados de protección de terminales..